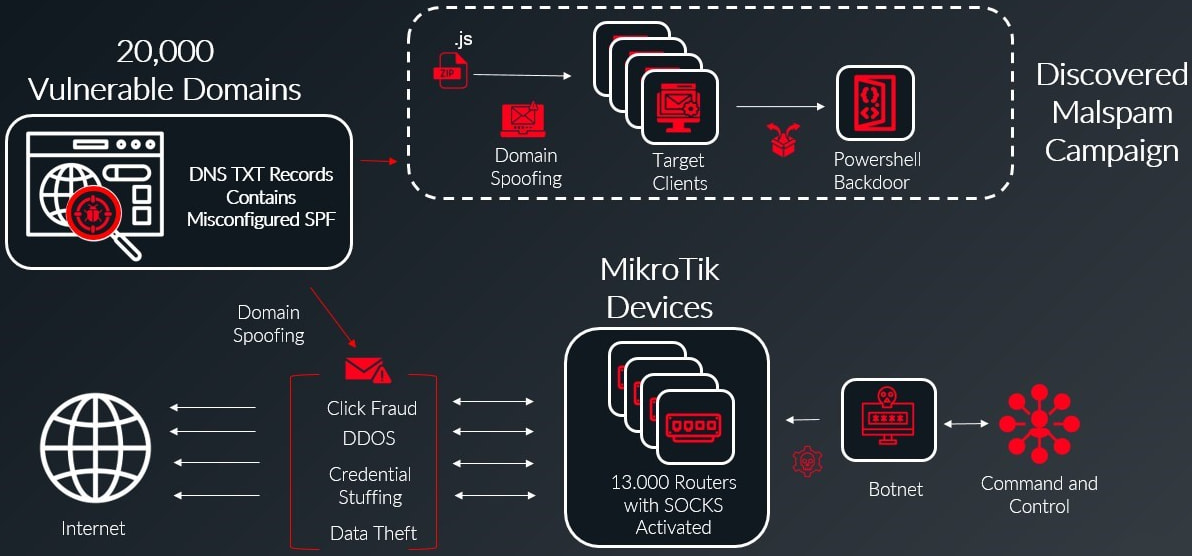

Yeni keşfedilen 13.000 MikroTik cihazından oluşan bir botnet, e-posta korumalarını atlamak ve yaklaşık 20.000 web alanını taklit ederek kötü amaçlı yazılım dağıtmak için alan adı sunucusu kayıtlarında yanlış bir yapılandırma kullanıyor.

Tehdit aktörü, bir etki alanı adına e-posta göndermeye yetkili tüm sunucuları listelemek için kullanılan gönderen politikası çerçevesine (SPF) yönelik hatalı yapılandırılmış bir DNS kaydından yararlanır.

Yanlış yapılandırılmış SPF kaydı

DNS güvenlik şirketi Infoblox’a göre malspam kampanyası Kasım 2024’ün sonlarında etkindi. E-postalardan bazıları DHL Express nakliye şirketinin kimliğine büründü ve kötü amaçlı bir yük içeren bir ZIP arşivi içeren sahte nakliye faturaları gönderdi.

ZIP ekinin içinde bir PowerShell betiğini bir araya getiren ve çalıştıran bir JavaScript dosyası vardı. Komut dosyası, tehdit aktörünün daha önce Rus bilgisayar korsanlarına bağlı bir alandaki komuta ve kontrol (C2) sunucusuyla bağlantı kuruyor.

Infoblox şöyle açıklıyor: “Birçok spam e-postanın başlıkları çok çeşitli alan adlarını ve SMTP sunucusu IP adreslerini ortaya çıkardı ve yaklaşık 13.000 ele geçirilmiş MikroTik cihazından oluşan geniş bir ağı açığa çıkardığımızı fark ettik, bunların tümü büyük bir botnet’in parçası.”

Infoblox, yaklaşık 20.000 alan adına ait SPF DNS kayıtlarının, herhangi bir sunucunun bu alanlar adına e-posta göndermesine izin veren aşırı izin veren “+tümü” seçeneğiyle yapılandırıldığını açıklıyor.

“Bu aslında SPF kaydına sahip olmanın amacını ortadan kaldırıyor çünkü sahtekarlığa ve yetkisiz e-posta gönderimine kapıyı açıyor” – Infoblox

Daha güvenli bir seçim, alan adı tarafından belirtilen sunuculara e-posta gönderimini sınırlayan “-all” seçeneğini kullanmaktır.

Kaynak: Infoblox

MikroTik bir botnet’e daha güç veriyor

Güvenliği aşmanın yöntemi belirsizliğini koruyor ancak Infoblox, “en son sürümler de dahil olmak üzere çeşitli sürümlerin etkilendiğini gördüklerini” söylüyor [MikroTik] ürün yazılımı sürümleri.”

MikroTik yönlendiricileri güçlü olmalarıyla biliniyor ve tehdit aktörleri, çok güçlü saldırılar gerçekleştirebilecek botnet’ler oluşturmak için onları hedef alıyor.

Daha geçen yaz, bulut hizmetleri sağlayıcısı OVHcloud, saniyede 840 milyon pakete ulaşan devasa bir hizmet reddi saldırısından, ele geçirilen MikroTik cihazlarından oluşan bir botnet’i sorumlu tuttu.

MikroTik cihaz sahiplerini sistemleri güncellemeye teşvik etmesine rağmen, yönlendiricilerin çoğu, çok yavaş yama hızı nedeniyle uzun süre boyunca savunmasız kalıyor.

Bu durumda botnet, DDoS saldırıları başlatmak, kimlik avı e-postaları göndermek, verileri sızdırmak ve genel olarak kötü amaçlı trafiğin kaynağının maskelenmesine yardımcı olmak için cihazları SOCKS4 proxy’leri olarak yapılandırdı.

Infoblox, “Botnet 13.000 cihazdan oluşsa da, bunların SOCKS proxy’leri olarak yapılandırılması, güvenliği ihlal edilmiş onbinlerce, hatta yüzbinlerce makinenin bunları ağ erişimi için kullanmasına olanak tanıyarak, botnet operasyonlarının potansiyel ölçeğini ve etkisini önemli ölçüde artırıyor” yorumunu yapıyor.

MikroTik cihaz sahiplerine, modelleri için en son firmware güncellemesini uygulamaları, varsayılan yönetici hesabı kimlik bilgilerini değiştirmeleri ve ihtiyaç duyulmadığı takdirde kontrol panellerine uzaktan erişimi kapatmaları tavsiye edilir.