Microsoft, gelişen tehdit ortamını karşılamak için güvenlik temel çizgisini yükseltmek amacıyla Windows 11 işletim sisteminin en son sürümlerinin bir parçası olarak Uzak Masaüstü Protokolü (RDP) kaba kuvvet saldırılarını önlemek için adımlar atıyor.

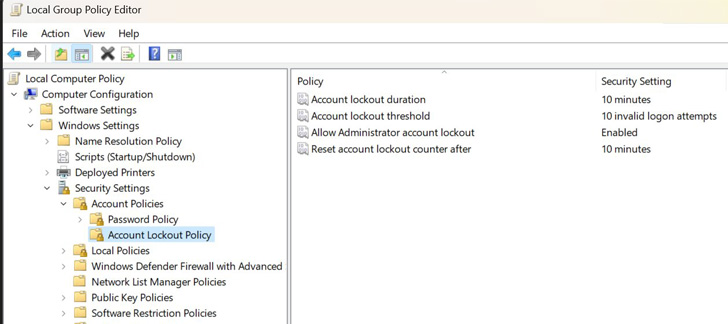

Bu amaçla, Windows 11 derlemeleri için varsayılan ilke – özellikle Insider Preview 22528.1000 ve daha yeni sürümleri – 10 geçersiz oturum açma girişiminden sonra hesapları otomatik olarak 10 dakika kilitleyecektir.

Microsoft’un işletim sistemi güvenliği ve işletmeden sorumlu başkan yardımcısı David Weston, “Win11 derlemelerinin artık RDP ve diğer kaba kuvvet parola vektörlerini azaltmak için bir VARSAYILAN hesap kilitleme politikası var,” dedi. söz konusu geçen hafta bir dizi tweet’te. “Bu teknik, İnsan İşletilen Fidye Yazılımlarında ve diğer saldırılarda çok yaygın olarak kullanılmaktadır – bu kontrol kaba zorlamayı çok daha zor hale getirecek ki bu harika!”

Bu hesap kilitleme ayarı Windows 10’a zaten dahil edilmiş olsa da, varsayılan olarak etkin olmadığını belirtmekte fayda var.

Şirketin Office belgeleri için Visual Basic Uygulaması (VBA) makrolarını engellemeye devam etme kararının ardından gelen özelliğin, Windows ve Windows Server’ın eski sürümlerine de geri yüklenmesi bekleniyor.

Kötü amaçlı makroların yanı sıra, kaba zorlamalı RDP erişimi, uzun süredir tehdit aktörleri tarafından Windows sistemlerine yetkisiz erişim elde etmek için kullanılan en popüler yöntemlerden biri olmuştur.

2022’nin en aktif fidye yazılımı çetelerinden biri olan LockBit’in, ilk dayanak ve takip faaliyetleri için sıklıkla RDP’ye güvendiği biliniyor. Aynı mekanizmayı kullandığı görülen diğer aileler arasında Conti, Hive, PYSA, Crysis, SamSam ve Dharma bulunur.

Bu yeni eşiği uygularken amaç, RDP saldırı vektörünün etkinliğini önemli ölçüde azaltmak ve parola tahminine ve güvenliği ihlal edilmiş kimlik bilgilerine dayanan izinsiz girişleri önlemektir.

Zscaler, geçen yıl, “Kaba zorlamalı RDP, Windows sistemlerine erişmeye ve kötü amaçlı yazılım yürütmeye çalışan tehdit aktörleri tarafından kullanılan en yaygın yöntemdir,” dedi.

“Tehdit aktörleri için tarama […] dağıtılmış kaba kuvvet saldırıları gerçekleştirmek için RDP bağlantı noktalarını herkese açık olarak açın. Zayıf kimlik bilgilerini kullanan sistemler kolay hedeflerdir ve ele geçirildikten sonra saldırganlar karanlık ağdaki saldırıya uğramış sistemlere erişimi diğer siber suçlulara satarlar.”

Bununla birlikte, Microsoft, belgelerinde, Hesap kilitleme eşiği ilke ayarının kötüye kullanılmasıyla düzenlenebilecek olası hizmet reddi (DoS) saldırılarına karşı uyarır.

Şirket, “Kötü niyetli bir kullanıcı, kuruluştaki tüm kullanıcılara programlı olarak bir dizi parola saldırısı girişiminde bulunabilir” diyor. “Deneme sayısı Hesap kilitleme eşiği değerinden büyükse, saldırgan potansiyel olarak her hesabı kilitleyebilir.”