Microsoft, 30 Temmuz 2024’te dağıtılmış hizmet reddi (DDoS) saldırısı nedeniyle çeşitli Azure bulut hizmetlerinde önemli bir kesinti yaşadı. Azure ve Microsoft 365 hizmetlerini hedef alan saldırı, Microsoft’un DDoS savunma mekanizmalarındaki bir hata nedeniyle daha da kötüleşti ve yaklaşık sekiz saat süren bir kesintiye neden oldu.

Microsoft, 30 Temmuz 2024’te dağıtılmış hizmet reddi (DDoS) saldırısı nedeniyle çeşitli Azure bulut hizmetlerinde önemli bir kesinti yaşadı. Azure ve Microsoft 365 hizmetlerini hedef alan saldırı, Microsoft’un DDoS savunma mekanizmalarındaki bir hata nedeniyle daha da kötüleşti ve yaklaşık sekiz saat süren bir kesintiye neden oldu.

Olay Özeti

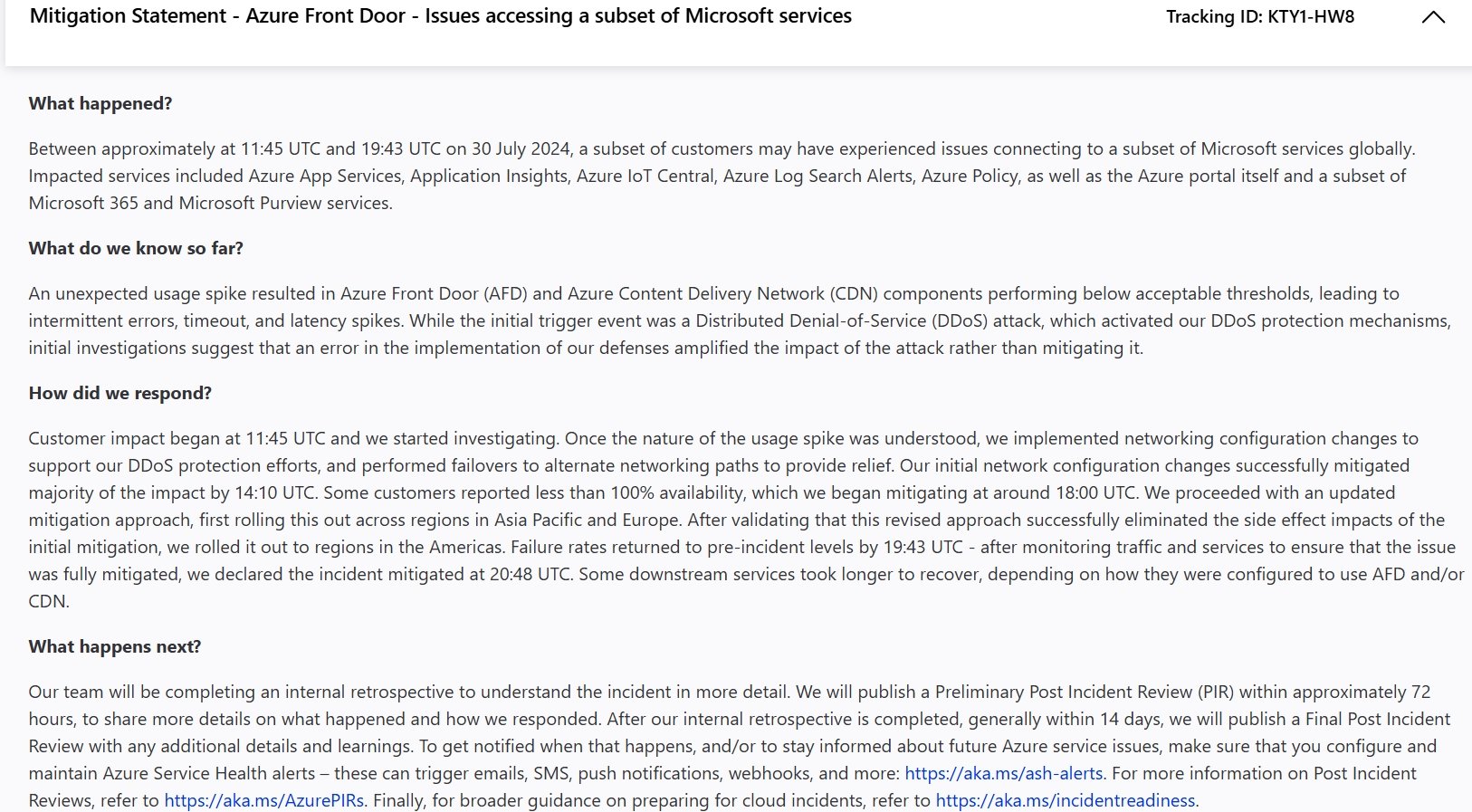

Yaklaşık 11:45 UTC ile 19:43 UTC arasında, küresel olarak Microsoft müşterilerinin bir alt kümesi çeşitli hizmetlere bağlanma sorunlarıyla karşılaştı. Etkilenen hizmetler arasında Azure App Services, Application Insights, Azure IoT Central, Azure Log Search Alerts, Azure Policy, Azure portalı ve Microsoft 365 ve Microsoft Purview hizmetlerinin bir alt kümesi yer aldı.

Sorun kaynağı çözümlemesi

Beklenmeyen bir kullanım artışı, Azure Front Door (AFD) ve Azure İçerik Dağıtım Ağı (CDN) bileşenlerinin düşük performans göstermesine neden oldu ve bu da aralıklı hatalara, zaman aşımına ve gecikme artışlarına yol açtı. İlk tetikleyici, Microsoft’un DDoS koruma mekanizmalarını etkinleştiren bir DDoS saldırısıydı. Ancak araştırmalar, bu savunmaların uygulanmasındaki bir hatanın saldırının etkisini azaltmak yerine artırdığını gösteriyor.

Microsoft’un Tepkisi

Müşteri etkisi 11:45 UTC’de başladı ve derhal bir soruşturmaya yol açtı. Kullanım artışının doğasını anladıktan sonra Microsoft, DDoS koruma çabalarını desteklemek için ağ yapılandırması değişiklikleri uyguladı ve rahatlama için alternatif ağ yollarına geçişler gerçekleştirdi.

14:10 UTC itibarıyla, ilk ağ yapılandırma değişiklikleri etkinin çoğunu hafifletmişti. Bununla birlikte, bazı müşteriler %100’den az kullanılabilirlik bildirmeye devam etti. Microsoft, bunu 18:00 UTC civarında, önce Asya Pasifik ve Avrupa’da güncellenmiş bir hafifletme yaklaşımını devreye sokarak ele aldı. Etkinliğini doğruladıktan sonra, bunu Amerika’ya genişlettiler. Arıza oranları 19:43 UTC itibarıyla olay öncesi seviyelere döndü ve olay 20:48 UTC itibarıyla hafifletildi. Bazı alt akış hizmetlerinin kurtarılması, AFD ve/veya CDN yapılandırmalarına bağlı olarak daha uzun sürdü.

Gelecekteki Eylemler

Microsoft ekibi, olayı daha ayrıntılı olarak anlamak için dahili bir retrospektif tamamlayacaktır. Yaklaşık 72 saat içinde olay ve yanıt hakkında daha fazla ayrıntı sağlayan bir Ön Olay Sonrası İnceleme (PIR) yayınlamayı planlıyorlar. Ek ayrıntılar ve öğrenimler içeren Son Olay Sonrası İncelemesi 14 gün içinde takip edecektir. Gelecekteki Azure hizmet sorunları hakkında bilgi sahibi olmak için müşterilerin e-posta, SMS, anında bildirimler, web kancaları ve daha fazlası aracılığıyla bildirimleri tetikleyebilen Azure Hizmet Durumu uyarılarını yapılandırmaları teşvik edilmektedir.

Olay Özeti

Yaklaşık 11:45 UTC ile 19:43 UTC arasında, küresel olarak Microsoft müşterilerinin bir alt kümesi çeşitli hizmetlere bağlanma sorunlarıyla karşılaştı. Etkilenen hizmetler arasında Azure App Services, Application Insights, Azure IoT Central, Azure Log Search Alerts, Azure Policy, Azure portalı ve Microsoft 365 ve Microsoft Purview hizmetlerinin bir alt kümesi yer aldı.

Sorun kaynağı çözümlemesi

Beklenmeyen bir kullanım artışı, Azure Front Door (AFD) ve Azure İçerik Dağıtım Ağı (CDN) bileşenlerinin düşük performans göstermesine neden oldu ve bu da aralıklı hatalara, zaman aşımına ve gecikme artışlarına yol açtı. İlk tetikleyici, Microsoft’un DDoS koruma mekanizmalarını etkinleştiren bir DDoS saldırısıydı. Ancak araştırmalar, bu savunmaların uygulanmasındaki bir hatanın saldırının etkisini azaltmak yerine artırdığını gösteriyor.

Microsoft’un Tepkisi

Müşteri etkisi 11:45 UTC’de başladı ve derhal bir soruşturmaya yol açtı. Kullanım artışının doğasını anladıktan sonra Microsoft, DDoS koruma çabalarını desteklemek için ağ yapılandırması değişiklikleri uyguladı ve rahatlama için alternatif ağ yollarına geçişler gerçekleştirdi.

14:10 UTC itibarıyla, ilk ağ yapılandırma değişiklikleri etkinin çoğunu hafifletmişti. Bununla birlikte, bazı müşteriler %100’den az kullanılabilirlik bildirmeye devam etti. Microsoft, bunu 18:00 UTC civarında, önce Asya Pasifik ve Avrupa’da güncellenmiş bir hafifletme yaklaşımını devreye sokarak ele aldı. Etkinliğini doğruladıktan sonra, bunu Amerika’ya genişlettiler. Arıza oranları 19:43 UTC itibarıyla olay öncesi seviyelere döndü ve olay 20:48 UTC itibarıyla hafifletildi. Bazı alt akış hizmetlerinin kurtarılması, AFD ve/veya CDN yapılandırmalarına bağlı olarak daha uzun sürdü.

Gelecekteki Eylemler

Microsoft ekibi, olayı daha ayrıntılı olarak anlamak için dahili bir retrospektif tamamlayacaktır. Yaklaşık 72 saat içinde olay ve yanıt hakkında daha fazla ayrıntı sağlayan bir Ön Olay Sonrası İnceleme (PIR) yayınlamayı planlıyorlar. Ek ayrıntılar ve öğrenimler içeren Son Olay Sonrası İncelemesi 14 gün içinde takip edecektir. Gelecekteki Azure hizmet sorunları hakkında bilgi sahibi olmak için müşterilerin e-posta, SMS, anında bildirimler, web kancaları ve daha fazlası aracılığıyla bildirimleri tetikleyebilen Azure Hizmet Durumu uyarılarını yapılandırmaları teşvik edilmektedir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışıyorum.

Risk ve kontrol süreçleri, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konusunda 15 yıllık deneyim.