Microsoft Çarşamba günü, Çin merkezli bir tehdit aktörünün Fırtına-0558 bir mühendisin kurumsal hesabını ele geçirerek Outlook’a erişim sağlamak için jeton oluşturmak için etkin olmayan tüketici imzalama anahtarını elde etti.

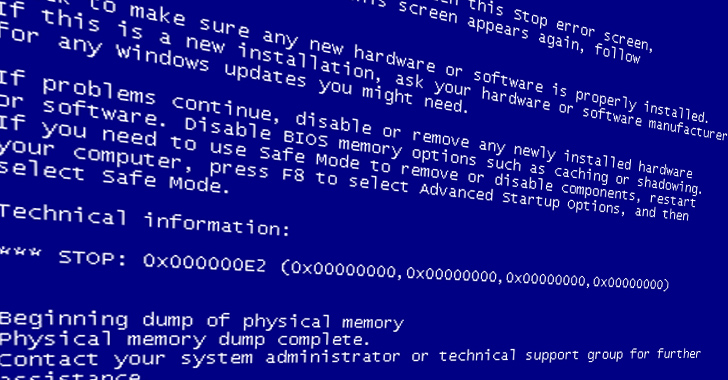

Bu, saldırganın, Nisan 2021’de gerçekleşen tüketici imzalama sisteminin kilitlenme dökümünü içeren bir hata ayıklama ortamına erişmesine ve anahtarı çalmasına olanak sağladı.

Microsoft Güvenlik Yanıt Merkezi (MSRC) bir otopsi raporunda, “Nisan 2021’de tüketici imzalama sistemi çökmesi, çöken sürecin anlık görüntüsüne (“çökme dökümü”) neden oldu” dedi.

“Hassas bilgileri çıkaran kilitlenme dökümleri, imzalama anahtarını içermemelidir. Bu durumda, bir yarış koşulu, anahtarın kilitlenme dökümünde bulunmasına izin verdi. Kilitlenme dökümünde anahtar malzemenin varlığı, sistemlerimiz tarafından tespit edilmedi. “

Windows üreticisi, çökme dökümünün internete bağlı kurumsal ağdaki bir hata ayıklama ortamına taşındığını ve Storm-0558’in mühendisin kurumsal hesabına sızdıktan sonra anahtarı aldığından şüphelenildiğini söyledi.

Microsoft, günlük saklama politikaları nedeniyle sızıntıya dair somut kanıt sunan günlüklere sahip olmadığını belirttiğinden, tehdit aktörü tarafından benimsenen mekanizmanın tam olarak bu olup olmadığı şu anda bilinmiyor.

Microsoft’un raporunda ayrıca hedef odaklı kimlik avı ve jeton hırsızlığı yapan kötü amaçlı yazılımların konuşlandırılmasından bahsediliyor, ancak mühendisin hesabının ilk etapta nasıl ihlal edildiği, diğer kurumsal hesapların saldırıya uğrayıp uğramadığı ve bunun ne zaman farkına varıldığı konusunda ayrıntılı bilgi verilmedi. uzlaşmanın.

Bununla birlikte, en son gelişme, imza anahtarının “yüksek düzeyde teknik zanaat ve operasyonel güvenliğe” sahip yetenekli bir aktörün eline geçmesiyle sonuçlanan bir dizi ardışık güvenlik kazasına dair fikir sunuyor.

Storm-0558, Microsoft tarafından, tüketici imzalama anahtarını kullanan ve Outlook Web Access (OWA) ve Outlook.com’a yetkisiz erişim elde eden yaklaşık 25 kuruluşun ihlaliyle bağlantılı olan bir bilgisayar korsanlığı grubuna atanan takma addır.

Sıfır gün sorununun nedeni, Azure AD belirteçlerinin imzalanması için anahtarın güvenilmesine izin veren bir doğrulama hatasıydı. Kanıtlar, kötü amaçlı siber faaliyetin Haziran 2023’te tespit edilmesinden bir ay önce başladığını gösteriyor.

Çok Savunmasız: Kimlik Saldırısı Yüzeyinin Durumunun Ortaya Çıkarılması

MFA’yı başardınız mı? PAM’mi? Hizmet hesabı koruması? Kuruluşunuzun kimlik tehditlerine karşı gerçekte ne kadar donanımlı olduğunu öğrenin

Becerilerinizi Güçlendirin

Bu da “posta sisteminin kurumsal e-posta talebini tüketici anahtarıyla imzalanmış bir güvenlik belirteci kullanarak kabul etmesi” sayesinde mümkün oldu. “Sorun” o zamandan beri Microsoft tarafından düzeltildi.

Bulut güvenlik firması Wiz daha sonra Temmuz ayında ele geçirilen Microsoft tüketici imzalama anahtarının diğer bulut hizmetlerine yaygın erişime olanak sağlayabileceğini açıkladı.

Ancak Microsoft, e-posta gelen kutuları dışındaki uygulamalara yetkisiz erişime ilişkin ek bir kanıt bulamadığını söyledi. Ayrıca, özelliğin Purview Audit (Premium) lisanslarına sahip müşterilerle sınırlı olduğu ve dolayısıyla adli tıp verilerinin diğer kişilerle sınırlandırıldığı yönündeki eleştirilerin ardından güvenlik günlüğe erişimini genişletti.