ABD İç Güvenlik Bakanlığı'nın Siber Güvenlik İnceleme Kurulu (CSRB), Microsoft'un 2023 Exchange Online saldırısını nasıl ele aldığına ilişkin sert bir rapor yayımlayarak şirketin verileri koruma konusunda daha iyi performans göstermesi ve tehdit aktörlerinin Azure'u nasıl çaldığı konusunda daha dürüst olması gerektiği konusunda uyarıda bulundu imza anahtarı.

Microsoft, geçen Mayıs ayındaki Exchange Online saldırısının, 'Storm-0558' olarak bilinen bir tehdit aktörünün, daha önce satın alınan bir şirketteki bilgisayar korsanları tarafından ele geçirilen bir mühendisin dizüstü bilgisayarından Azure imzalama anahtarını çalmasıyla bağlantılı olduğuna inanıyor.

Storm-0558, yirmi yılı aşkın süredir çok çeşitli kuruluşları hedef alan, Çin'e bağlı bir siber casusluk aktörüdür.

Microsoft'un soruşturmayı başlatmasından neredeyse 10 ay sonra CSRB, Microsoft'un daha önce iddia ettiği iddialardan bağımsız olarak tehdit aktörünün imzalama anahtarını nasıl elde ettiğine dair kesin bir kanıt bulunmadığını belirtiyor.

“Büyük Sarı Taksi” uyarısı

CSRB, 2023'teki Microsoft Exchange Online saldırısına ilişkin analizini, etkilenen kuruluşlardan, siber güvenlik şirketlerinden ve uzmanlarından, emniyet teşkilatlarından ve Microsoft temsilcileriyle yapılan toplantılardan elde edilen ayrıntılara dayanarak gerçekleştirdi.

Raporda Microsoft'un, 16 Haziran 2023'te ABD Dışişleri Bakanlığı tarafından uyarıldıktan sonra izinsiz girişten haberdar olduğu belirtiliyor.

Dışişleri Bakanlığı'nın posta sistemlerine izinsiz girişin işaretleri, kuruluşun güvenlik operasyonları merkezinin (SOC) anormal erişimi gözlemlemesinden bir gün önce ortaya çıktı.

Daha uzun süreli kayıt saklama amacıyla Denetim (Premium) hizmeti aracılığıyla kullanılabilen MailItemsAccessed günlüğünü analiz etmek için dahili olarak “Büyük Sarı Taksi” adı verilen özel bir kural sayesinde ertesi gün birden fazla güvenlik uyarısı ortaya çıktı.

MailItemsAccessed posta kutusu denetleme eyleminin bir yeteneği, bireysel iletilere erişimi izlemek ve kaydetmektir (bağlama işlemi).

“Büyük Sarı Taksi” kuralını oluşturmak, ABD Dışişleri Bakanlığı'nın, Microsoft'un Purview Audit hizmetinin premium katmanı aracılığıyla gelişmiş günlük kaydı özelliğiyle birlikte gelen Microsoft 365 Kamu G5 lisansını satın almasıyla mümkün oldu.

Ancak ihlal edilen diğer kuruluşlar, premium günlük kaydı özelliklerini satın almadıkları için hesaplarının ihlal edildiğini tespit edemediler.

Bu, Microsoft'un, tüm müşterilerin benzer saldırıları tespit edebilmesi için kritik günlük tutma özelliklerini ücretsiz olarak sunmak üzere CISA ile çalışmasına yol açtı.

Şubat ayında Microsoft, tüm Purview Audit standart müşterileri için varsayılan günlük tutma süresini 90 günden 180 güne çıkarmaya ve federal kurumlara ek telemetri verileri sağlamaya karar verdi.

Unutulan anahtar ve güncelleme

Mayıs 2023'ün ortasından itibaren, Çinli bilgisayar korsanlığı grubu Storm-0558'in siber casusluk kampanyası kapsamında 22 kuruluştaki 500'den fazla kişinin e-posta hesapları ele geçirildi.

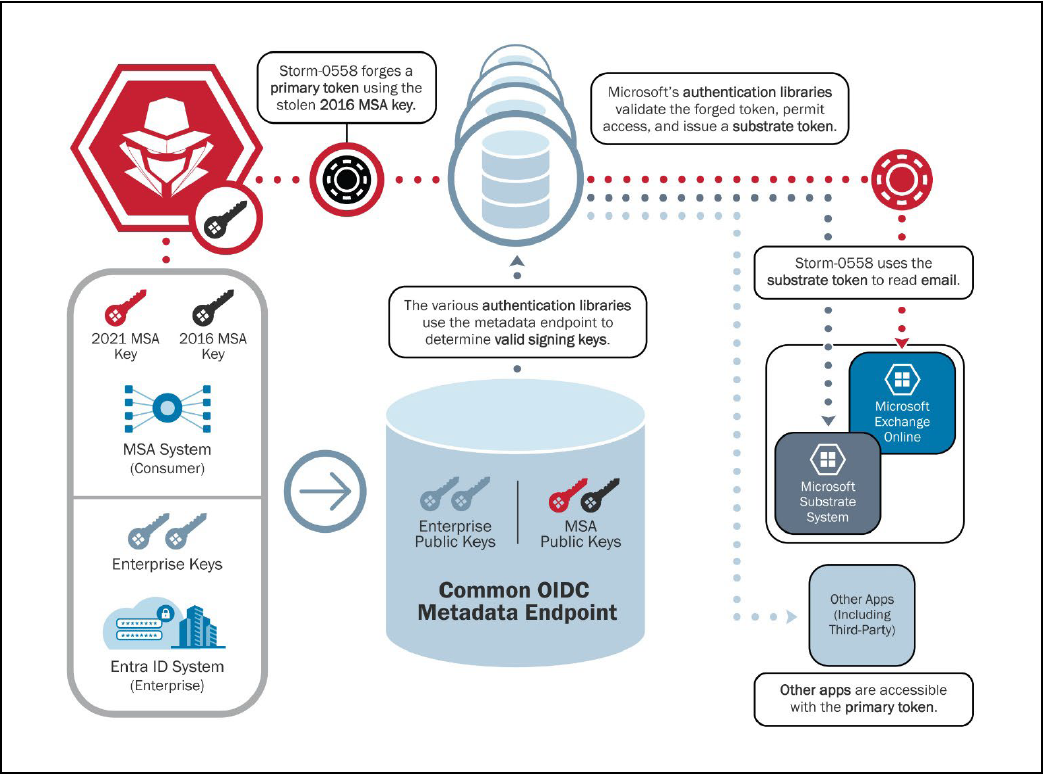

Bilgisayar korsanları, şirketin 2016 yılında oluşturduğu ve Mart 2021'de iptal edilmesi gereken Microsoft Hizmet Hesabı (MSA) tüketici anahtarıyla imzalanmış sahte kimlik doğrulama jetonlarını kullanarak e-posta hesaplarına erişti.

Anahtarın 2021'de hâlâ geçerli olmasının nedeni, anahtarların döndürülmesinin, işletmeler için otomatikleştirilmiş süreçten farklı olarak o dönemde tüketici sistemi için manuel olarak yapılmasıydı.

Manuel rotasyon nedeniyle büyük bir bulut kesintisinin ardından Microsoft, 2021'de süreci tamamen durdurdu ve tüketici MSA hizmetindeki, kullanımdan kaldırılması gereken eski, aktif imzalama anahtarları konusunda çalışanları uyaracak hiçbir sistem bırakmadı.

2016 MSA anahtarı yalnızca tüketici hesapları için erişim belirteçlerini imzalamak üzere tasarlanmış olsa da, daha önce bilinmeyen bir güvenlik açığı Storm-0558'in bunu kurumsal e-postalarda da kullanmasına izin verdi.

CSRB ile yapılan yönetim kurulu toplantısında Microsoft, sorunun hem kurumsal hem de tüketici kimlik sistemleri için aktif imzalama anahtarlarını listeleyen bir OpenID Connect (OIDC) uç nokta hizmetinin oluşturulmasıyla ortaya çıktığını açıkladı.

Kaynak: CSRB

Ancak yazılım geliştirme kitleri (SDK'ler), tüketiciler ve kuruluşlar için MSA imzalama anahtarları arasındaki uç noktayı ayırt edecek şekilde düzgün şekilde güncellenmedi.

Bu, e-posta uygulaması için Microsoft Entra kimlik ve erişim yönetimi (IAM) sistemi aracılığıyla her iki anahtar türünü kullanarak kimlik doğrulamasına olanak sağladı.

Tehdit aktörünün hem tüketici hem de kurumsal hesaplarda işe yarayan tokenler oluşturmak için bu sorundan yararlanabileceğini nasıl keşfettiği belli değil ancak Microsoft, bu yeteneği deneme yanılma yoluyla öğrendiklerini tahmin ediyor.

2021'deki kaza dökümleri

Microsoft, eylül ayında tehdit aktörünün 2016 MSA anahtarını büyük ihtimalle çökme dökümlerinden elde ettiğini söylese de şirket, ilk blog gönderisini üç ay sonra 12 Mart 2024'te güncelleyerek bunun bir teori olduğunu ve bunu destekleyecek herhangi bir kanıt bulamadığını açıkladı. BT.

Olayın araştırılması sırasında Microsoft, genel anahtar şifrelemesini kırabilecek kuantum hesaplama yeteneklerine sahip bir rakibin yer aldığı toplam 46 senaryodan biri olan bu senaryonun peşine düştü.

Microsoft'un CSRB ile paylaştığı teori, 2023 Exchange Online saldırısının, aynı tehdit aktörünün bir yıldan uzun süre önce saldırıya uğramış bir mühendis hesabı aracılığıyla kurumsal ağını tehlikeye attığı ve hassas bilgilere erişim sağladığı 2021'deki başka bir olayla bağlantılı olduğu yönünde. kimlik doğrulama ve kimlik verileri.

Mühendisin cihazı ele geçirildiğinde, Microsoft'un 2020'de satın aldığı Affirmed Networks için çalışıyorlardı. Bu şirket, 5G ağlarını daha kolay ve daha kolay bir şekilde dağıtmak ve sürdürmek isteyen operatörler için bulut platformunu “tamamen sanallaştırılmış, bulutta yerel mobil ağ çözümleri” ile birleştiriyor. daha düşük maliyetler.

Microsoft, Affirmed Networks'ü satın aldıktan sonra ve bir siber güvenlik denetimi gerçekleştirmeden, Storm-0558 cihazının zaten tehlikeye girdiği mühendise kurumsal kimlik bilgileri sağladı.

Ancak CSRB, Microsoft'un bu teoriyi destekleyecek herhangi bir kanıt sunmadığını ve tavsiyelerini ancak Kurul'dan baskı aldıktan sonra açıklamalarla güncellediğini söylüyor.

“Microsoft, bu tür bir etkiye dair özel bir kanıt sunmamasına rağmen, 2021'deki bu izinsiz girişin muhtemelen 2023 Exchange Online ihlaliyle bağlantılı olduğuna inanıyor çünkü bu, Microsoft'un ağına kayıtlı bellekte bilinen diğer tek Storm-0558 saldırısıdır. Microsoft, 2021'deki bu olay sırasında Storm-0558'in hassas kimlik doğrulama ve kimlik verilerine erişim sağladığına inanıyor” – Siber Güvenlik İnceleme Kurulu

CSRB, Microsoft'un bugüne kadar tehdit aktörlerinin imzalama anahtarını nasıl çaldığına dair kesin bir kanıta sahip olmadığını ve soruşturmanın devam ettiğini söylüyor.

Storm-0558 casusluğa odaklanıyor

2023 saldırısı sırasında tehdit aktörü, ulusal güvenlik meseleleriyle ilgilenen üst düzey ABD hükümeti temsilcilerinin e-postalarına erişti:

- Ticaret Bakanı Gina Raimondo

- ABD'nin Çin Halk Cumhuriyeti Büyükelçisi R. Nicholas Burns

- Kongre üyesi Don Bacon

- Doğu Asya ve Pasifik İşlerinden Sorumlu Dışişleri Bakan Yardımcısı Daniel Kritenbrink

En az altı hafta boyunca, bilgisayar korsanları yalnızca ABD Dışişleri Bakanlığı'ndan yaklaşık 60.000 sınıflandırılmamış e-postayı çaldı.

Microsoft, Storm-0558'i casusluğa odaklanan, ayrı bir grup olarak faaliyet gösteren ancak faaliyetleri ve yöntemleri diğer Çinli gruplarla örtüşen Çin merkezli bir tehdit aktörü olarak tanımlıyor.

Hedefleri esas olarak ABD ve Avrupa'dadır ve “diplomatik, ekonomik ve yasama organları ile Tayvan ve Uygur jeopolitik çıkarlarıyla bağlantılı bireylerden” oluşmaktadır.

Şirket, hacker grubunun yüksek operasyonel güvenlik ve teknik beceri gösterdiğini, birçok kimlik doğrulama tekniği ve uygulamasını derinlemesine anladığını ve hedefin ortamı hakkında iyi bilgi sahibi olduğunu belirtiyor.

CSRB ile yapılan bir toplantıda Google temsilcileri, Tehdit Analiz Grubunun (TAG), Storm-0558 ile ilgili “en az bir varlığı”, 2009 yılında Çin'den Google'ın kurumsal yapısını tehlikeye atan bir siber saldırı olan Aurora Operasyonu'nun arkasındaki grupla ilişkilendirebildiğini söyledi. altyapı ve fikri mülkiyet hırsızlığıyla sonuçlandı.

Ticari sektöre yönelik ilk büyük ölçekli karmaşık saldırı olan Aurora Operasyonu kapsamında aralarında Yahoo, Adobe, Morgan Stanley, Juniper Networks, Symantec, Northrop Grumman ve Dow Chemical'ın da bulunduğu 20'den fazla şirketin güvenliği ihlal edildi.

Microsoft, çoğu Storm-0558 kampanyasındaki amacın, kimlik bilgisi toplama ve kimlik avından OAuth token saldırılarına kadar çeşitli yöntemlerle hedeflenen kuruluşun e-posta hesaplarına erişim elde etmek olduğunu söylüyor.