Microsoft, kötü amaçlı Android uygulamalarının başka bir uygulamanın ana dizinindeki dosyaların üzerine yazmasına olanak tanıyan ve potansiyel olarak keyfi kod yürütülmesine ve sır hırsızlığına yol açabilen “Kirli Akış” adlı yeni bir saldırının altını çizdi.

Kusur, farklı uygulamalar arasında paylaşılması amaçlanan yapılandırılmış veri kümelerine erişimi yöneten Android içerik sağlayıcı sisteminin uygunsuz kullanımından kaynaklanıyor.

Bu sistem, yetkisiz erişimi, veri sızıntılarını ve yol geçiş saldırılarını önlemek için veri izolasyonu, URI izinleri ve yol doğrulama güvenlik önlemlerini içerir.

Android uygulamalarındaki bileşenler arasındaki iletişimi kolaylaştıran mesajlaşma nesneleri olan özel amaçlar, yanlış uygulandığında bu güvenlik önlemlerini atlayabilir.

Yanlış uygulamalara örnek olarak, doğrulanmamış dosya adlarına ve niyetlerdeki yollara güvenmek, ‘FileProvider’ bileşeninin yanlış kullanımı ve yetersiz yol doğrulaması dahildir.

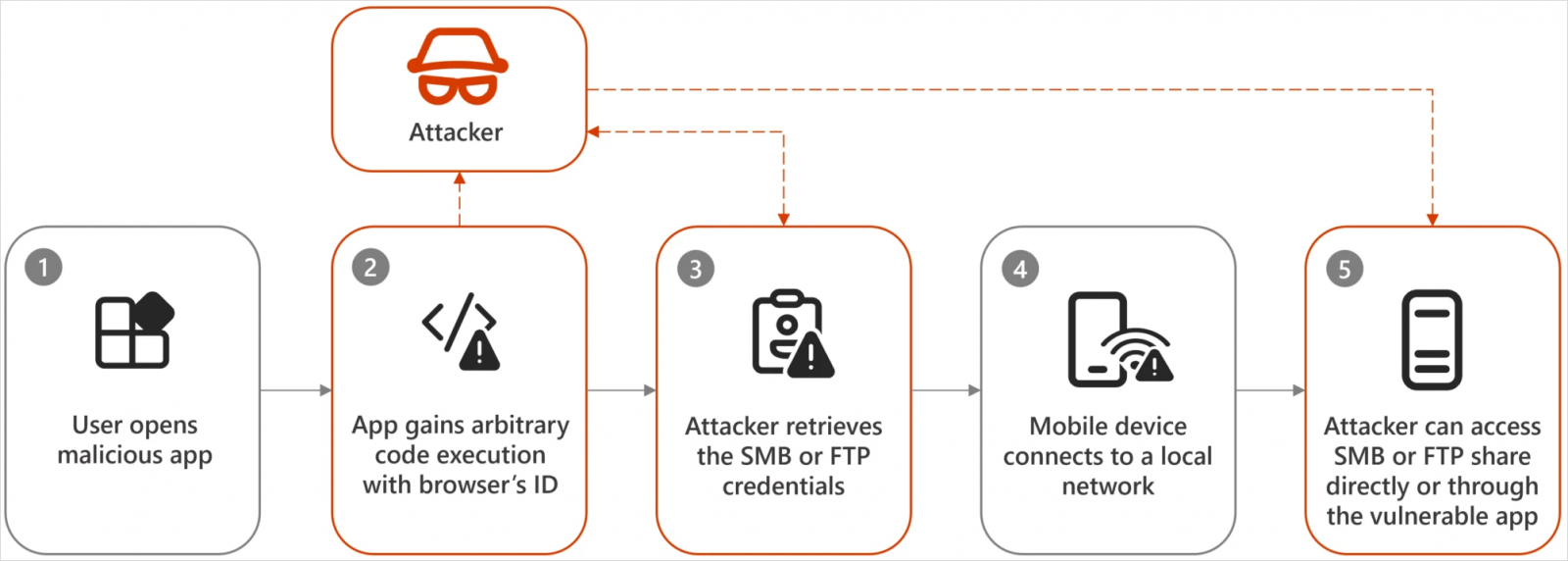

Dirty Stream, kötü amaçlı uygulamaların, değiştirilmiş dosya adı veya yolu olan bir dosyayı özel bir amaç kullanarak başka bir uygulamaya göndermesine olanak tanır. Hedef uygulama, dosya adına veya yola güvenerek yanıltılır ve dosyayı kritik bir dizinde yürütür veya saklar.

.png)

Kaynak: Microsoft

İki Android uygulaması arasındaki veri akışının bu şekilde manipülasyonu, işletim sistemi düzeyindeki ortak bir işlevi silahlandırılmış bir araca dönüştürür ve yetkisiz kod yürütülmesine, veri hırsızlığına veya diğer kötü niyetli sonuçlara yol açabilir.

Kaynak: Microsoft

Microsoft araştırmacısı Dimitrios Valsamaras, bu yanlış uygulamaların ne yazık ki çok fazla olduğunu, dört milyardan fazla kez yüklenen uygulamaları etkilediğini ve çok büyük bir saldırı yüzeyi sunduğunu belirtti.

Raporda, “Google Play Store’da dört milyardan fazla yüklemeyi temsil eden çok sayıda güvenlik açığı bulunan uygulama tespit ettik” ifadesine yer veriliyor.

“Güvenlik açığı modelinin diğer uygulamalarda da bulunabileceğini tahmin ediyoruz. Bu araştırmayı, geliştiricilerin ve yayıncıların uygulamalarında benzer sorunlar olup olmadığını kontrol edebilmeleri, uygun şekilde düzeltebilmeleri ve bu tür güvenlik açıklarının yeni uygulamalara veya sürümlere bulaşmasını önleyebilmeleri için paylaşıyoruz.”

Microsoft’un raporunda Dirty Stream saldırılarına karşı savunmasız olduğu vurgulanan iki uygulama, Xiaomi’nin bir milyardan fazla kuruluma sahip Dosya Yöneticisi uygulaması ve yaklaşık 500 milyon kuruluma sahip WPS Office’tir.

Her iki şirket de bulgulara yanıt verdi ve güvenlik açığının oluşturduğu riskleri azaltmak için düzeltmeler dağıtmak üzere Microsoft ile işbirliği yaptı.

Microsoft’un bulguları, gelecekteki sürümlerde benzer güvenlik açıklarının önlenmesi için Android Geliştiricileri web sitesindeki bir makale aracılığıyla Android geliştirici topluluğuyla paylaşıldı.

Google ayrıca içerik sağlayıcı sistemindeki güvenlik atlamalarına izin veren yaygın uygulama hatalarını vurgulamak için uygulama güvenliği kılavuzunu da güncelledi.

Son kullanıcılara gelince, kullandıkları uygulamaları güncel tutmak ve resmi olmayan üçüncü taraf uygulama mağazalarından ve diğer kötü denetlenmiş kaynaklardan APK indirmekten kaçınmak dışında yapabilecekleri pek bir şey yok.