Xiaomi Redmi Note 9T ve Redmi Note 11 modellerinde, mobil ödeme mekanizmasını devre dışı bırakmak ve hatta cihazlara yüklü sahte bir Android uygulaması aracılığıyla sahte işlemler yapmak için kullanılabilecek güvenlik açıkları tespit edildi.

Check Point, Çinli telefon üreticisinin “Kinibi” Güvenilir Yürütme Ortamı’nın (TEE) bir güvenlik analizi sırasında MediaTek yonga setleri tarafından desteklenen cihazlarda kusurlar bulduğunu söyledi.

TEE, gizliliği ve bütünlüğü sağlamak için kriptografik anahtarlar gibi hassas bilgileri işlemek ve depolamak için kullanılan ana işlemci içindeki güvenli bir yerleşim bölgesini ifade eder.

İsrailli siber güvenlik firması, özellikle, bir Xiaomi cihazındaki güvenilir bir uygulamanın, sürüm kontrolü eksikliği nedeniyle düşürülebileceğini ve bir saldırganın bir uygulamanın daha yeni, güvenli bir sürümünü daha eski, savunmasız bir sürümle değiştirmesine olanak tanıdığını keşfetti.

Check Point araştırmacısı Slava Makkaveev, The Hacker News ile paylaşılan bir raporda, “Bu nedenle, bir saldırgan, güvenilir uygulamalarda Xiaomi veya MediaTek tarafından yapılan güvenlik düzeltmelerini yamasız sürümlere indirerek atlayabilir.” Dedi.

Ayrıca, güvenlik yönetiminden sorumlu güvenilir bir uygulama olan “thhadmin”de, kötü amaçlı bir uygulama tarafından depolanan anahtarları sızdırmak veya uygulama bağlamında rastgele kod yürütmek için kötüye kullanılabilecek birkaç güvenlik açığı tespit edildi.

The Hacker News ile paylaşılan bir açıklamada Makkaveev, “Ödeme paketlerinin sahteciliğine veya ödeme sisteminin doğrudan ayrıcalıksız bir Android uygulamasından devre dışı bırakılmasına izin verebilecek bir dizi güvenlik açığı keşfettik.” Dedi.

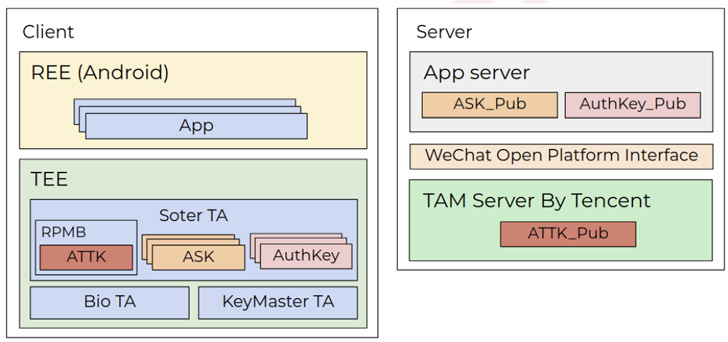

Zayıflıklar, WeChat ve Alipay kullanarak üçüncü taraf uygulamalardaki işlemleri yetkilendirmek için gömülü bir mobil ödeme çerçevesi olarak işlev gören “biyometrik bir standart” olan Tencent Soter adlı bir hizmetle ilgili kriptografik işlemleri uygulamak için Xiaomi tarafından geliştirilen güvenilir bir uygulamayı hedefliyor. .

Ancak, daha güvenilir uygulamadaki bir yığın taşması güvenlik açığı, TEE ile doğrudan iletişim kurma izni olmayan bir Android uygulaması tarafından hizmet reddine neden olmak için istismar edilebileceği anlamına geliyordu.

Hepsi bu değil. Check Point, daha güvenilir uygulamayı rastgele bir okuma güvenlik açığı içeren daha eski bir sürümle değiştirmek için yukarıda bahsedilen sürüm düşürme saldırısını zincirleyerek, ödeme paketlerini imzalamak için kullanılan özel anahtarları çıkarmanın mümkün olduğunu buldu.

“güvenlik açığı […] Tencent soter platformunu tamamen tehlikeye atıyor ve yetkisiz bir kullanıcının sahte ödeme paketleri imzalamasına izin veriyor” dedi.

Sorumlu açıklamanın ardından Xiaomi, 6 Haziran 2022’de CVE-2020-14125’e yönelik yamalar yayınladı. “Xiaomi tarafından üçüncü taraf bir satıcıya ait olduğu onaylanan sürüm düşürme sorunu düzeltiliyor,” Check Point katma.