bu İç Güvenlik Bakanlığı (DHS), eyaletleri ve bölgeleri, ağa bağlanan tescilli cihazların etrafındaki güvenliği artırmaya çağırıyor. Acil Uyarı Sistemi — şiddetli hava durumu ve AMBER uyarıları gibi önemli acil durum bilgilerini iletmek için kullanılan ulusal bir kamu uyarı sistemi. DHS uyarısı, bu hafta sonu Las Vegas’taki DEFCON güvenlik konferansında yapılacak ve bir güvenlik araştırmacısının ülke çapındaki uyarı sistemindeki birden fazla zayıflığı göstermesi planlanan bir çalıştaydan önce geldi.

Pyle’ın 2019’da eBay’den edindiğini söylediği bir Dijital Uyarı Sistemleri EAS kodlayıcı/kod çözücü. Makinede yazdırılan sistem için kullanıcı adı ve parolası vardı.

DHS uyarısı, güvenlik firması Cybir’in ortağı olan güvenlik araştırmacısı Ken Pyle tarafından istendi. Pyle, 2019’da eBay’den eski EAS ekipmanlarını almaya başladığını ve eyaletler ve bölgeler tarafından EAS uyarı sinyallerini kodlamak ve kodunu çözmek için yaygın olarak kullanılan bir cihazda bir dizi ciddi güvenlik açıklarını hızla tespit ettiğini söyledi.

KrebsOnSecurity ile yaptığı röportajda Pyle, “O zamanlar her türlü sorunu buldum ve DHS, FBI ve üreticiye bildirdim” dedi. “Ama hiçbir şey olmadı. Henüz kimseye bundan bahsetmemeye karar verdim çünkü insanlara düzeltmeleri için zaman vermek istedim.”

Pyle, 6 Ocak 2021’de ABD Capitol’e öfkeli bir güruh bastıktan sonra araştırmayı ciddiyetle yeniden başlattığını söyledi.

Pyle, “Orada oturmuş, ‘Vay canına, birisi bu şeyle iç savaş başlatabilir’ diye düşünüyordum” dedi. “Bunun hala bir sorun olup olmadığını görmek için geri döndüm ve bunun hala çok büyük bir sorun olduğu ortaya çıktı. Bu yüzden, biri bunu gerçekten kamuoyuna açıklamadıkça ve bunun hakkında konuşmadıkça, açıkça bu konuda hiçbir şey yapılmayacağına karar verdim.”

Pyle’ın edindiği EAS kodlayıcı/kod çözücü cihazları Lyndonville, NY-tabanlı tarafından yapılmıştır. Dijital Uyarı Sistemleri (vakti zamanında Monroe Elektronik A.Ş.), bu ay bir güvenlik tavsiyesi yayınladı ve Pyle tarafından bildirilen kusurları düzeltmek için 2019’da yamalar yayınladığını, ancak bazı müşterilerin hala cihazın donanım yazılımının eski sürümlerini çalıştırdığını söyledi. Bunun nedeni, yamaların EAS cihazları için bellenimin 4. sürümüne dahil edilmiş olması ve görünüşe göre birçok eski modelin yeni yazılımı desteklememesi olabilir.

EAS yazılı bir açıklamada, “Belirlenen güvenlik açıkları potansiyel olarak ciddi bir risk oluşturuyor ve her ikisinin de Ekim 2019’dan itibaren yayınlanan yazılım güncellemelerinde ele alındığına inanıyoruz.” Dedi. “Ayrıca, herhangi bir kamuya açıklama yapmadan önce meseleleri düzeltmemize izin vererek, araştırmacının sorumlu ifşasına atıfta bulunduk. Bazı kullanıcıların düzeltici önlemler almadığını ve yazılımlarını güncellemediğini ve risk altında olmadıklarından emin olmak için en son yazılım sürümünü güncellemek için hemen harekete geçmeleri gerektiğini biliyoruz. 4.1 sürümünden daha düşük herhangi bir şey hemen güncellenmelidir. 20 Temmuz 2022’de araştırmacı diğer olası konulara değindi ve araştırmacının daha fazla ayrıntı sağlayacağına inanıyoruz. Mümkün olan en kısa sürede gerekli azaltmaları değerlendirmek ve yayınlamak için çalışacağız.”

Ancak Pyle, birçok EAS paydaşının, varsayılan şifreleri değiştirmek ve cihazları bir güvenlik duvarının arkasına yerleştirmek, doğrudan İnternet’e maruz bırakmamak ve erişimi yalnızca güvenilir ana bilgisayarlara ve ağlara kısıtlamak gibi üreticiden gelen temel tavsiyeleri hala görmezden geldiğini söyledi.

Pyle, arkasındaki EAS cihazının kullanıcı kimlik bilgilerini kapakta yazdırdığı için büyük ölçüde redaksiyona tabi tutulan bir özçekimde.

Pyle, EAS’nin güvenliğine yönelik en büyük tehdidin, bir saldırganın diğer EAS sistemleri tarafından alınabilecek ve ülke çapında yeniden iletilebilecek yerel olarak uyarılar göndermek için yalnızca tek bir EAS istasyonunu tehlikeye atması gerekeceğini söyledi.

“Uyarı süreci çoğu durumda otomatiktir, bu nedenle bir cihaza erişim elde etmek, etrafında dönmenize izin verecektir” dedi. “EAS’nin merkezi bir kontrolü yok çünkü bu cihazlar yerel olarak birisinin bir uyarı verebileceği şekilde tasarlandı, ancak gönderebilecek tek kişinin ben miyim ya da her neyse üzerinde merkezi bir kontrol yok. Yerel bir operatörseniz, ülke çapında uyarılar gönderebilirsiniz. Bunu yapmak bu kadar kolay.”

Pyle’ın bu yılın başlarında bir elektronik geri dönüştürücüsünden temin ettiği Dijital Uyarı Sistemleri cihazlarından biri çalışmıyordu, ancak onu kim attıysa makineye gömülü sabit sürücüyü silmeyi ihmal etti. Pyle kısa süre sonra cihazın özel şifreleme anahtarlarını ve aracılığıyla uyarı göndermek için gereken diğer kimlik bilgilerini içerdiğini keşfetti. comcastülkenin üçüncü büyük kablo şirketi.

Pyle, bu ayın başlarında bir röportajda, “Burada, tüm geçerli kontrollere veya gerçek bir uyarı istasyonu olmak için her neyse ona sahip olan kendi uyarımı yayınlayabilir ve oluşturabilirim.” Dedi. “EAS aracılığıyla yayılmaya başlayacak bir mesaj oluşturabilirim.”

Comcast, KrebsOnSecurity’ye “EAS uyarıları vermek için kullanılan üçüncü taraf bir cihaz, güvenilir bir nakliye sağlayıcısı tarafından iki Comcast konumu arasında geçiş sırasında kayboldu ve ardından bir siber güvenlik araştırmacısı tarafından alındı.

Comcast sözcüsü, “Bu konuyla ilgili kapsamlı bir araştırma yaptık ve hiçbir müşteri verisinin ve hiçbir hassas Comcast verisinin güvenliğinin ihlal edilmediğini belirledik.” David McGuire söz konusu.

Şirket ayrıca, cihazda bulunan bilgilerin artık Comcast müşterilerine yanlış mesajlar göndermek için kullanılamayacağını veya EAS cihazları da dahil olmak üzere Comcast’in ağındaki cihazları tehlikeye atmak için kullanılamayacağını da doğruladı.

McGuire, “Bu tür cihazların ileriye dönük güvenli aktarımını sağlamak için adımlar atıyoruz.” Dedi. “Ayrı olarak, ağımızdaki tüm EAS cihazlarının kapsamlı bir denetimini gerçekleştirdik ve mevcut yamalarla güncellendiklerini ve bu nedenle yakın zamanda bildirilen güvenlik sorunlarına karşı savunmasız olmadıklarını doğruladık. Ürünlerimizi ve teknolojilerimizi her zamankinden daha güvenli hale getirmek için ekiplerimizle iletişim kurmaya ve bilgi paylaşmaya devam ettiği için sorumlu açıklama ve güvenlik araştırma topluluğuna minnettarız. Bay Pyle, araştırması hakkında bizi hemen bilgilendirdi ve bulgularını doğrulamak ve sistemlerimizin güvenliğini sağlamak için adımlar atarken bizimle birlikte çalıştı.”

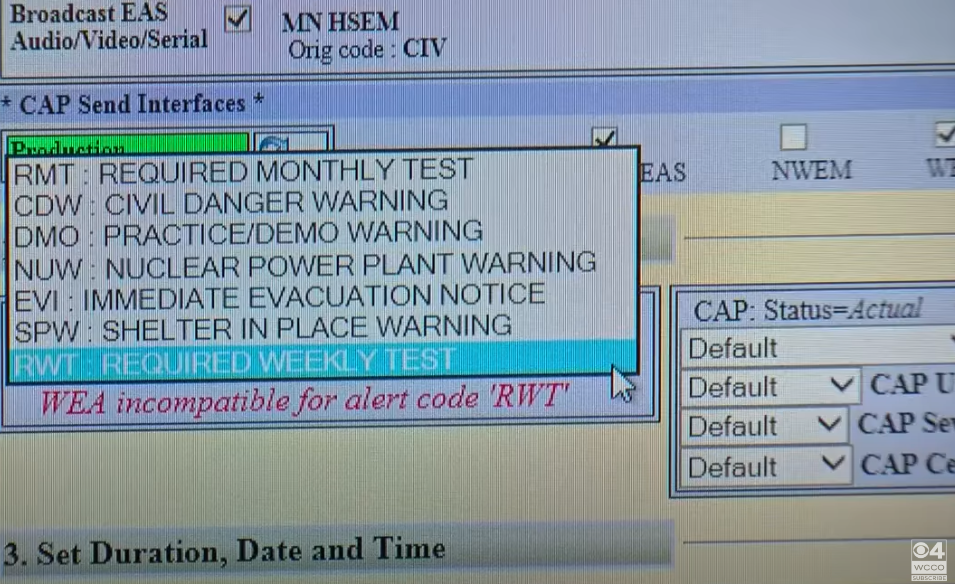

Bir EAS cihazı için kullanıcı arayüzü.

Yetkisiz EAS yayın uyarıları, fandom.com’da bir EAS tavizleri tarihi olmasına yetecek kadar gerçekleşti. Neyse ki, bu olayların çoğu oldukça açık aldatmacalar içeriyor.

EAS wiki’sine göre, Şubat 2013’te bilgisayar korsanları Great Falls, Mt. ve Marquette, Mich. Şubat 2017’de Indiana’daki bir EAS istasyonu da saldırıya uğradı ve davetsiz misafirler 2013 olaylarından aynı “zombiler ve ceset” seslerini çaldılar.

Wiki, “20 Şubat ve 21 Şubat 2020’de Wave Broadband’ın EASyCAP ekipmanı, ekipmanın varsayılan parolasının değiştirilmemesi nedeniyle saldırıya uğradı” diyor. “Dört uyarı yayınlandı, bunlardan ikisi Radyolojik Tehlike Uyarısı ve Sanatçı Young Thug’ın Hip Hop şarkısı Hot’un parçalarını çalan Gerekli Aylık Testten oluşuyordu.”

Ocak 2018’de Hawaii, cep telefonlarına, televizyonlara ve radyolara bir uyarı göndererek eyaletteki herkesi bir füzenin yola çıktığı konusunda uyardı. Hawaii’nin insanlara uyarının bir tekleme olduğunu ve yanlışlıkla bir taslak uyarı gönderildiğini bildirmesi 38 dakika sürdü. Hawaii’deki 2018 etkinliğiyle ilgili aşağıdaki haber video klibi, EAS’nin nasıl çalıştığını gözden geçirmek için iyi bir iş çıkarıyor.