Bilgisayar korsanları, Linux sistemlerine kötü amaçlı yazılım dağıtmak için yama yapılmamış Ivanti güvenlik açıklarından yararlanıyor. Magnet Goblin, güncel olmayan yazılımları kullanan işletmeleri hedef alıyor. Bu saldırılara karşı korunmak için hemen yama yapın ve güçlü güvenlik önlemleri uygulayın.

Check Point'teki siber güvenlik araştırmacıları, Ivanti ve diğer güvenlik yazılımı ürünlerindeki bir günlük güvenlik açıklarını hedef alan ve potansiyel olarak çok çeşitli kuruluşları etkileyebilecek kötü amaçlı bir kampanya konusunda uyarıda bulunuyor.

Bu kampanyanın arkasındaki suçlu, Magnet Goblin olarak bilinen, finansal motivasyona sahip bir hacker grubudur. Bu grup Ocak 2022'den bu yana faaliyet gösteriyor ve yeni açıklanan güvenlik açıklarından yararlanma, halka açık sunucuları ve uç cihazları hedefleme konusunda uzmanlaşıyor.

Check Point'in araştırmasına göre Magnet Goblin, uç cihazları ve halka açık hizmetleri ihlal etmek ve Linux sistemlerine özel kötü amaçlı yazılım dağıtmak için bir günlük güvenlik açıklarını kullanıyor. Bilginize, sıfır günlük güvenlik açıkları kamuya açıklandıktan ve yamalar yayınlandıktan sonra bir günlük güvenlik açıkları olarak anılırlar.

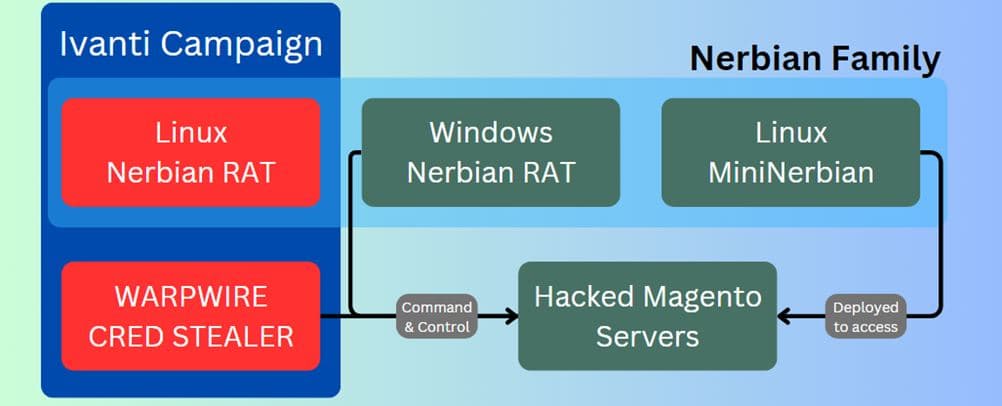

Saldırganlar, Ivanti Connect Secure VPN, Magento, Qlik Sense ve muhtemelen Apache ActiveMQ gibi yama yapılmamış sunuculardan yararlanarak Nerbian RAT adı verilen ve ilk olarak 2022'de Proofpoint tarafından belgelenen platformlar arası uzaktan erişim truva atını (RAT) dağıtmak için kullanıyor. Ayrıca Nerbian RAT'ın basitleştirilmiş varyantını da kullanıyor. , MiniNerbian, bir C2 sunucusundan isteğe bağlı komut yürütülmesine izin verir.

“NerbianRAT ve MiniNerbian… bu araçlar çoğunlukla uç cihazlarda bulundukları için radar altında çalışıyorlar. Araştırmacılar, bunun, tehdit aktörlerinin şu ana kadar korunmasız bırakılan alanları hedefleme yönünde süregelen eğilimin bir parçası olduğunu belirtti.

NerbianRAT, kritik Ivanti Connect Secure kusurlarına sahip, güvenliği ihlal edilmiş sistemlerden indirilir. CheckPoint araştırma sırasında NerbianRAT Linux sürümünün indirilmesine yol açan 1 günlük bir güvenlik açığı bulduğunu keşfetti.

Bu değişken, güvenliği ihlal edilmiş sistemlerde bağlantı aralıklarını, çalışma süresi ayarlarını değiştirmek ve yapılandırma değişkenlerini güncellemek de dahil olmak üzere çeşitli kötü amaçlı etkinlikleri yürütmek için kullanıldı.

Magnet Goblin, Ivanti VPN'lerinde CVE-2023-46805, CVE-2024-21887, CVE-2024-21888 ve CVE-2024-21893'ten, Magento'da CVE-2022-24086'dan ve CVE-2023-41265, CVE-2023-'den yararlandı. Qlik Sense'de 41266 ve CVE-2023-48365.

Bu güvenlik açıklarından yararlanmak için Warpwire adlı bir JavaScript kimlik bilgisi hırsızı ve açık kaynaklı tünel açma aracı Ligolo'yu kullandılar. Warpwire hırsızı, Ivanti'deki güvenlik açığının toplu olarak kullanılmasıyla bağlantılı ve 2022 Magento sunucu saldırısında kullanıldı. Ayrıca Qlik Sense ve Apache ActiveMQ'yu hedef alan ScreenConnect ve AnyDesk uzaktan izleme araçlarını kullandılar.

Ivanti'nin Ocak ayında bir komut enjeksiyon güvenlik açığı olan CVE-2024-21887 için bir kamu uyarısı yayınlayarak kullanıcıları aşırı istismarlara karşı sistemlerini yamalamaya çağırdığını belirtmekte fayda var. Ancak Check Point, Magnet Goblin istismarlarının yamanın yayınlanmasından sonraki bir gün içinde gerçekleştiğini ve mevcut sabit güncellemelerle henüz yama yapılmamış sistemleri hedef aldığını tespit etti.

Viakoo'daki Viakoo Laboratuvarları Başkan Yardımcısı John Gallagher, bulgular hakkında şunları söyledi: “Magnet Goblin'in kolay yolu seçtiği açık; zayıf savunulan sistemlerden yararlanmak için yakın zamanda açıklanan güvenlik açıklarını kullanmak. Birçok uç cihaz ve IoT cihazı ve uygulamasında, bir güvenlik açığının ortaya çıkması ile bir yamanın kullanıma sunulması arasında bir gecikme süresi vardır ve ardından yamanın yayınlanması ile uygulanması arasında başka bir gecikme süresi vardır.”

“Genellikle uç ve IoT sistemlerini yöneten ekipler BT dışındadır ve konu yama olduğunda farklı önceliklere veya aciliyet duygusuna sahip olabilirler. Yapay zekanın hızı bu belirli tehdit türlerini hızlandırabileceğinden, bir günlük tehditlerin büyük bir güvenlik sorunu olmasını bekleyebiliriz. Tehdit aktörlerinin saldırı hızı, savunucuların tepki hızıyla eşleştirilinceye kadar bu, devam eden bir güvenlik riski olacaktır.”

Uç nokta yönetimi ve güvenliği için Ivanti yazılımına güvenen her büyüklükteki kuruluş potansiyel risk altındadır. Buna, kritik altyapılarını korumak için Ivanti'yi kullanan çeşitli sektörlerdeki şirketler de dahildir.

Bu nedenle, artan izlemenin yanı sıra istismarın önlenmesi ve ağın ve cihazların genel güvenliğini güçlendirmek için Uç Nokta Tespit ve Yanıt (EDR) çözümlerinin uygulanması da dahil olmak üzere katmanlı bir güvenlik yaklaşımının benimsenmesi için Ivanti yazılımına yama uygulanması gereklidir.

İLGİLİ KONULAR

- Yeni Linux Kötü Amaçlı Yazılım Uyarısı: 'Dönen YARN' Docker'ı Etkiliyor

- Linux Kötü Amaçlı Yazılımı “Migo” Cryptojacking için Redis'i İstismar Ediyor

- Bifrost RAT Linux Cihazlarını Hedefliyor, VMware Etki Alanını Taklit Ediyor

- Kripto Çalan PyPI Kötü Amaçlı Yazılımı Hem Windows hem de Linux Kullanıcılarını Etkiliyor

- Mirai Tabanlı NoaBot Botnet, Cryptominer ile Linux Sistemlerini Hedefliyor