Magnet Goblin adlı finansal motivasyona sahip bir bilgisayar korsanlığı grubu, halka açık sunuculara sızmak ve Windows ve Linux sistemlerine özel kötü amaçlı yazılımlar dağıtmak için 1 günlük çeşitli güvenlik açıklarından yararlanıyor.

1 günlük kusurlar, bir yamanın yayınlandığı, kamuya açıklanmış güvenlik açıklarını ifade eder. Bu kusurlardan yararlanmak isteyen tehdit aktörlerinin, hedefin güvenlik güncellemelerini uygulayabilmesi için bunu hızlı bir şekilde yapması gerekir.

Her ne kadar istismarlar genellikle bir kusurun açığa çıkması üzerine hemen kullanıma sunulmasa da, bazı güvenlik açıklarından nasıl yararlanılacağını anlamak için önemsizdir. Ek olarak, yama üzerinde tersine mühendislik yapılması, altta yatan sorunu ve bundan nasıl yararlanılacağını ortaya çıkarabilir.

Magnet Goblin'i tespit eden Check Point analistleri, bu tehdit aktörlerinin yeni ortaya çıkan güvenlik açıklarından hızlı bir şekilde yararlandığını, bazı durumlarda PoC açıklarının yayınlanmasından bir gün sonra kusurlardan yararlandığını belirtiyor.

Bilgisayar korsanlarının hedef aldığı cihaz veya hizmetlerden bazıları Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887, CVE-2024-21888, CVE-2024-21893., Apache ActiveMQ, ConnectWise ScreenConnect, Qlik Sense (CVE) -2023-41265, CVE-2023-41266, CVE-2023-48365) ve Magento (CVE-2022-24086).

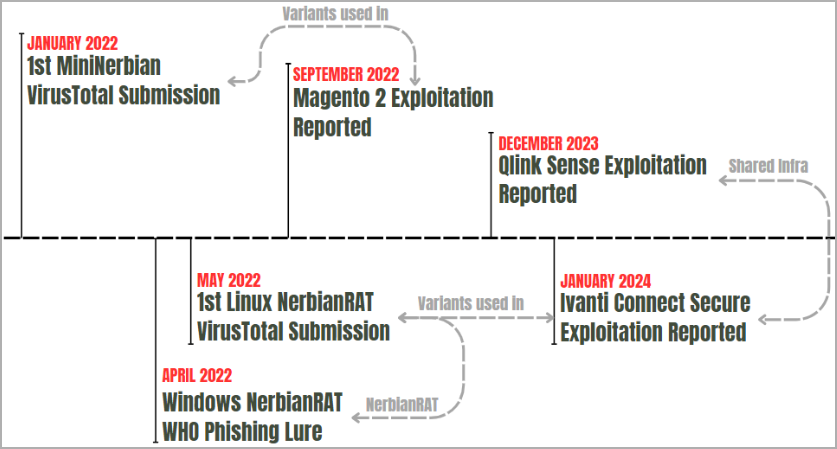

Magnet Goblin, sunuculara özel kötü amaçlı yazılımlar, özellikle NerbianRAT ve MiniNerbian'ın yanı sıra WARPWIRE JavaScript hırsızının özel bir çeşidini bulaştırmak için kusurlardan yararlanıyor.

Kaynak: Kontrol Noktası

Özel Linux kötü amaçlı yazılımı

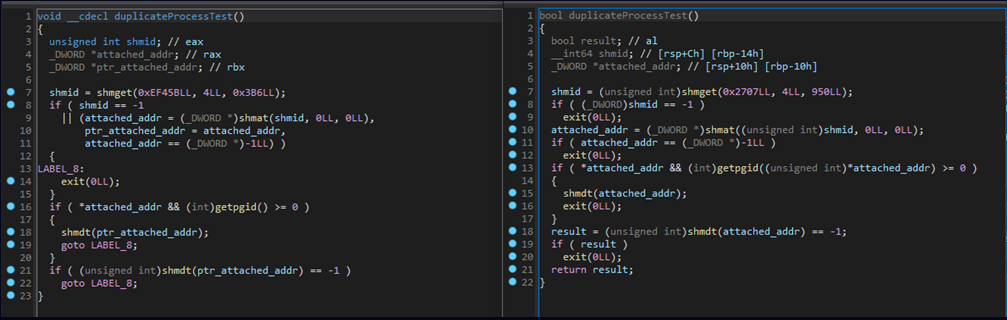

Windows için NerbianRAT 2022'den beri biliniyor, ancak Check Point şimdi Magnet Goblin tarafından kullanılan özensizce derlenmiş ancak etkili bir Linux varyantının Mayıs 2022'den beri dolaşımda olduğunu bildiriyor.

Kötü amaçlı yazılım, ilk başlatıldığında zaman, kullanıcı adı ve makine adı gibi sistem bilgilerinin toplanması, bir bot kimliğinin oluşturulması, birincil ve ikincil ana bilgisayar olarak sabit kodlu bir IP adresinin ayarlanması, çalışma dizininin ayarlanması ve yükleme dahil olmak üzere ön eylemler gerçekleştirir. (AES) ağ iletişimini şifrelemek için genel bir RSA anahtarı.

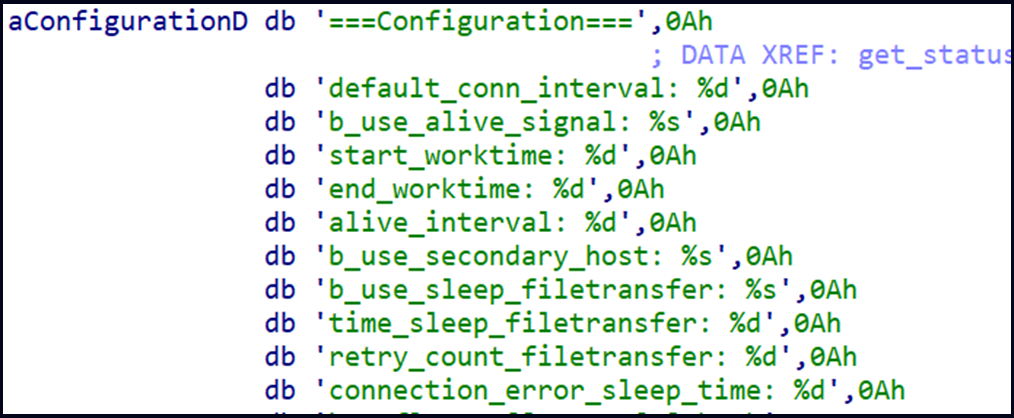

Bundan sonra NerbianRAT, etkinlik sürelerini (çalışma süresi), komuta ve kontrol (C2) sunucusuyla iletişim için zaman aralıklarını ve diğer parametreleri belirleyen yapılandırmasını yükler.

Kaynak: Kontrol Noktası

C2, etkilenen sistemde yürütülmesi için kötü amaçlı yazılıma aşağıdaki eylemlerden birini gönderebilir:

- Daha fazla işlem isteyin

- Yeni bir iş parçacığında bir Linux komutunu yürütün

- Komut sonucunu gönder ve dosyayı temizle; çalışan komutları durdur

- Hemen bir Linux komutunu yürütün

- Hiçbir şey yapma

- Bağlantı aralığını değiştir

- Çalışma zamanı ayarlarını yapın ve kaydedin

- Boşta kalma zamanlamalarını, yapılandırmayı veya komut sonuçlarını döndürün

- Belirli bir yapılandırma değişkenini güncelleyin

- C2 yürütme komutları için komut arabelleğini yenileyin

MiniNerbian, NerbianRAT'ın basitleştirilmiş bir sürümüdür; öncelikli olarak komutların yürütülmesi için kullanılır ve aşağıdaki eylemleri destekler:

- C2'nin komutunu yürütün ve sonuçları döndürün

- Etkinlik programını güncelleyin (tam gün veya belirli saatler)

- Yapılandırmayı güncelle

MiniNerbian, C2 ile HTTP aracılığıyla iletişim kurar ve bu onu, iletişim için ham TCP soketleri kullanan daha karmaşık NerbianRAT'tan ayırır.

Muhtemelen Magnet Goblin bunu yedeklik için veya bazı durumlarda daha gizli bir arka kapı olarak kullanıyor.

Kaynak: Kontrol Noktası

Check Point, 1 günlük istismar verilerinin büyük hacmi arasında Magnet Goblin'in saldırıları gibi belirli tehditleri tanımlamanın zor olduğunu ve bu grupların kusurların ifşa edilmesini takip eden kaos içinde açıkça gizlenmelerine olanak sağladığını söylüyor.

Hızlı bir şekilde yama uygulamak, 1 günlük istismarın üstesinden gelmek için kritik öneme sahiptir; ağ bölümleme, uç nokta koruması ve çok faktörlü kimlik doğrulama gibi ek önlemler ise potansiyel ihlallerin etkisinin azaltılmasına yardımcı olabilir.