Bilgi çalan Lumma kötü amaçlı yazılımı artık güvenlik yazılımı tarafından tespit edilmekten kaçınmak için ilginç bir taktik kullanıyor; kötü amaçlı yazılımın gerçek bir makinede mi yoksa bir antivirüs sanal alanında mı çalıştığını belirlemek için trigonometri kullanarak fare hareketlerinin ölçülmesi.

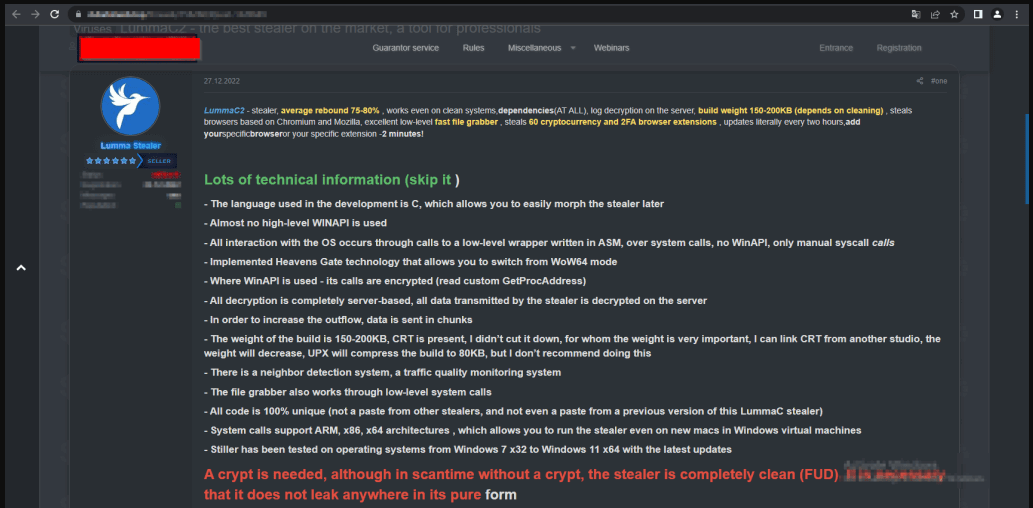

Lumma (veya LummaC2), siber suçlulara 250 ile 1.000 ABD Doları arasında bir abonelik karşılığında kiralanan, hizmet olarak kötü amaçlı yazılım içeren bir bilgi hırsızıdır. Kötü amaçlı yazılım, saldırıların Windows 7-11 üzerinde çalışan web tarayıcılarından ve uygulamalardan (şifreler, çerezler, kredi kartları ve kripto para birimi cüzdanlarındaki bilgiler dahil) verileri çalmasına olanak tanıyor.

Kötü amaçlı yazılım ailesi ilk kez Aralık 2022’de siber suç forumlarında satışa sunuldu ve birkaç ay sonra KELA, bunun yeraltı bilgisayar korsanlığı topluluğunda zaten popüler olmaya başladığını bildirdi.

Kötü amaçlı yazılım geliştiricileri trigonometriye yöneliyor

Yeni Lumma Stealer sürüm 4.0’ı inceleyen yeni bir Outpost24 raporu, kötü amaçlı yazılımın tespitten nasıl kaçtığı ve örneklerinin otomatik analizini nasıl engellediği konusunda birkaç önemli güncelleme buldu.

Bu kaçırma teknikleri arasında kontrol akışını düzleştirme, gizleme, insan-fare etkinliği tespiti, XOR şifreli dizeler, dinamik yapılandırma dosyaları desteği ve tüm yapılarda kripto kullanımının zorunlu kılınması yer alıyor.

Yukarıdaki mekanizmaların en ilginç olanı, insan davranışını tespit etmek için trigonometrinin kullanılmasıdır; bu da virüslü sistemin sanal bir ortamda simüle edilmediğini gösterir.

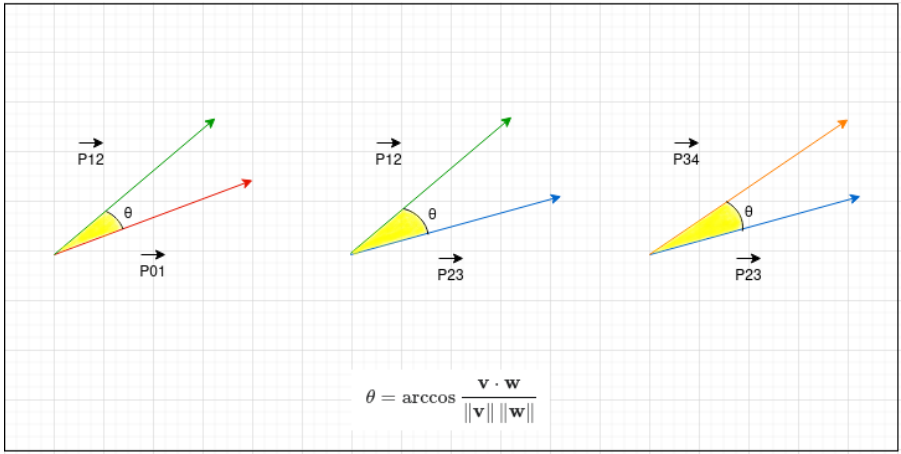

Kötü amaçlı yazılım, ‘GetCursor()’ işlevini kullanarak fare imlecinin ana bilgisayardaki konumunu izliyor ve 50 milisaniyelik aralıklarla beş farklı konumun bir dizisini kaydediyor.

Daha sonra bu konumları Öklid vektörleri olarak analiz etmek için trigonometri uygular ve tespit edilen hareketten oluşan açıları ve vektör büyüklüklerini hesaplar.

Hesaplanan vektör açıları 45 derecenin altındaysa Lumma, kötü amaçlı yazılım hareketlerinin yazılım tarafından taklit edilmediğini varsayar ve yürütmenin devam etmesine izin verir.

Açılar 45 derece ve daha yüksekse, kötü amaçlı yazılım tüm kötü niyetli davranışları durdurur ancak insan benzeri davranış algılanana kadar fare hareketini izlemeye devam eder.

Lumma’nın anti-sandbox mekanizmasında 45 derecelik bir eşik seçimi, kötü amaçlı yazılımın geliştiricisi tarafından belirlenen keyfi bir değerdir ve muhtemelen ampirik verilere veya otomatik analiz araçlarının çalışmasına ilişkin araştırmalara dayanmaktadır.

Lumma operasyonuyla ilgili bir diğer ilginç gelişme, kötü amaçlı yazılım çalıştırılabilir dosyasının ödeme yapmayan bilgisayar korsanlarına ve tehdit analistlerine sızmasını önlemek için bir şifreleyici kullanma zorunluluğudur.

Lumma artık yürütülebilir dosyanın belirli bir konumunda belirli bir değeri otomatik olarak kontrol ederek şifrelenip şifrelenmediğini belirliyor ve şifrelenmemişse bir uyarı veriyor.

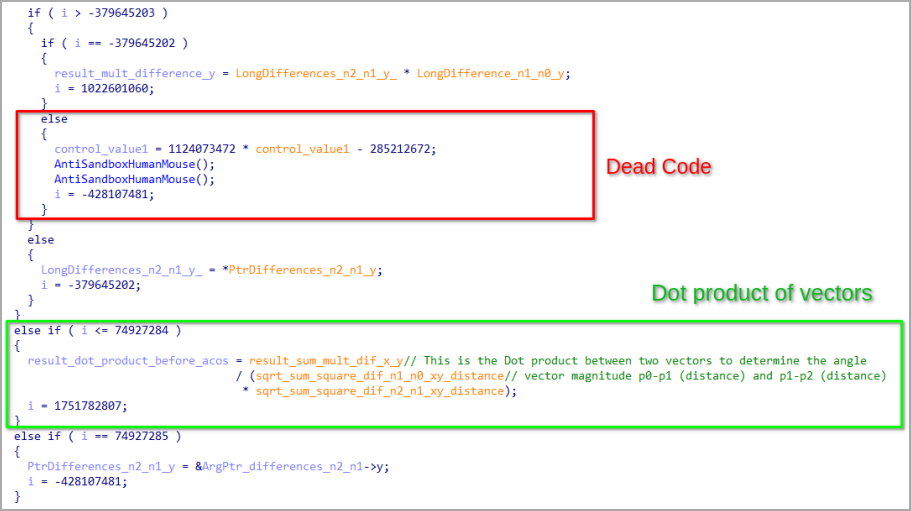

Lumma 4.0, incelemeye karşı son bir savunma hattı olarak, programın mantığını gereksiz yere karmaşıklaştıran opak yüklemler ve kafa karışıklığı ve analiz hataları yaratmak için işlevsel kod bölümlerine enjekte edilen ölü kod blokları gibi kendi kodu içindeki engelleri içerir.

Lumma hırsızının en son sürümü, analizden kaçınmaya daha fazla vurgu yapıyor ve mekanizmalarını parçalara ayırmaya ve anlamaya yönelik her türlü girişimi engellemek ve karmaşıklaştırmak için tasarlanmış çok sayıda koruyucu önlem katmanı sunuyor.