LockBit 3.0 fidye yazılımı işlemiyle ilişkili bir tehdit aktörü, Cobalt Strike işaretlerini güvenliği ihlal edilmiş sistemlere yüklemek ve güvenlik yazılımı tarafından algılanmaktan kaçınmak için Windows Defender komut satırı aracını kötüye kullanıyor.

Cobalt Strike, verileri çalıp şifrelemeden önce gizli ağ keşfi ve yanal hareket gerçekleştirmek için tehdit aktörleri arasında popüler olan kapsamlı özelliklere sahip meşru bir sızma testi paketidir.

Ancak güvenlik çözümleri, Kobalt Saldırısı işaretlerini tespit etmede daha iyi hale geldi ve tehdit aktörlerinin araç setini dağıtmak için yenilikçi yollar aramasına neden oldu.

Bir LockBit fidye yazılımı saldırısına yönelik yakın tarihli bir olay müdahale vakasında, Sentinel Labs’teki araştırmacılar, Microsoft Defender’ın komut satırı aracı “MpCmdRun.exe”nin, Cobalt Strike işaretçilerinin şifresini çözen ve yükleyen kötü amaçlı DLL’leri yandan yüklemek için kötüye kullanıldığını fark ettiler.

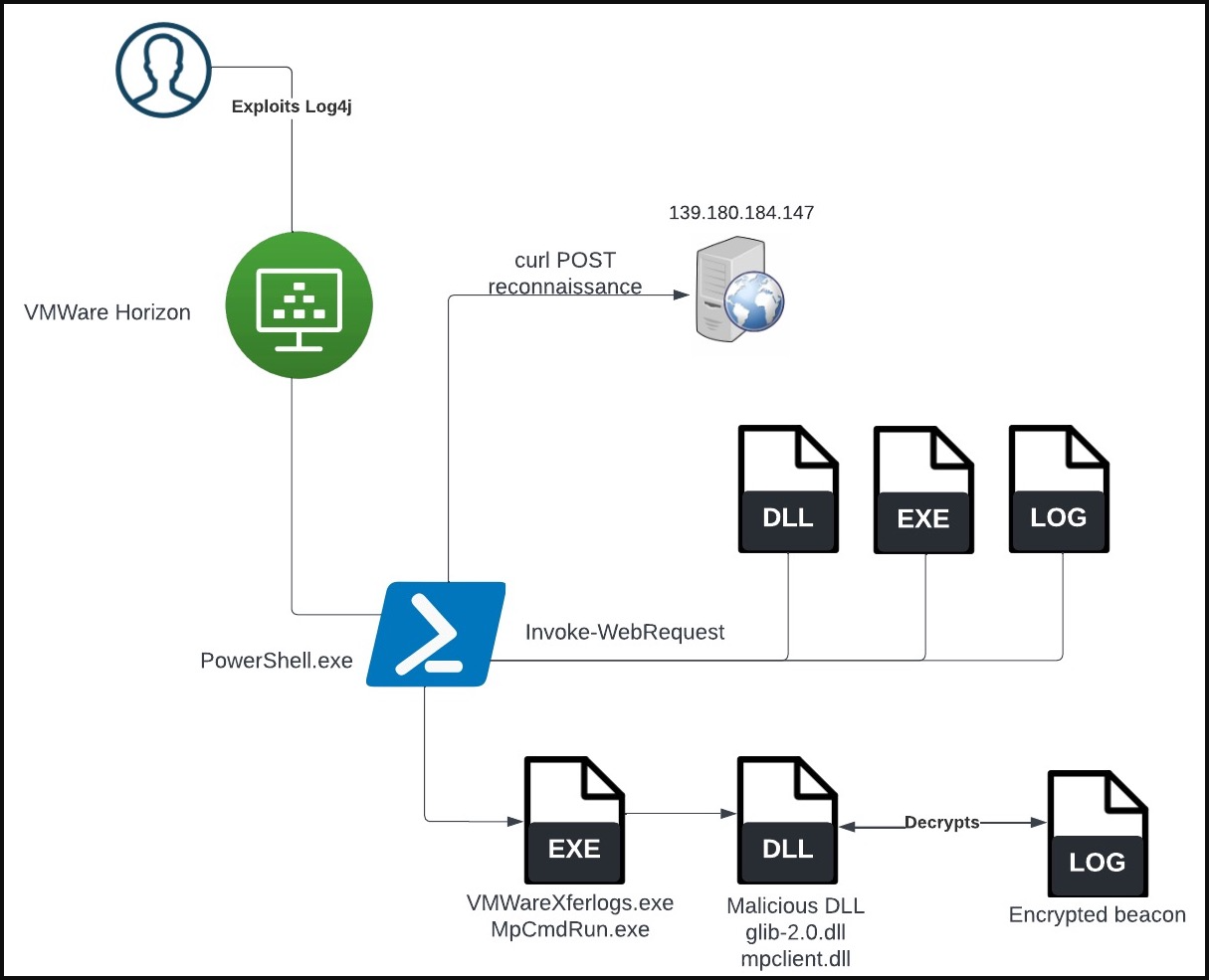

Her iki durumda da ilk ağ uzlaşması, PowerShell kodunu çalıştırmak için savunmasız VMWare Horizon Sunucularında bir Log4j kusurundan yararlanılarak gerçekleştirildi.

VMware komut satırı yardımcı programlarının kötüye kullanılmasına dayanan benzer enfeksiyon zincirleri hakkında raporlar olduğundan, güvenliği ihlal edilmiş sistemlerde yandan yüklemeli Cobalt Strike işaretçileri LockBit için yeni değil.

Microsoft Defender’ı Kötüye Kullanma

Bir hedef sisteme erişim sağladıktan ve gerekli kullanıcı ayrıcalıklarını kazandıktan sonra, tehdit aktörleri üç dosyayı indirmek için PowerShell’i kullanır: Windows CL yardımcı programının temiz bir kopyası, bir DLL dosyası ve bir LOG dosyası.

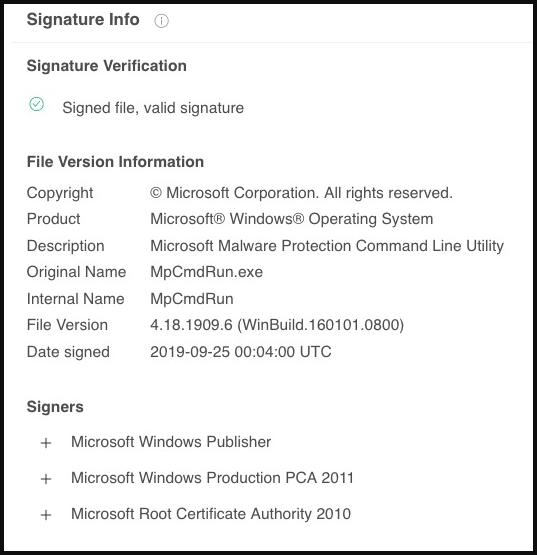

MpCmdRun.exe, Microsoft Defender görevlerini gerçekleştirmek için bir komut satırı yardımcı programıdır ve kötü amaçlı yazılım tarama, bilgi toplama, öğeleri geri yükleme, tanılama izleme gerçekleştirme ve daha pek çok şey için komutları destekler.

Yürütüldüğünde, MpCmdRun.exe, programın doğru çalışması için gerekli olan “mpclient.dll” adlı meşru bir DLL dosyasını yükleyecektir.

SentinelLabs tarafından analiz edilen vakada, tehdit aktörleri kendi silahlaştırılmış versiyonlarını yarattılar. mpclient.dll ve DLL dosyasının kötü amaçlı sürümünün yüklenmesine öncelik veren bir konuma yerleştirdi.

Yürütülen kod, saldırının önceki aşamasındaki diğer iki dosyayla birlikte bırakılan “c0000015.log” dosyasından şifrelenmiş bir Kobalt Strike verisini yükler ve şifresini çözer.

LockBit bağlı kuruluşunun neden Cobalt Strike işaretlerini yandan yüklemek için VMware’den Windows Defender komut satırı araçlarına geçtiği açık olmasa da, önceki yönteme yanıt olarak uygulanan hedefli korumaları atlamak olabilir.

EDR ve AV algılamasından kaçınmak için “karadan yaşama” araçlarının kullanılması bugünlerde oldukça yaygın; bu nedenle, kuruluşların güvenlik kontrollerini kontrol etmeleri ve saldırganlar tarafından kullanılabilecek meşru yürütülebilir dosyaların kullanımını izleme konusunda dikkatli olmaları gerekir.