Cofense siber güvenlik araştırmacıları, Temmuz ve Ağustos 2023 arasında gönderilen yaklaşık 800 e-postayı gözlemleyerek, LinkedIn üzerinden gönderilen kimlik avı mesajlarında ani bir artış fark etti.

ÖNEMLİ BULGULAR

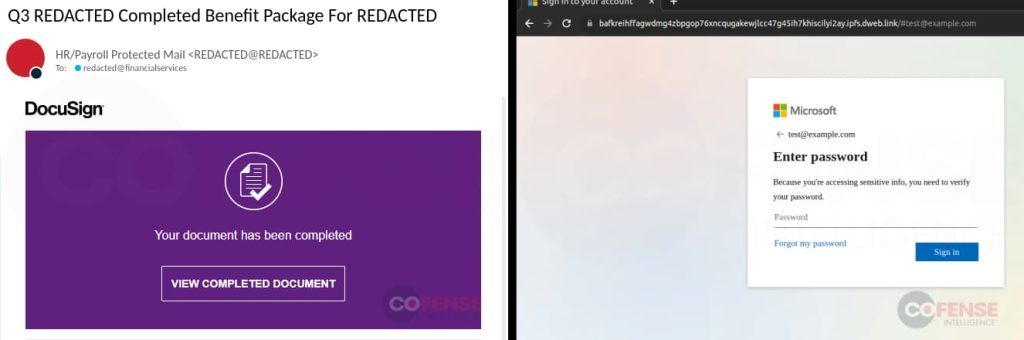

- Yeni bir LinkedIn kimlik avı dolandırıcılığı, kullanıcıların Microsoft hesabı oturum açma bilgilerini çalmasını hedefliyor.

- Kimlik avı yapan aktörler, e-posta güvenlik mekanizmalarından kaçmak ve kullanıcıları finansal verileri çalmak üzere tasarlanmış kimlik avı sayfalarına yönlendirmek için LinkedIn’in Akıllı Bağlantı özelliğini kullanıyor.

- Akıllı Bağlantılar özelliği, LinkedIn Sales Navigator ve Enterprise’ın bir parçasıdır ve kullanıcıların tek bir izlenebilir bağlantıyla 15’e kadar belge göndermesine olanak tanır.

- Kimlik avı aktörleri, kimlik avı e-postalarının meşru görünmesini ve e-posta korumalarını atlamanın yanı sıra güvenilir bir kaynak tarafından gönderilmiş gibi görünmesini sağlamak için Akıllı Bağlantılardan yararlanmakla ilgileniyor.

- Bu kampanya farklı sektörleri hedef alıyor ancak en belirgin hedefler finans ve imalat sektörleri.

Eğer kullanırsan LinkedIn Meslektaşlarınızla veya sektör uzmanlarıyla bağlantı kurmak istiyorsanız, kendinizi tetikte hissetmelisiniz çünkü yeni keşfedilen kimlik avı kampanyasında tehdit aktörleri, orijinal görünümlü kimlik avı e-postaları göndermek için LinkedIn’in meşru bir özelliğini kötüye kullanıyor.

E-posta güvenlik firması Cofense’nin bir raporuna göre, bu kampanyada kullanılan özellik: Akıllı Bağlantılar, LinkedIn Satış Gezgini ve Kurumsal hizmetinin bir parçasıdır. Kimlik avcıları ödeme verilerini çalmak için bunu kötüye kullanıyor. E-posta koruma mekanizmalarını atlatmak ve Microsoft kullanıcılarının e-posta gelen kutularına kötü amaçlı tuzaklar dağıtmak için Akıllı Bağlantılardan yararlanıyorlar. Kahve

Cofense siber güvenlik araştırmacıları, Temmuz ve Ağustos 2023 arasında gönderilen yaklaşık 800 e-postayı gözlemleyerek LinkedIn üzerinden gönderilen kimlik avı mesajlarında ani bir artış fark ettiler. Bu e-postalar 80 benzersiz Akıllı Bağlantı aracılığıyla gönderilmiş ve çoğunlukla kullanıcıları ödemeler, temel belgeler, güvenlik bildirimleri, veya işe alımla ilgili mesajlar.

Cofense’nin blog gönderisine göre, tüm mesajlar kurbanı, saldırganların kişisel/finansal verileri veya oturum açma kimlik bilgilerini vermeye zorladığı kötü amaçlı bir web sitesine yönlendirmek için gömülü bir bağlantı/düğme içeriyordu.

Raporun yazarı Cofense siber tehdit istihbaratı analisti Nathaniel Raymond, bu kampanyanın büyük ihtimalle LinkedIn’de yeni oluşturulan veya tehlikeye atılan ticari hesaplardan yararlanarak kötü niyetli tuzaklar kurduğunu ve kullanıcıları Microsoft hesap ayrıntılarını vermeye zorladığını belirtti.

Bilginize, bu özellik işletmelerin reklamları veya web sitelerini tanıtmasına ve kullanıcıları istedikleri alan adlarına yönlendirmesine olanak tanır. Bu araç, işletme hesabı sahiplerinin izlenebilir ‘akıllı’ bağlantılar aracılığıyla LinkedIn kullanıcılarıyla iletişim kurmasına olanak tanır. Gönderen, mesajlarıyla kimin, ne şekilde etkileşimde bulunduğunu takip edebilir. Bu nedenle bu araç, saha testi yapmak ve süreci geliştirmek için idealdir.

Akıllı bağlantı, bir parametre ve sekiz alfasayısal karakter kimliğine sahip LinkedIn alanını içerir. Ancak saldırganlar, kurbanın yönlendirildiği kimlik avı sayfasını otomatik olarak doldurmak için alıcının e-posta kimliği gibi yeni bilgiler ekledi.

Bu kampanyada imalat, finans, enerji, inşaat, sigorta, sağlık, madencilik, tüketim malları ve teknoloji dahil olmak üzere çok çeşitli kuruluşlardaki çalışanlar hedefleniyor. Ancak üretim ve finans kuruluşları en önemli hedeflerdi.

“Finans ve üretimin daha yüksek hacimlere sahip olmasına rağmen, bu kampanyanın herhangi bir işletmeye veya sektöre yönelik doğrudan bir saldırı olmadığı, saldırıyı gerçekleştirmek için LinkedIn işletme hesapları ve akıllı bağlantılar kullanılarak mümkün olduğunca çok sayıda kimlik bilgisi toplamaya yönelik kapsamlı bir saldırı olduğu sonucuna varılabilir. .”

Nathaniel Raymond – Cofense

Kendinizi kötü amaçlı kimlik avı bağlantılarına karşı korumak için, e-posta orijinal bir kaynaktan veya etki alanından gelse bile, bilinmeyen kullanıcılardan gelen e-postalara karşı dikkatli olmalısınız. Yalnızca e-postanın okunaklı olduğuna inanıyorsanız ve emin değilseniz, e-postanın içindeki yerleşik bağlantılara tıklayın ve e-postayı doğrulamak için doğrudan gönderenle iletişime geçmek iyi bir fikirdir. Çevrimiçi hesaplar için benzersiz şifreler oluşturmak amacıyla güvenilir bir şifre yöneticisi kullanın ve 2FA’yı etkinleştir hepsinin üzerinde.

ALAKALI HABERLER

- Google Formlar kullanılarak yeni LinkedIn kimlik avı kampanyası bulundu

- Sahte LinkedIn iş teklifleri More_eggs arka kapısını yayan dolandırıcılık teklifleri

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Göründü

- Ducktail Kötü Amaçlı Yazılım, Facebook İşletme Hesaplarını Hacklemek için LinkedIn’i İstismar Ediyor

- Bilgisayar korsanları, Axie Infinity’den 625 milyon doları ele geçirmek için sahte LinkedIn iş teklifini kullandı