İlk olarak 2019’da görülen bir C/C++ indirici kötü amaçlı yazılım olan LegionLoader, e-postaları değiştirebilen, taramayı takip edebilen ve hatta virüslü tarayıcıları saldırganlar için proxy’lere dönüştürerek kurbanın kimlik bilgileriyle web’e göz atmalarını sağlayan kötü amaçlı Chrome uzantıları gibi yükler sunuyor.

Ağustos 2024’ten bu yana, MEGA’da barındırılan yükleri sunmak için hızlı indirmelerden ve RapidShare’den yararlanan LummaC2, Rhadamanthys ve StealC dahil olmak üzere çeşitli hırsızların Chrome uzantıları aracılığıyla dağıtıldığı gözlemlendi.

Bu özel yükleyici, ekran görüntüsü alma, kripto para birimi hesaplarını yönetme ve finansal işlemleri gerçekleştirme kapasitesiyle donatılmıştır.

MSI yürütmesi sırasında dosya, aynı zamanda RC4 anahtarının bir parçası olan yerleşik ZIP arşivinin parolasını almak için sunucuya tarih, saat ve ürün dilini gönderir.

Yandan yükleme tekniğini geliştirdi ve artık daha önce kullanılan rnp.dll ve rnpkeys.exe yöntemlerinin yerine kötü amaçlı bir vstdlib_s64.dll yüklemek için steamerrorreporter64.exe’yi kullanıyor.

Uygulama, muhtemelen insan müdahalesi gerektiren eylemleri tetikleyerek sanal alan analizini atlatmak için kullanıcı etkileşimi ister; bu, kullanıcının AppData\Roaming klasöründe bulunan ve potansiyel olarak kalıcılık veya tehdit oluşturan DLL dosyası ve bağımlılıklar gibi kötü amaçlı bileşenlerin varlığını önerir. tespitten kaçınmak.

Kabuk kodu başlangıçta Base64 ile kodlanmıştır ve daha sonra anında sabitler eklenerek ve belirli bir kayıt defteri anahtarından bir değer alınarak dinamik olarak oluşturulan ve kötü amaçlı yükün anlaşılmasını ve tespit edilmesini zorlaştırarak analiz ve algılamayı engellemeyi amaçlayan RC4 algoritması ile daha da şifrelenir. tanımlamak.

RC4 anahtarı, bir kayıt defteri anahtarından parçalar çıkarılarak oluşturulur; son parça, sabit kodlanmış bir değerin CRC32 karmasından türetilir ve daha sonra, şifre çözme işlemi için muhtemelen CyberChef kullanılarak kabuk kodunun şifresini çözmek için kullanılır.

Kabuk kodunun kendisinde bulunan bir anahtarı kullanarak çekirdek LegionLoader yükünün şifresini XTEA algoritmasıyla çözer. Daha sonra, şifresi çözülmüş bu veri yükünü, CRC32 karma API çağrılarını kullanarak işlem boşluğunu kullanarak explorer.exe sürecine enjekte eder.

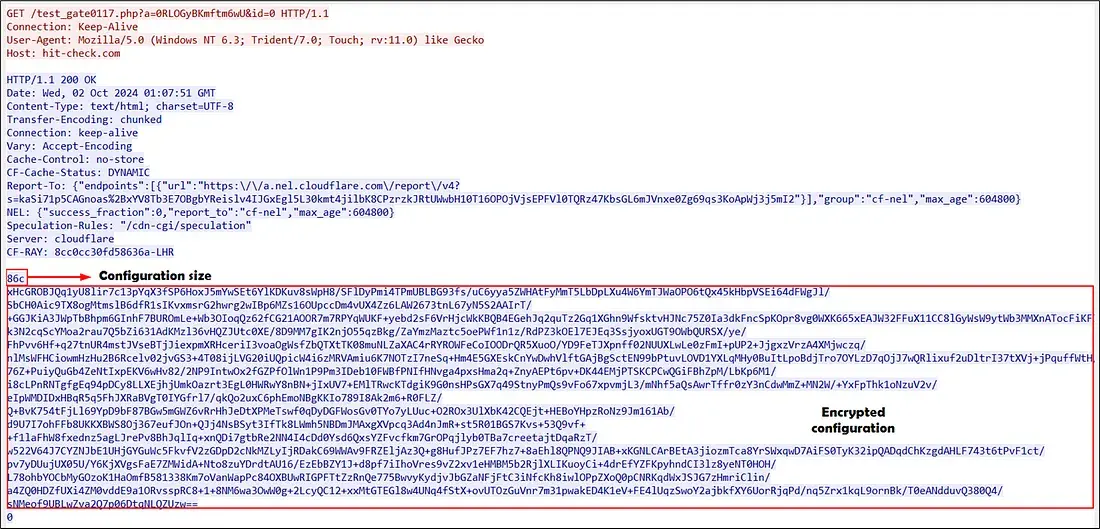

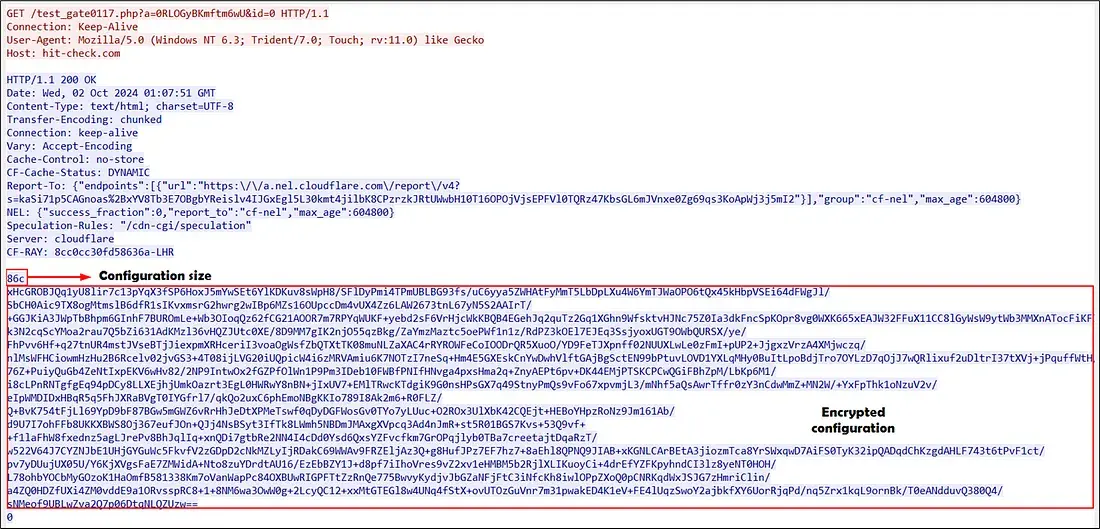

LegionLoader, sabit kodlu bir C2’ye bağlanır ve statik bir anahtar kullanarak Base64 kodlu ve RC4 şifreli bir yapılandırma alır.

GET isteklerini C2 sunucusuna, genellikle ‘/test_gate0117.php’ adresine, bir Mersenne Twister kullanılarak oluşturulan ‘a’ parametresine eklenen rastgele oluşturulmuş 16 karakterlik alfasayısal bir dizeyle gönderir.

Bu yapılandırmayı kullanarak, virüs bulaşmış makinelerde kötü amaçlı yüklerin yürütülmesi için parametreler tanımlanır.

Trac-Labs’a göre, yürütme sayısını, şifreleme durumunu, yük türünü (DLL, PowerShell), hedef ülkeyi ve yürütme sonrası izleme mekanizmalarını belirtme seçenekleri içerir.

LegionLoader, C2 adreslerini almak için DNS isteklerini kullanan ve LummaC2 ve StealC gibi sonraki aşama yüklerini indirerek Chrome’da depolanan bir anahtarla verilerin şifresini çözen bir kötü amaçlı yazılımdır.