Lazarus Group’un Kuzey Koreli bilgisayar korsanları, aldatıcı ve sahte bir NFT oyunuyla kripto para birimi yatırımcılarını hedef almak için Google Chrome’daki sıfır gün güvenlik açığından yararlandı. Saldırganlar, hassas verileri çalmak ve potansiyel olarak daha fazla kötü amaçlı yazılım dağıtmak için sosyal mühendislik ve kötü amaçlı yazılımları kullanıyor.

Ünlü Kuzey Koreli hack grubu Lazarus Group, kripto para birimi yatırımcılarını hedef alan karmaşık bir saldırı kampanyası başlattı. Kaspersky araştırmacıları tarafından ortaya çıkarılan bu kampanya, sosyal mühendislikten, sahte bir oyun web sitesinden ve Google Chrome’daki sıfır gün istismarından yararlanan çok katmanlı bir saldırı zincirini içeriyor.

Rapora göre Kaspersky Total Security, Mayıs 2024’te Manuscrypt arka kapısını kullanarak isimsiz bir Rus vatandaşının kişisel bilgisayarını hedef alan yeni bir saldırı zinciri keşfetti.

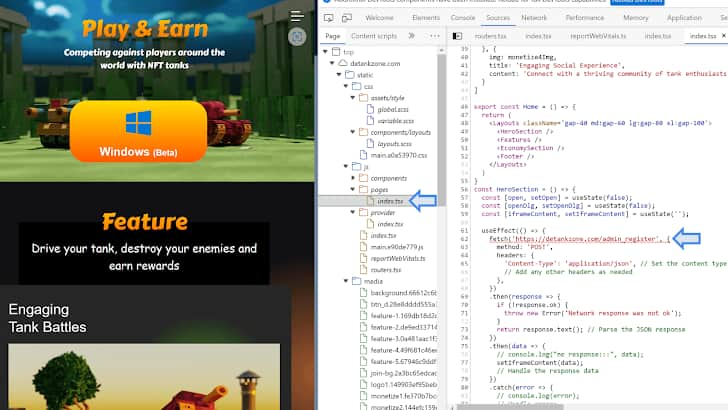

Kaspersky araştırmacıları Boris Larin ve Vasily Berdnikov, kampanyanın Şubat 2024’te başladığını tahmin ediyor. Saldırıyı daha derinlemesine inceleyen araştırmacılar, saldırganların “DeFiTankZone” oyunu için meşru bir platform gibi görünen “detankzonecom” adlı bir web sitesi oluşturduğunu buldu.

Bu oyunun, Merkezi Olmayan Finans (DeFi) unsurlarını, Çok Oyunculu Çevrimiçi Savaş Arenası (MOBA) ortamında Değiştirilemez Tokenlar (NFT’ler) ile birleştirdiği iddia ediliyor. Web sitesinde indirilebilir bir deneme sürümü bile bulunuyor ve bu da meşruiyet yanılsamasını daha da güçlendiriyor. Ancak görünenin altında kötü niyetli bir tuzak yatıyor.

Araştırmacılar, “Bu web sitesinin özünde, kullanıcının Google Chrome tarayıcısında çalışan, sıfır gün açığını başlatan ve saldırganlara kurbanın bilgisayarı üzerinde tam kontrol sağlayan gizli bir komut dosyası vardı” diye yazdı.

Açıklardan yararlanma, iki güvenlik açığına yönelik kod içeriyor: biri, saldırganların Chrome işleminin tüm adres alanına JavaScript’ten erişmesine izin veriyor (CVE-2024-4947), ikincisi ise V8 sanal alanını atlayarak kayıt dizisinin sınırları dışındaki belleğe erişmesine izin veriyor. Google, V8 JavaScript ve WebAssembly motorunda bir tür karışıklık hatası olan CVE-2024-4947’yi Mart 2024’te yamaladı, ancak saldırganların bunu daha önce keşfedip sıfır gün olarak silah haline getirip getirmediği veya N gün güvenlik açığı olarak kullanıp kullanmadığı belli değil .

N günlük bir güvenlik açığı, halihazırda keşfedilen, kamuya açıklanan ve genellikle yazılım satıcısı tarafından yamalanan veya hafifletilen bir güvenlik kusurunu veya zayıflığını ifade eder. “n-gün” terimi, güvenlik açığının “n” gündür bilindiğini belirtir; burada n, güvenlik açığının ilk kez ortaya çıkmasından veya yamalanmasından bu yana geçen gün sayısını temsil eder.

Başarılı bir istismarın ardından saldırganlar, sistem bilgilerini toplamak ve virüslü cihazın daha fazla istismar edilmeye değer değerli varlıklara sahip olup olmadığını belirlemek için özel bir komut dosyası (doğrulayıcı) dağıtır. Bu aşamadan sonra teslim edilen spesifik yük bilinmiyor.

Bu kampanyada Lazarus, X (eski adıyla Twitter) ve LinkedIn gibi sosyal medya platformlarından yararlanarak kripto para birimi alanındaki etkili isimleri hedef aldı. X’te birden fazla hesapla bir sosyal medya varlığı oluşturdular, sahte oyunu aktif olarak tanıttılar ve DeTankZone oyunu için yüksek kaliteli tanıtım içeriği oluşturmak için üretken yapay zeka ve grafik tasarımcıları kullandılar. Ayrıca grup, yatırım fırsatları arayan blockchain şirketleri veya oyun geliştiricileri gibi davranarak ilgi duyan kişilere özel hazırlanmış e-postalar gönderdi.

DeTankZone web sitesinin kendisi, DeFiTankLand (DFTL) adı verilen meşru bir blockchain oyununun çalınan kaynak kodu üzerine kurulmuş gibi görünüyor. Bu oyunda Mart 2024’te bir güvenlik ihlali yaşandı ve bu ihlal, 20.000 dolar değerindeki kripto para biriminin çalınmasına yol açtı.

Geliştiriciler içeriden birinin olduğundan şüphelenirken Kaspersky araştırmacıları, Lazarus Group’un hem hırsızlıktan hem de çalınan kaynak kodunun kötü niyetli kampanyaları için yeniden kullanılmasından sorumlu olabileceğine inanıyor.

Bu kampanya Lazarus Grubunun gelişen taktiklerini öne çıkarıyor. İstenmeyen yatırım fırsatlarına, özellikle de indirilebilir oyun istemcilerini veya şüpheli sosyal medya promosyonlarını içerenlere karşı dikkatli olmak çok önemlidir. Ek olarak, Chrome gibi tarayıcı yazılımlarını en son güvenlik yamalarıyla güncel tutmak, sıfır gün açıklarından yararlanma riskini azaltmak için çok önemlidir.

İLGİLİ KONULAR

- Kuzey Kore Siber Tehdidi Ne Kadar Kötü?

- Fed, ABD Firmalarını Hedef Alan Kuzey Kore Kimlik Hırsızlığı Halkasını Bastırdı

- Kuzey Koreli Hackerlar Linux FASTCash ATM Kötü Amaçlı Yazılımını Yayıyor

- Sahte Kuzey Koreli BT Çalışanları Firmalara Sızıyor, Fidye İstiyor

- Nexera DeFi Protokolü Hacklendi: Akıllı Sözleşme İstismarında 1,8 Milyon Dolar Çalındı