KandyKorn, veri ayıklamak, dosya yüklemek/indirmek, dizin listelemek, işlem sonlandırmak, güvenli silmek ve komut yürütmek için tasarlanmış gizli bir arka kapıdır.

KandyKorn adlı yeni bir macOS kötü amaçlı yazılımı şu anda şüphelenmeyen kripto para birimi kullanıcılarının ve blockchain mühendislerinin cihazlarını hedef alıyor. Kötü amaçlı yazılım KandyKorn, Kuzey Koreli hack grubu Lazarus ile ilişkilendirildi ve Elastic Security Labs’taki siber güvenlik araştırmacıları tarafından keşfedildi.

Kuzey Kore devlet destekli bir bilgisayar korsanlığı grubu olan Lazarus, veri ve kripto fonlarını çalmak için kripto para birimi borsalarını, yatırımcıları ve kritik Batı altyapısını hedef alıyor. Grubun son yıllarda yüz milyonlarca dolar çalarak Kuzey Kore ekonomisini önemli ölçüde güçlendirdiği sanılıyor.

Araştırmacılara göre KandyKorn kötü amaçlı yazılım operatörleri, bir kripto para birimi değişim platformunun blockchain mühendislerini hedef alıyor. Araştırmacılar, KandyKorn’un veri çıkarmak, dosya yükleme/indirme, dizin listeleme, süreç sonlandırma, güvenli silme ve komut yürütme için tasarlanmış gizli bir arka kapı olduğunu belirtti.

Elastic Security Labs’ın araştırmasına göre KandyKorn, macOS cihazlarını ele geçirebilen ve ek kötü amaçlı yazılım dağıtabilen gelişmiş bir kötü amaçlı yazılımdır. Kripto para borsaları veya blockchain geliştirme şirketleri gibi meşru kaynaklar tarafından gönderilmiş gibi görünen kimlik avı e-postaları aracılığıyla dağıtılıyor.

Colson Wilhoit, Rizardo Ungureanu, Seth Goodwin ve Andrew Pease tarafından yazılan bir blog yazısında araştırmacılar, kullanıcıların ‘Platformlar arası Bridges.zip’ başlıklı kötü amaçlı bir ZIP arşivini indirmeleri için kandırıldığını yazdı.

Bu dosya, otomatik kar elde etmek için oluşturulmuş bir arbitraj botunu taklit ediyor, ancak aslında on üç kötü amaçlı modülü içe aktarıyor. Bilginiz olsun, arbitraj botu, farklı platformlar arasındaki kripto para birimi kur farklılıklarından kar elde edebilen bir yazılım aracıdır.

Kötü amaçlı yazılım cihaza yüklendikten sonra kripto para birimi cüzdan adreslerinden özel anahtarlara ve işlem geçmişine kadar geniş bir yelpazedeki verileri çalmaya başlıyor. Hepsi bu değil! ayrıca ele geçirilen cihazları yeni hedeflere saldırılar başlatmak veya kripto para madenciliği yapmak için de kullanabilir.

“Tehdit aktörünün, macOS’ta kalıcılık sağlamak için daha önce kullandıklarını görmediğimiz, yürütme akışının ele geçirilmesi olarak bilinen bir tekniği benimsediğini gözlemledik.”

Elastik Güvenlik Laboratuvarları

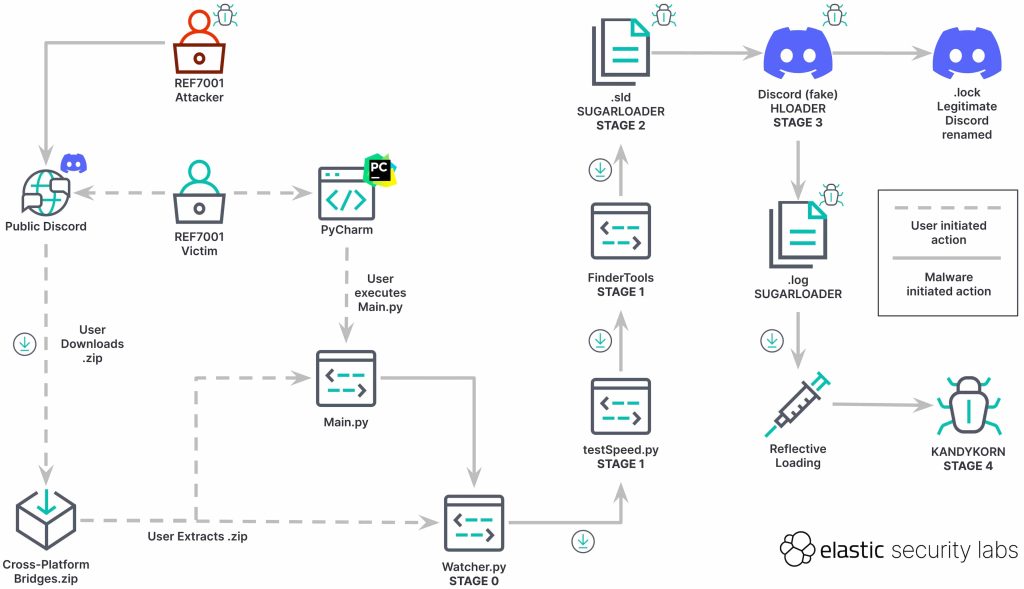

Elastic Security Labs tarafından belirtildiği üzere yürütme akışı aşağıdaki gibidir:

- Aşama 0 (İlk Uzlaşma) – Watcher.py

- Aşama 1 (Damlalık) – testSpeed.py ve FinderTools

- Aşama 2 (Yük) – .sld ve .log – SUGARLOADER

- Aşama 3 (Yükleyici)- Discord (sahte) – HLOADER

- Aşama 4 (Yük) – KANDYKORN

KandyKorn’u diğer birçok kötü amaçlı yazılımdan daha büyük bir tehdit haline getiren şey, güvenlik süreçleri ve antivirüsler tarafından tespit edilmekten kaçınmak için birden fazla teknik kullanması nedeniyle tespit edilmesinin zor olmasıdır.

KandyKorn operatörlerinin açıkça kripto para birimi topluluğunu ve mühendislerini hedef almasının nedeni, kripto cüzdanları gibi değerli varlıklara erişim sahibi olmalarıdır. Bu nedenle otomatik olarak çekici hedefler haline gelirler.

macOS cihazı kullanıcıları bu tehdide karşı dikkatli olmalı ve herhangi bir eki açmadan/indirmeden önce e-posta kaynağını doğrulamak, bilinmeyen gönderenlerden gelen e-postaları kontrol etmekten kaçınmak, güvenlik uygulamaları, antivirüsler ve işletim sistemi dahil olmak üzere yazılım ve uygulamaları güncel tutmak gibi koruyucu önlemler almalıdır. ve mümkünse 2FA’nın etkin olduğu güçlü şifreler kullanın.

İLGİLİ MAKALELER

- Kuzey Koreli Hackerlar Dünya Çapında Bankaları Hedef Alıyor: Rapor

- Güney Kore, Kuzey Koreli Hackerları Bitcoin Çalmakla Suçladı

- Bilgisayar korsanları 1000 Kuzey Koreli sığınmacının kişisel bilgilerini çaldı

- Lazarus APT, İspanyol Havacılık ve Uzay Firmasını Hedef Almak İçin LinkedIn’i Kullanıyor

- Güney Kore metro sistemi hacklendi, suçlu Kuzey Kore

- Elit Kuzey Koreliler interneti finansal kazanç için kullanmaya karşı değil