ESET araştırmacıları, Kuzey Kore’nin Lazarus Grubuyla bağlantılı uzun süredir devam eden bir kampanya olan DreamJob Operasyonunun yeni bir dalgasını ortaya çıkardı. Bu son faaliyet, drone ve İHA geliştirmeyle derinden ilgilenen firmalar da dahil olmak üzere birçok Avrupalı savunma yüklenicisini hedef aldı; bu, Pyongyang’ın drone yeteneklerini genişletme çabasıyla bir bağlantıya işaret edebilir.

ESET’e göre saldırganlar, Orta ve Güneydoğu Avrupa’daki üç savunma şirketinin peşine düştü ve muhtemelen dikkatle hazırlanmış sosyal mühendislik tuzakları yoluyla ilk erişim elde ettiler. İçeri girdikten sonra, ScoringMathTea olarak bilinen ve saldırganlara virüslü sistemlerin kontrolünü veren bir uzaktan erişim truva atı (RAT) yerleştirdiler. Araştırmacılar asıl amacın özel verileri ve hassas üretim teknik bilgisini çalmak olduğuna inanıyor.

Sahte rüya işleriyle kurbanları cezbetmek

En son DreamJob Operasyonu kampanyasında saldırganlar bir kez daha kendi imzası olan numaraya başvurdu: var olmayan rüya gibi bir iş vaadi. Mağdurlar, meşru bir iş teklifi gibi görünen, ayrıntılı bir açıklama ve onu görüntüleyecek bir PDF okuyucu ile tamamlanan bir şey alırlar, ancak “okuyucunun” aslında kötü amaçlı yazılımla bağlantılı olması dışında.

ESET Araştırma’ya göre bu operasyon, havacılık, savunma ve mühendislik sektörlerindeki hedefleri tehlikeye atmak için uzun süredir sahte işe alım planları kullanmasıyla bilinen Kuzey Kore bağlantılı grup Lazarus’un tüm özelliklerini taşıyor.

Avrupa’nın savunma sanayisine odaklanılıyor

Bu dalganın vurduğu üç şirket, çeşitli türlerde askeri teçhizat ve bileşenler üretiyor ve bunların çoğu, Avrupa’nın devam eden askeri desteğinin bir parçası olarak şu anda Ukrayna’da kullanılıyor.

Bu faaliyet gerçekleştiğinde, Kuzey Kore birliklerinin Moskova’nın Kursk bölgesindeki savunma çabalarına yardımcı olmak üzere Rusya’da konuşlandığı bildirildi. Bu zamanlama, DreamJob Operasyonunun şu anda savaşta kullanılan Batı yapımı silah sistemlerini hedefleyen bir istihbarat toplama görevi olduğu olasılığını artırıyor.

Drone bağlantısı

Daha geniş anlamda, hedeflenen firmalar Kuzey Kore’nin de yurt içinde ürettiği ekipman türlerini üretiyor ve bu da Pyongyang’ın çalıntı teknik bilgi yoluyla kendi tasarımlarını iyileştirmenin yollarını arıyor olabileceğine işaret ediyor. İHA teknolojisine olan ilgi ön plana çıkıyor ve Kuzey Kore’nin, genellikle yabancı sistemlere tersine mühendislik uygulayarak ve gelişimi hızlandırmak için fikri mülkiyet haklarını çalarak kendi drone endüstrisini kurmaya kaynak aktardığına dair son raporları yansıtıyor.

Bu son Lazarus saldırılarını keşfeden ve analiz eden ESET araştırmacısı Peter Kálnai, “DreamJob Operasyonunun, en azından kısmen, İHA’larla ilgili özel bilgileri ve üretim teknik bilgilerini çalmayı amaçladığına inanıyoruz. Düşürücülerden birinde gözlemlenen drone bahsi, bu hipotezi önemli ölçüde güçlendiriyor” diyor. ESET siber tehdit analisti Alexis Rapin, “Hedeflenen kuruluşlardan birinin şu anda Ukrayna’da kullanılan ve Kuzey Kore’nin ön cephede karşılaşmış olabileceği en az iki İHA modelinin üretiminde yer aldığına dair kanıt bulduk. Bu kuruluş aynı zamanda Pyongyang’ın aktif olarak geliştirmekte olduğu bir tür uçak olan gelişmiş tek rotorlu dronların tedarik zincirinde de yer alıyor” diye ekliyor.

ScoringMathTea: Lazarus’un vazgeçilmez kötü amaçlı yazılımı

Lazarus saldırganları birden çok hedefe karşı düzenli olarak özel arka kapılar açıyor; bu da araçlarının sıklıkla açığa çıkması ve zaman içinde tespit edilmesi anlamına geliyor. Buna karşı koymak için grup, ana veri yürütülmeden önce saldırı zincirini düşürücüler, yükleyiciler ve hafif indiricilerle katmanlandırıyor. Saldırganlar, akıllıca bir hamle yaparak kötü amaçlı kodlarını GitHub’da bulunan meşru açık kaynaklı projelere bile yerleştirdiler.

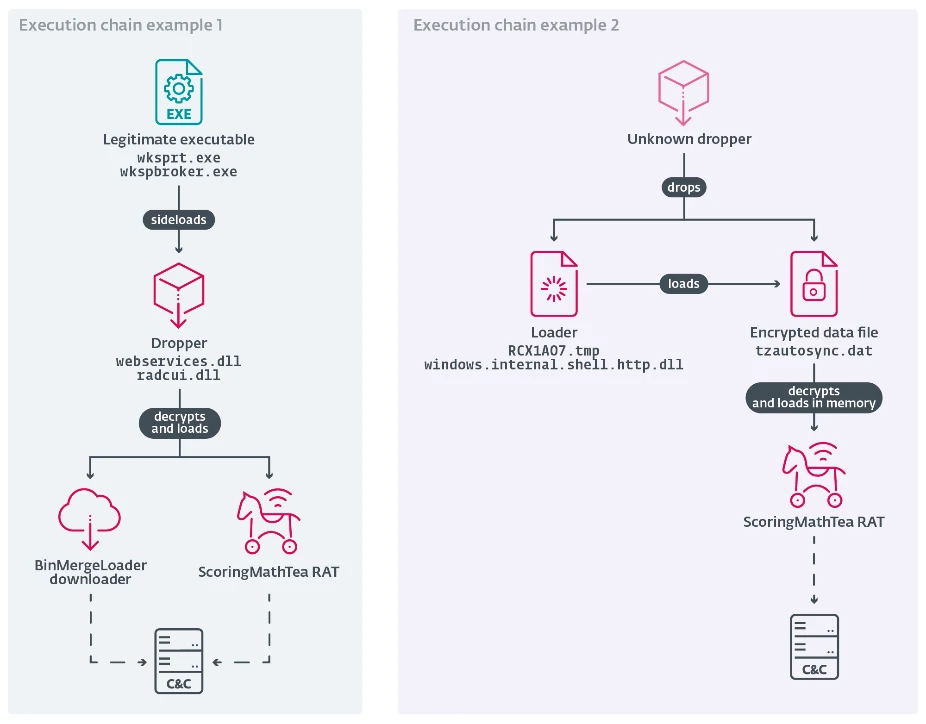

ScoringMathTea’yi sağlayan 2025 DreamJob Operasyonu yürütme zincirlerine örnekler

Bu kampanyanın en önemli parçası, yaklaşık 40 farklı komutu yürütebilen bir RAT olan ScoringMathTea’dir. İlk kez Ekim 2022’de Portekiz ve Almanya’dan yüklenen örneklerde Airbus temalı bir iş teklifi olarak göründü. Kötü amaçlı yazılım, komut ve kontrol sunucusundan dosyaları ve işlemleri yönetebilir, yapılandırmaları değiştirebilir, sistem bilgilerini toplayabilir, TCP bağlantılarını açabilir ve komutları veya yeni yükleri çalıştırabilir.

ESET telemetrisine göre ScoringMathTea, Ocak 2023’te Hintli bir teknoloji şirketine, Mart 2023’te Polonyalı bir savunma firmasına, Ekim 2023’te bir İngiliz endüstriyel otomasyon şirketine ve en son Eylül 2025’te bir İtalyan havacılık şirketine yönelik saldırılarda kullanıldı. DreamJob Operasyonu kampanyalarının amiral gemisi yüklerinden biri haline geldi.

Bu son saldırı dalgasındaki en dikkate değer gelişmelerden biri, Lazarus’un DLL proxy’si için yeni kütüphaneler kullanması ve riske atılacak yeni açık kaynaklı projeler seçmesi, böylece tespitten kaçma yeteneğini geliştirmesidir. Kálnai, “Yaklaşık üç yıl boyunca Lazarus, tercih ettiği veri yükü ScoringMathTea’yi dağıtarak ve açık kaynak uygulamaları truva atı haline getirmek için benzer yöntemler kullanarak tutarlı bir işleyiş tarzını sürdürdü. Bu öngörülebilir ancak etkili yaklaşım, grubun kimliğini tam olarak gizleyemese veya atıfları silemese bile birçok savunmayı aşmak için yeterli çeşitlilik sunuyor” dedi.