“DreamJob Operasyonu”nun bir parçası olarak kabul edilen yeni bir Lazarus kampanyası, Linux kullanıcılarını ilk kez kötü amaçlı yazılımla hedef aldığı keşfedildi.

Bu yeni hedefleme, Lazarus’un VoIP sağlayıcısı 3CX’e son tedarik zinciri saldırısını gerçekleştirdiğinin yüksek bir güvenle doğrulanmasına yardımcı olduğunu söyleyen ESET’in araştırmacıları tarafından keşfedildi.

Saldırı Mart 2023’te keşfedildi ve bilgi çalan truva atları ile 3CX istemcisinin truva atı haline getirilmiş sürümünü kullanan birden fazla şirketin güvenliğini tehlikeye attı.

Lazarus’un saldırıdan sorumlu olduğundan zaten şüpheleniliyordu, oysa çok sayıda siber güvenlik şirketi, 3CX’i trojanlaştıran tehdit aktörünün Kuzey Kore bağlantı noktasından olduğu konusunda büyük bir güvenle hemfikirdi.

Bugün Mandiant, 3CX ihlaliyle ilgili soruşturmasının sonuçlarını yayınlayarak saldırıyı Kuzey Koreli tehdit aktörleriyle daha fazla ilişkilendirdi.

Mandiant, bir çalışanın başka bir Kuzey Kore tedarik zinciri saldırısında Trojan’a dönüştürülen Trading Technologies’in ticari yazılımını yüklemesinin ardından 3CX’in geliştirici ortamının tehlikeye girdiğini söylüyor.

Linux’ta DreamJob Operasyonu

Lazarus’un Nukesped olarak da bilinen DreamJob Operasyonu, LinkedIn veya diğer sosyal medya ve iletişim platformlarında sahte iş teklifleri ile yazılım veya DeFi platformlarında çalışan kişileri hedef alan devam eden bir operasyondur.

Bu sosyal mühendislik saldırıları, kurbanları, sunulan pozisyonla ilgili ayrıntıları içeren belgeler kılığına girmiş kötü amaçlı dosyaları indirmeleri için kandırmaya çalışır. Ancak, bu belgeler bunun yerine kurbanın bilgisayarına kötü amaçlı yazılım bırakır.

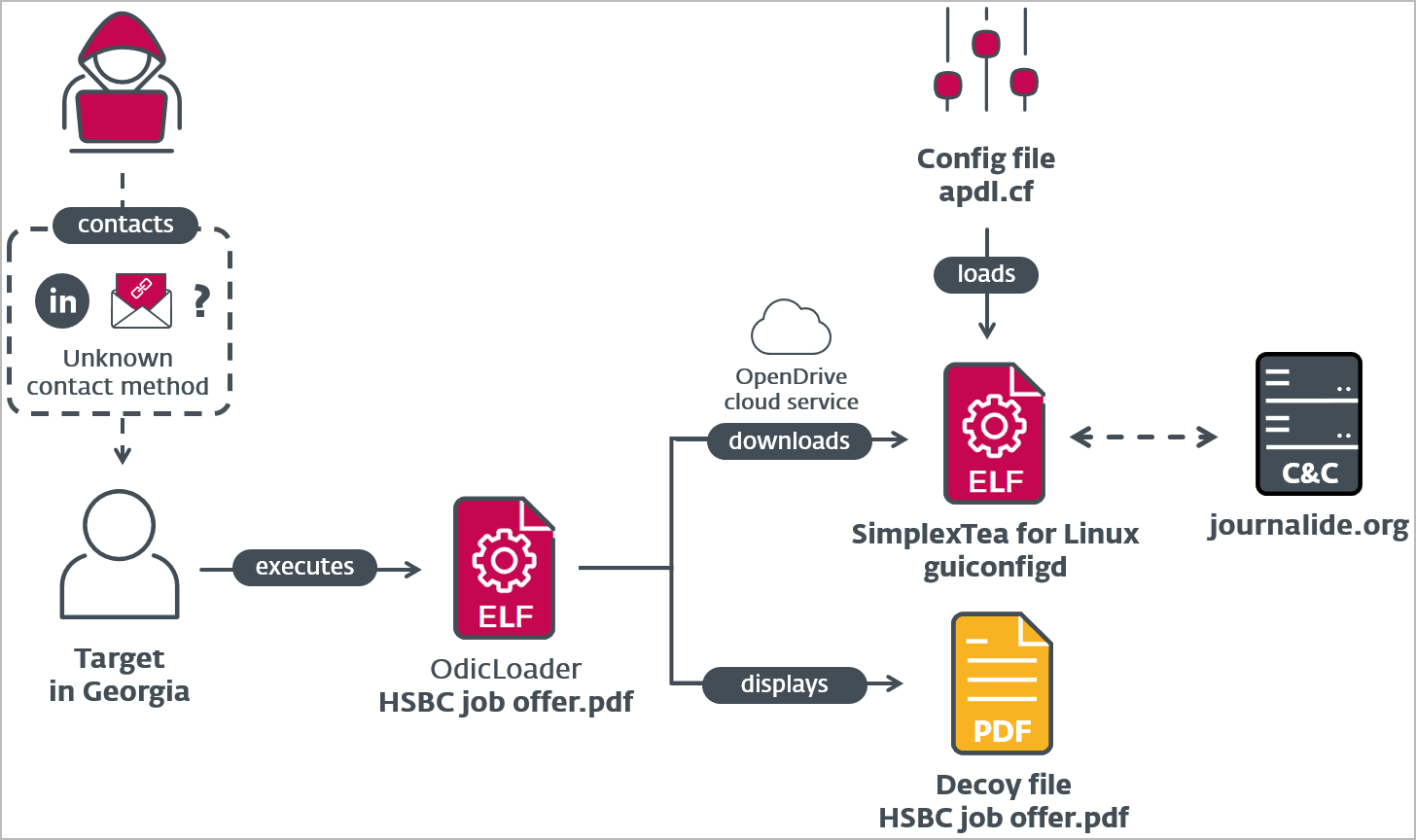

ESET tarafından keşfedilen vakada Lazarus, hedef odaklı kimlik avı veya LinkedIn’deki doğrudan mesajlar aracılığıyla “HSBC iş teklifi.pdf.zip” adlı bir ZIP arşivi dağıtır.

Arşivin içinde, PDF gibi görünmesini sağlamak için adında bir Unicode karakteri kullanan, Go ile yazılmış bir Linux ikili dosyası gizlenir.

ESET, “İlginç bir şekilde, dosya uzantısı .pdf değil. Bunun nedeni, dosya adındaki görünen nokta karakterinin U+2024 Unicode karakteriyle temsil edilen bir lider nokta olmasıdır,” diye açıklıyor ESET.

“Dosya adında lider noktanın kullanılması, muhtemelen dosya yöneticisini kandırarak dosyayı PDF yerine yürütülebilir bir dosya olarak ele alması için bir girişimdi.”

“Bu, dosyanın bir PDF görüntüleyici ile açılması yerine çift tıklandığında çalışmasına neden olabilir.”

Alıcı dosyayı başlatmak için çift tıkladığında, “OdicLoader” olarak bilinen kötü amaçlı yazılım, aynı anda OpenDrive bulut hizmetinde barındırılan özel bir havuzdan ikinci aşama kötü amaçlı yazılım yükünü indirirken bir yanıltıcı PDF görüntüler.

İkinci aşama yükü, “~/.config/guiconfigd. SimplexTea” konumuna bırakılan “SimplexTea” adlı bir C++ arka kapısıdır.

OdicLoader ayrıca SimplexTea’nın Bash ile başlatılmasını ve kullanıcı yeni bir kabuk oturumu başlattığında çıktısının sessize alınmasını sağlamak için kullanıcının ~/.bash_profile dosyasını değiştirir.

3CX bağlantısı

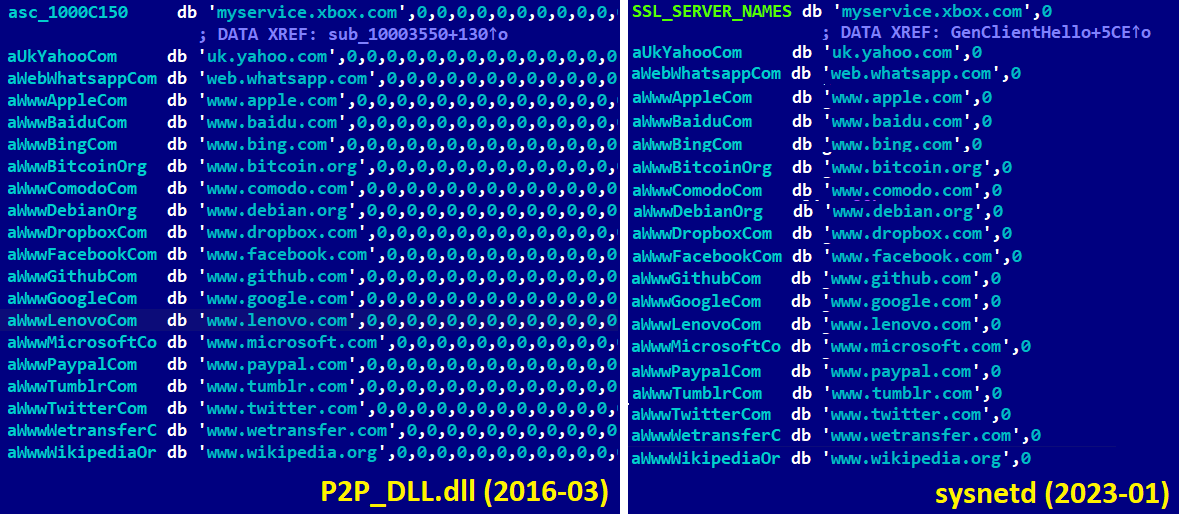

SimplexTea’nın analizi üzerine ESET, Lazarus’un “BadCall” adlı Windows kötü amaçlı yazılımının yanı sıra “SimpleSea” adlı macOS değişkeniyle kullanılan işlevsellik, şifreleme teknikleri ve sabit kodlanmış altyapı açısından çok benzer olduğunu belirledi.

Ayrıca ESET, VirusTotal’da SimplexTea kötü amaçlı yazılımının “sysnetd” adlı daha önceki bir varyantını buldu; bu, yine bahsedilen arka kapılara benzer, ancak C ile yazılmıştır.

Bu önceki varyant, yapılandırmasını VMware Guest Authentication hizmeti tarafından kullanılan /tmp/vgauthsvclog adlı bir dosyadan yükler. Bu, hedeflenen sistemin bir Linux VMware sanal makinesi olabileceğini düşündürür.

ESET analistleri ayrıca, sysnetd arka kapısının, SimpleSea kötü amaçlı yazılımı tarafından kullanılmak üzere daha önce 3CX soruşturması tarafından ortaya çıkarılan bir XOR anahtarını kullandığını da keşfetti.

“A5/1 şifresinin özel bir uygulaması için bir anahtarı temsil eden, Şekil 5’teki üç 32 bit tamsayıya, 0xC2B45678, 0x90ABCDEF ve 0xFE268455’e bir göz atarak, aynı algoritmanın ve aynı anahtarların kullanıldığını fark ettik. ESET, “2014’ün sonlarına dayanan ve en kötü şöhretli Lazarus vakalarından biri olan Sony Pictures Entertainment’ın siber sabotajına karışan Windows kötü amaçlı yazılımı” dedi.

SimplexTea ve SimpleSea yükleri arasındaki XOR anahtarı farklıdır; ancak, yapılandırma dosyası “apdl.cf” ile aynı adı kullanır.

Lazarus’un Linux kötü amaçlı yazılımına ve 3CX saldırısına geçişi, artık Windows ve macOS dahil olmak üzere tüm büyük işletim sistemlerini destekleyen, sürekli gelişen taktiklerini göstermektedir.

Benzer Lazarus Operasyonu DreamJob saldırıları, tehdit aktörleri için muazzam bir başarıya yol açarak Axie Infinity’den 620 milyon dolar çalmalarına olanak sağladı.

FBI ayrıca Harmony Bridge’den 100 milyon dolarlık kripto para hırsızlığının arkasında Lazarus’un olduğunu doğruladı.

Lazarus’un 3CX’e yaptığı son tedarik zinciri saldırısı, kötü şöhretli siber çete için bir başka yüksek profilli başarıya işaret ediyor.