ÖNEMLİ BULGULAR

- İspanya’daki bir havacılık şirketi, dolandırıcıların LinkedIn’den personel alımı yapan şirket çalışanlarıyla iletişime geçtiği organize bir saldırının hedefi oluyor.

- Faaliyet, DreamJob Operasyonu kampanyasının bir parçası olarak Lazarus’a atfediliyor.

- Hedefler, kodlama mücadelesi/sınavı gibi görünen bir dosyayı açmaya yönlendirilir, ancak bu, kötü amaçlı bir yürütülebilir dosyadır.

- Saldırganlar, yükleri teslim etmek için DLL yandan yüklemeyi kullandı ve dört yürütme zinciri kullandı.

- LightlessCan arka kapısı, gerçek zamanlı güvenlik izleme yazılımının tespitinden ve hatta siber güvenlik uzmanlarının incelemesinden bile kaçabildiği için bu saldırının en önemli özelliğidir.

- LightlessCan, Lazarus’un imzası olan RAT BlindingCan’ın öncüsüdür.

ESET Araştırma, Lazarus grubunun yeni tespit ettiği bir siber casusluk kampanyasını açıklayan bir rapor yayınladı. Peter Kálnai tarafından yazılan rapor, Lazarus APT’nin, ESET’in grubun DreamJob Operasyonunun bir parçası olduğuna inandığı bu kampanyada profesyonel sosyal ağ platformu LinkedIn’den yararlandığını ortaya çıkardı.

Bildirildiğine göre saldırganlar, LinkedIn’deki işe alım uzmanlarını taklit ederek bir İspanyol havacılık ve uzay firmasının çalışanlarını cezbediyor. Hedefleri kurumsal bilgisayarları kişisel amaçlarla kullanan şirket çalışanlarıdır. ESET’in birincil keşfi, Lazarus’un bu kampanyada LightlessCan adı verilen daha önce belgelenmemiş bir arka kapı kullanmasıydı.

Lazarus Grubunun 2019 yılından bu yana uzay endüstrisine yoğun ilgi göstermesi dikkat çekiyor. Kasım 2019’da grup, ülkenin Chandrayaan-2’nin aya iniş girişimiyle aynı zamana denk gelecek şekilde Hindistan uzay ajansını hedef aldı.

LinkedIn’in büyük firmaları hedeflemek için kullanılması Kuzey Kore merkezli Lazarus grubu için yeni değil. Temmuz 2022’de grubun sahte LinkedIn iş tekliflerini kullanarak popüler kripto oyunu Axie Infinity ve Axie DAO’yu destekleyen bir blockchain ağı olan Ronin Network’ten (RON) 625 milyon dolar çaldığı ortaya çıktı.

Bu yeni LightlessCan’ın daha ayrıntılı incelenmesi, onun şu anda evrim aşamasında olduğunu ve tasarımında ve işleyişinde son derece karmaşık mekanizmalar sergileyen karmaşık bir araç olduğunu ortaya çıkardı. Bu, LightlessCan’ın selefi BlindingCan’dan çok daha kötü niyetli olması nedeniyle tehdit aktörlerinin saldırı taktiklerini ve araçlarını sürekli olarak geliştirdiğini gösteriyor.

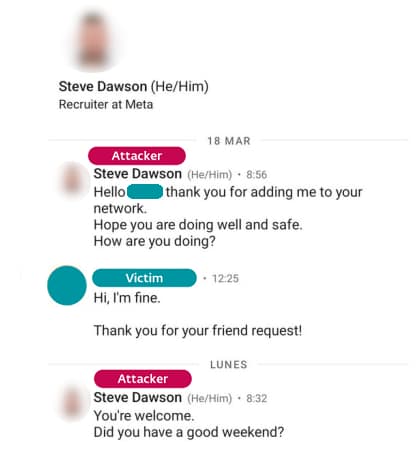

Şirketin ağına ilk erişim, saldırganların Meta işe alım uzmanları kılığına girdiği bir hedef odaklı kimlik avı saldırısıyla 2022’de sağlandı. LinkedIn Mesajlaşma özelliği aracılığıyla çalışanlarla iletişime geçtiler. Kurban, işe alım sürecini tamamlamak için iki kodlama sınavıyla karşı karşıya kalır. Bu mücadelenin bir şirket bilgisayarına indirilmesi ve çalıştırılması gerekir.

İlk zorluk “Merhaba Dünya!” İfadesini göstermektir. İkinci zorluk, her sayının önceki iki sayının toplamı olduğu bir Fibonacci dizisi basmaktır. Mağdurun, iş teklifini görüntülemek veya IP adresi ve oturum açma kimlik bilgileriyle birlikte gelen truva atı haline getirilmiş bir SSL/VPN istemcisine bağlanmak için onları truva atı haline getirilmiş bir PDF görüntüleyici çalıştırmaya ikna ederek sistemin kendi güvenliğini tehlikeye atması bekleniyor.

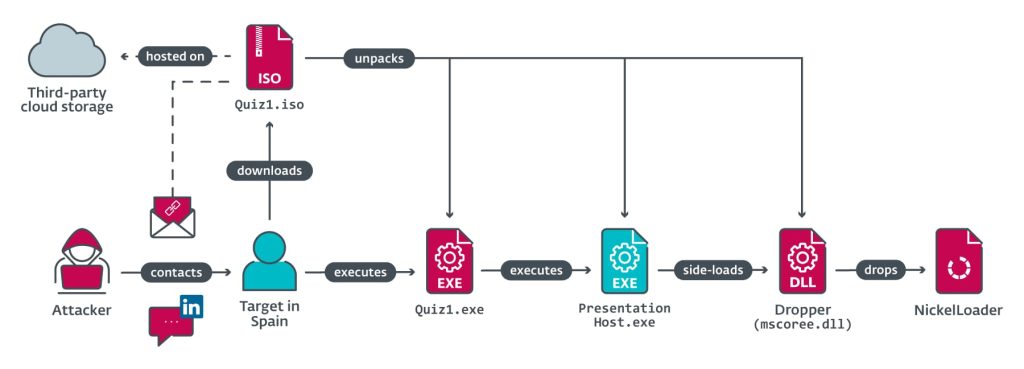

ESET’e göre bu teknikle birden fazla çalışan hedef alındı. Hedeflerden, yarışmayı/sınavı tamamlayarak C++ programlama konusundaki yeterliliklerini kanıtlamaları istenir. İşveren, Quiz1.exe ve Quiz2.exe başlıklı iki yürütülebilir dosya gönderir. Bu yürütülebilir dosyalar iki görüntü dosyası (Quiz1.iso ve Quiz2.iso) aracılığıyla sunulur. Bu dosyalar üçüncü taraf bir bulut depolama platformunda barındırılır ve kullanıcı girişi gerektiren temel komut satırı uygulamalarıdır.

Saldırı zincirinin son aşamalarında, saldırgan sisteme bir HTTP(S) indiricisi olan NickelLoader’ı bulaştırarak herhangi bir programı etkilenen sistemin belleğine yerleştirir.

NickelLoader aracılığıyla, Lazarus’un amiral gemisi araç seti BlindingCan arka kapısının basitleştirilmiş versiyonu miniBlindingCan ve LightlessCan adlı yeni ESET aracı olmak üzere iki RAT sunuyorlar. Bu, 68’e kadar farklı komutu destekleyen ve özel bir işlev tablosunda indekslenen BlindingCan’ın halefidir.

ESET tarafından algılanan LightlessCan’ın iki sürümü vardır. Mevcut sürüm (1.0), sınırlı işlevselliğe sahip yalnızca 48 komutu destekler. Belirli indeksleme değişiklikleriyle BlindingCan kaynak kodunu temel alır.

Bu yeni araç seti, ping, ipconfig, systeminfo, sc, net gibi çeşitli yerel Windows komutlarının işlevlerini taklit edebilir, RAT içinde gizli yürütmeyi etkinleştirebilir ve bunun tespit edilmesini/analiz edilmesini büyük bir zorluk haline getiren gelişmiş gizlilik özelliğine sahiptir.

Outpost24 KrakenLabs Müdürü Victor Acin konu hakkında yorum yaptı ve Hackread.com’a şunları söyledi: “Şirketler siber güvenlik yeteneklerini artırdıkça, altyapılarını modernleştirdikçe ve teknolojilerini güçlendirdikçe, güvenlik açıklarından geleneksel yöntemlerle yararlanmak giderek daha zor hale geliyor. Bu, uygulama mantığındaki hataların ve bir saldırganın o sunucuya erişmesine olanak tanıyan programlamanın yanı sıra sıfır günleri nadir hale getiriyor.”

Acin şunları ekledi: “Tehdit aktörlerinin bağlantının en zayıf bileşeni olan ekranın arkasındaki kullanıcıyı hedef alan saldırılara başvurması sürpriz değil. Sosyal mühendislik saldırıları şirketlere erişim sağlamanın en yaygın yoludur ve sosyal medya gibi kaynaklardan PII içeren sızıntılara kadar çalışanlarla ilgili verilerin bolluğuyla, güvenilir bir hedef paketi oluşturmak her geçen gün daha kolay hale geliyor.”

Bilginiz olsun, Lazarus, diğer adıyla Gizli Kobra, Kuzey Kore’den bir siber casusluk grubudur. İlk olarak 2009’da tespit edildi ve Sony Pictures Entertainment saldırısı (2016) ve WanaCryptor diğer adıyla WannaCry saldırısı (2017) dahil olmak üzere çok sayıda yüksek profilli olayı başarıyla gerçekleştirdi.

Havacılık ve uzay firmaları, Kuzey Kore’nin füzelerinin geliştirilmesini ilerletmek için hassas teknolojiye erişmek ve siber saldırılardan para kazanmak isteyen Lazarus gibi Kuzey Kore’nin sponsor olduğu APT grupları için alışılmadık hedefler değil.

İLGİLİ MAKALELER

- Kuzey Koreli Hackerlar Dünya Çapında Bankaları Hedef Alıyor: Rapor

- Güney Kore, Kuzey Koreli Hackerları Bitcoin Çalmakla Suçladı

- Bilgisayar korsanları 1000 Kuzey Koreli sığınmacının kişisel bilgilerini çaldı

- Güney Kore metro sistemi hacklendi, olası suçlu Kuzey Kore

- Elit Kuzey Koreliler interneti finansal kazanç için kullanmaya karşı değil