Latrodectus, sistemlere sızmak, hassas verileri çalmak ve tespit edilmekten kaçınmak için gelişmiş taktikler kullanan çok yönlü bir kötü amaçlı yazılım ailesidir. Adını kara dul örümceği cinsi “Latrodectus”tan alan bu kötü amaçlı yazılım, benzer gizlilik ve saldırganlıkla davranır.

Kurumsal ağlar, finansal kurumlar ve bireysel kullanıcılar dahil olmak üzere çeşitli sistemleri hedefler. Dönüştürme ve uyum sağlama yeteneği, dünya çapındaki siber güvenlik profesyonelleri için bir endişe kaynağıdır.

Latrodectus, 2023’ün sonlarından bu yana, genellikle daha önce IcedID kötü amaçlı yazılımını dağıtan tehdit aktörleri TA577 ve TA578 ile bağlantılı olan çok sayıda kötü amaçlı kampanyada gözlemlendi.

Başlangıçta kimlik avı kampanyalarında fark edilen Latrodectus, ilk erişim ve veri hırsızlığı için benzer taktikleri paylaşarak IcedID’nin halefi olarak ortaya çıktı. Kötü amaçlı yazılım, veri hırsızlığı ve fidye yazılımı operasyonları gerçekleştirmek için kurumsal ağları ve finansal kurumları hedef alan çeşitli kampanyalarda kullanıldı.

Bu makalede Latrodectus kötü amaçlı yazılımının doğasını, nasıl çalıştığını ve en önemlisi kuruluşların buna karşı nasıl savunma yapabileceğini inceleyeceğiz.

Latrodectus kötü amaçlı yazılımının analizi

Yapısının analizi, kalıcılığı korurken kesintiyi ve hırsızlığı en üst düzeye çıkarmak için tasarlanmış modüler bir kötü amaçlı yazılımı ortaya koyuyor. Aşağıda Latrodectus’un taktik ve tekniklerinin gerçek analizlerine dayanan temel davranışlarını inceliyoruz.

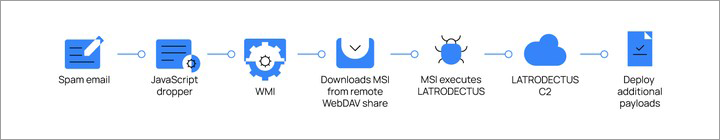

- Dosyasız tekniklerle ilk erişim: Latrodectus genellikle kötü amaçlı ekler veya bağlantılar içeren kimlik avı e-postaları yoluyla gelir. Kötü amaçlı yazılım, yürütüldükten sonra, geleneksel dosya tabanlı güvenlik çözümlerini atlayarak kötü amaçlı komut dosyalarını doğrudan belleğe enjekte eder.

- Dinamik API çözünürlüğü: Kötü amaçlı yazılım, tersine mühendislik ve statik algılamayı zorlaştıran bir teknik olan kernel32.dll ve ntdll.dll gibi işlev adlarını karma hale getirerek Windows API işlevlerini dinamik olarak çözer. Latrodectus bu içe aktarmaları gizler ve ardından bunları İşlem Ortamı Bloğundan (PEB) çözümlemek için çalışma zamanında CRC32 sağlama toplamlarını kullanır. Bu, kernel32.dll ve ntdll.dll gibi çekirdek modülleri içerir ve sistem dizinindeki joker karakter aramalarıyla çözümlenen user32.dll ve wininet.dll gibi diğer modülleri de kapsar.

- Kod gizleme ve paketleme: Latrodectus, yükünü daha küçük bileşenlere sıkıştırmak için paketleme teknikleri kullanıyor. Dizeleri şifreler ve temel işlevleri gizleyerek statik analizin kötü amaçlı doğasını ortaya çıkarma olasılığını azaltır. Son örnekler, karmaşık bir sözde rastgele sayı üretecinden (PRNG) daha verimli bir XOR tabanlı rutine geçiş yapan basitleştirilmiş bir dize şifre çözme rutini kullanıyor.

- Kalıcılık mekanizmaları: Bulaşmanın ardından Latrodectus, kendisini genellikle *%AppData%* olan gizli bir sistem konumuna kopyalar ve yeniden başlatma sonrasında başlatılacak C:\Windows\System32\Tasks\system_update gibi zamanlanmış görevler oluşturarak kalıcılığı sağlar.

- Ortamdan kaçınma: Latrodectus, yükünü yüklemeden önce çeşitli sistem özelliklerini inceleyerek sanallaştırma ortamlarını kontrol eder. Makinedeki etkin işlemlerin sayısını değerlendirir ve korumalı alanda çalışıyor olarak işaretlenmeyi önlemek için Windows 10 sistemlerinde en az 75 işlem yapılmasını gerektirir. Ayrıca sanal makineleri algılamak için MAC adresleri gibi donanım özelliklerini de kontrol eder. Özellikle, sistemin geçerli bir MAC adresine sahip olduğunu doğrulamak için iphlpapi.dll dosyasından GetAdaptersInfo() öğesini çağırır. Geçerli bir MAC adresi bulunamazsa veya sistem beklenen donanım kurulumunun altında kalırsa, kötü amaçlı yazılım tespit edilmekten kaçınmak için sonlandırılacaktır.

- Mutex kullanımı: Kötü amaçlı yazılım, “runnung” adında bir muteks oluşturur ve bu, virüslü sistemde zaten çalışıp çalışmadığını kontrol etmesine olanak tanır. Bu muteks mevcutsa, kötü amaçlı yazılım, enfeksiyonun kopyalanmasını önlemek için daha fazla yürütmeyi durdurur.

- Komuta ve Kontrol (C2) iletişimi: Latrodectus, C2 sunucularıyla şifreli HTTPS üzerinden güvenli iletişim kurar. İşletim sistemi, mimari ve benzersiz bir Bot Kimliği gibi sistem ayrıntılarını içeren bir ilk POST isteği gönderir. Bot Kimliği, virüslü makinenin seri numarasından bir karma algoritması kullanılarak elde edilir ve virüslü her uç noktanın farklı bir tanımlayıcıya sahip olması sağlanır. Latrodectus ayrıca C2 altyapısını periyodik olarak günceller ve tespit edilmeyi önlemek için etki alanlarını dönüşümlü olarak kullanır. Bu alanlar genellikle şifrelenir ve yalnızca çalışma zamanı sırasında şifresi çözülür, bu da ağ tabanlı algılama sistemlerinin C2 iletişimini izlemesini veya engellemesini zorlaştırır.

- Kötü amaçlı yazılım daha sonra ek yüklerin indirilmesi veya verilerin dışarı sızması gibi diğer talimatları bekler.

Kaynak: Wazuh

Latrodectus kötü amaçlı yazılımının etkisi

Latrodectus kötü amaçlı yazılımının modüler tasarımı, saldırganın hedeflerine ve ele geçirdiği sisteme bağlı olarak yeteneklerini uyarlamasına olanak tanıyor. Bu yetenekler, kötü amaçlı yazılımın sızmak için belirli veri türlerini hedeflediği seçici veri hırsızlığının yanı sıra sistem keşfi ve bazen de fidye yazılımı işlevlerini içerir.

- Seçici veri hırsızlığı: Kötü amaçlı yazılım, web tarayıcılarında saklanan kimlik bilgileri, hassas kişisel kimlik dosyaları ve kurumsal belgeler gibi belirli veri türlerini tarar. Tespit edilmekten kaçınmak için aktarılan verileri en aza indirir ve yalnızca değerli olarak tanımladığı verileri dışarı çıkarır.

- Modüler genişletme: İlk Latrodectus verisi, C2 sunucusunun ek modülleri çekme talimatını verebileceği bir indirici görevi görür. Bu modüller, keylogging, ağ taraması ve daha fazla veri sızdırma dahil olmak üzere çeşitli işlevleri gerçekleştirebilir. Bu modüler tasarım, kötü amaçlı yazılımı oldukça esnek hale getirerek saldırganın değişen hedeflerine göre gelişmesine olanak tanır.

Latrodectus kötü amaçlı yazılımına karşı nasıl savunma yapılır?

Latrodectus enfeksiyonlarını önlemek, proaktif savunmaları, farkındalığı ve güvenlik sistemlerinde düzenli güncellemeleri içeren çok katmanlı bir yaklaşım gerektirir. Aşağıda bazı temel savunma stratejileri verilmiştir:

- Kimlik avı farkındalığı ve eğitimi: Latrodectus sıklıkla kimlik avı e-postaları yoluyla sızıyor; bu nedenle çalışanların bu tehditleri fark etmeleri ve bunlardan kaçınmaları konusunda eğitilmesi çok önemli. Düzenli kimlik avı simülasyonları, şüpheli e-postalara karşı dikkatli olunmasına yardımcı olarak sosyal mühendislik saldırılarından kaynaklanan riskleri azaltır.

- Uç nokta güvenliğini güçlendirin: Güncellenmiş antivirüs ve kötü amaçlı yazılımdan koruma araçlarını kullanmak, erken tespit için çok önemlidir. Anormalliklere karşı uç nokta davranışını izleyen gelişmiş çözümler, Latrodectus gibi tehditleri yayılmadan önce tespit edebilir.

- Ağ bölümlendirmesini uygulayın: Ağların bölümlere ayrılması, bir kuruluş içindeki kötü amaçlı yazılım hareketini sınırlar. Kritik sistemlerin daha geniş erişimden yalıtılması, yetkisiz erişim riskini azaltır ve olası ihlallerin kontrol altına alınmasına yardımcı olur.

- Düzenli yedekleme uygulamalarını sürdürün: Latrodectus’un dosya şifreleme taktikleri ile güvenli ve düzenli yedeklemeler önemlidir. Yedeklemelerin yalıtılmış ortamlarda saklanması, verilerin fidye ödemeden geri yüklenebilmesini sağlar.

- Güçlü bir yama yönetimi stratejisi oluşturun: Yazılımın düzenli olarak güncellenmesi, Latrodectus gibi kötü amaçlı yazılımların yararlanabileceği güvenlik açıklarını kapatır. Disiplinli bir yama yönetimi süreci, güvenlik açıklarının hızla giderilmesini sağlar.

Wazuh, Latrodectus kötü amaçlı yazılımını nasıl tespit edebilir ve ona karşı savunma yapabilir?

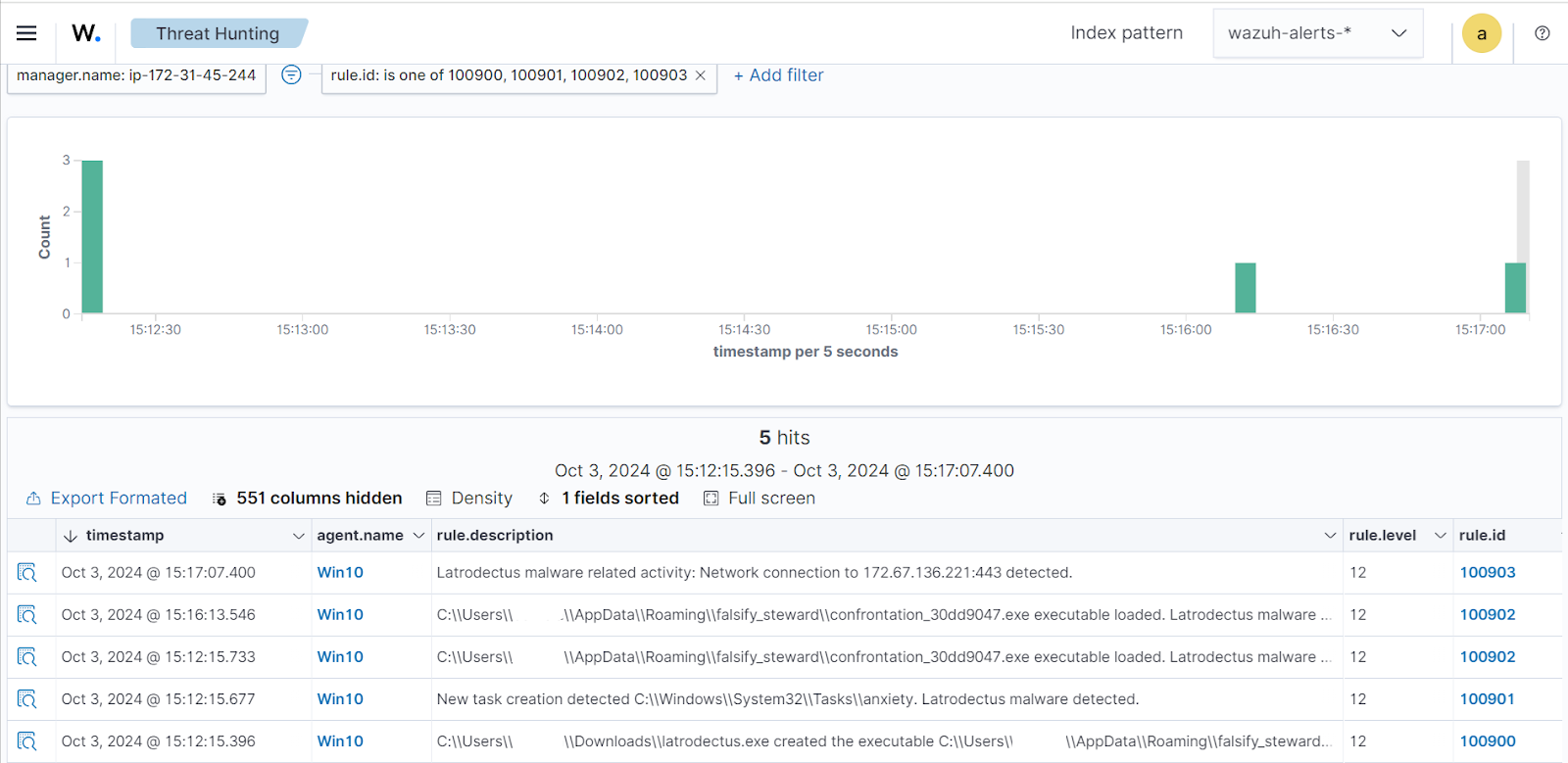

Wazuh, Latrodectus gibi kötü amaçlı yazılımları tespit etmek ve bunlara yanıt vermek için bir çözüm sunar.

Wazuh, gerçek zamanlı izleme, tehdit algılama ve günlük analizi yetenekleriyle, olağandışı dosya değişiklikleri, şifrelenmiş veriler veya yetkisiz erişim girişimleri gibi Latrodectus kötü amaçlı yazılımının varlığını gösteren şüpheli etkinlikleri tespit edebilir.

Kaynak: Wazuh

Wazuh’un ona karşı nasıl savunma yapabileceğine daha derinlemesine bakmak için Latrodectus kötü amaçlı yazılımını tespit etmeye ilişkin bu ayrıntılı blog yazısını okuyun.

Wazuh tarafından desteklenmiş ve yazılmıştır.