Güvenlik araştırmacıları, “Kara Banshee” olarak da bilinen Kuzey Kore devlet destekli APT grubu Kimuky tarafından yeni bir saldırı kampanyası ortaya çıkardılar.

En az 2012’den beri aktif olan grup, Güney Kore, Japonya ve Amerika Birleşik Devletleri gibi ülkeleri hedefleyen en son siber casusluk çabalarında ileri taktikler ve kötü amaçlı senaryolar kullandığı gözlemlenmiştir.

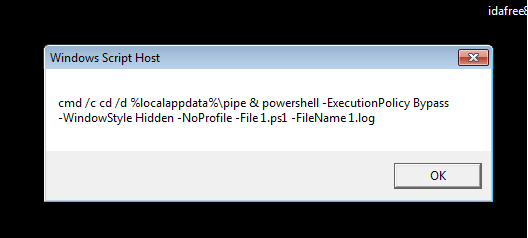

Saldırı, dört bileşen içeren bir zip dosyası ile başlar: bir VBScript, bir PowerShell betiği ve iki kodlanmış metin dosyası.

VBScript, karakterleri üretmek ve komutları yürütmek için CHR () ve CLNG () işlevlerinden yararlanarak, imza tabanlı algılama yöntemlerini etkili bir şekilde atlayarak gizleme tekniklerini kullanır.

Çok aşamalı yük analizi

Yürütme üzerine, ilk komut dosyası, metin dosyalarından birinden baz64 kodlu verileri çözen bir PowerShell bileşenini tetikler.

Rapora göre, bu kod çözülmüş komut dosyası, sistem keşfi, veri açığa çıkması ve komut ve kontrol (C2) iletişimi dahil olmak üzere çeşitli kritik işlevler gerçekleştirir.

Kötü amaçlı yazılım, VM’ye duyarlı davranışı sergiler ve sanal bir makine ortamını algılarsa yürütmesini sonlandırır.

VM olmayan hedefler için, saldırı ile ilgili dosyaları depolamak için benzersiz bir dizin oluşturmak için kullanılan BIOS seri numarası da dahil olmak üzere hassas bilgileri toplamaya devam eder.

Gelişmiş veri hırsızlığı ve kalıcılık mekanizmaları

Kimuky kötü amaçlı yazılım, veri açığa çıkması için sofistike özellikler gösterir.

Kullanıcı profillerini, çerezleri, giriş bilgilerini ve web verilerini çıkarmak için Edge, Firefox, Chrome ve Naver balina dahil olmak üzere birden fazla tarayıcıyı hedefler.

Kötü amaçlı yazılım ayrıca kripto para birimi cüzdan uzantılarını arar ve ilgili dosyalarını hasat eder.

Ayrıca, kötü amaçlı yazılım kapsamlı bir sistem profili oluşturur, donanım bilgileri, ağ adaptörü durumu ve yüklü programların bir listesi oluşturur.

Planlanan görevler yoluyla kalıcılığı uygular ve yeni veriler için sistemi sürekli olarak izler.

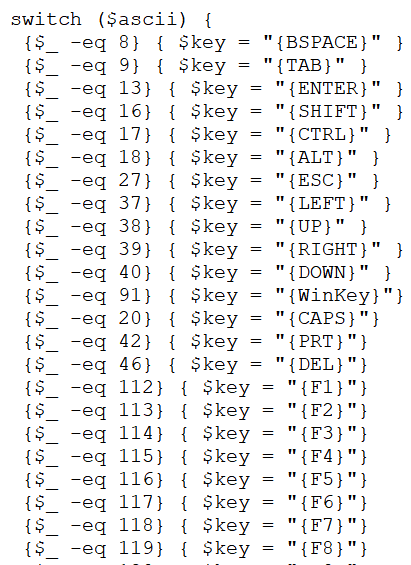

Saldırının son aşamasında, kötü amaçlı yazılım bir Keylogger bileşeni dağıtır.

Bu modül, anahtar presleri algılamak, pano etkinliğini izlemek ve pencere başlıklarını izlemek için Windows API işlevlerini içe aktarır.

Toplanan veriler periyodik olarak saldırganın C2 sunucusuna yüklenir ve kurbanın faaliyetlerinin gerçek zamanlı gözetimini sağlar.

Kimuky Group’un gelişen taktikleri ve çok bileşenli yaklaşımı, devlet destekli siber tehditlerin artan karmaşıklığını vurgulamaktadır.

Bu saldırılar daha kaçınılmaz ve karmaşık hale geldikçe, kuruluşlar bu tür ileri süren tehditlere karşı korunmak için uyanık kalmalı ve sağlam güvenlik önlemleri kullanmalıdır.

SOC/DFIR ekiplerinden misiniz? -Kötü amaçlı yazılımları, kimlik avı olaylarını analiz edin ve herhangi biriyle canlı erişim sağlayın. Run -> Şimdi ücretsiz başlayın.