Güney Kore Ulusal Siber Güvenlik Merkezi (NCSC), devlet destekli Kuzey Koreli bilgisayar korsanlarının, kötü amaçlı yazılım dağıtmak ve ağlara sızmak için bir VPN’in yazılım güncellemesindeki açıkları ele geçirdiği konusunda uyardı.

Duyuruda bu faaliyetin, Kuzey Kore Devlet Başkanı Kim Jong-un’un Ocak 2023’te duyurduğu ülke çapındaki endüstriyel fabrikaların modernizasyon projesiyle bağlantılı olduğu belirtiliyor ve bilgisayar korsanlarının Güney Kore’den ticari sırları çalmayı amaçladığına inanılıyor.

Bu faaliyete karışan iki tehdit grubu, daha önce kötü şöhretli Lazarus Grubu ile bağlantılı olan devlet destekli aktörler olan Kimsuky (APT43) ve Andariel’dir (APT45).

NCSC, “Bilgi Topluluğu, bu bilgisayar korsanlığı faaliyetlerini Kuzey Kore Keşif Genel Bürosu’na bağlı Kimsuky ve Andariel bilgisayar korsanlığı örgütlerine bağlıyor ve her iki örgütün de belirli politika hedefleri için aynı sektörü aynı anda hedef almasının benzeri görülmemiş bir doğaya sahip olduğunu belirtiyor” uyarısında bulunuyor.

Truva atı haline getirilmiş güncellemeler ve yükleyiciler

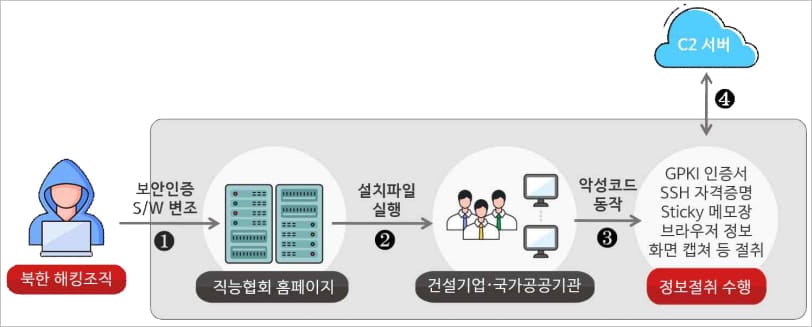

Ocak 2024 tarihli duyuruda vurgulanan ilk vakada Kimsuky, ziyaretçilere kötü amaçlı yazılım yaymak amacıyla Güney Koreli bir inşaat ticaret kuruluşunun web sitesini ele geçirdi.

ASEC’in Şubat ayında yayınladığı rapora göre, çalışanlar kuruluşun internet sitesine giriş yapmaya çalıştıklarında, “NX_PRNMAN” veya “TrustPKI” adı verilen gerekli güvenlik yazılımını yüklemeleri istendi.

Bu truva atı yükleyicileri, Koreli savunma şirketi “D2Innovation”ın geçerli sertifikasıyla dijital olarak imzalanmış ve antivirüs kontrollerini etkili bir şekilde atlatmıştı.

Truva atı haline getirilmiş yazılım yüklendiğinde, kötü amaçlı yazılım aynı zamanda ekran görüntüleri almak, tarayıcılarda depolanan verileri (kimlik bilgileri, çerezler, yer imleri, geçmiş) çalmak ve GPKI sertifikalarını, SSH anahtarlarını, Yapışkan Notları ve FileZilla verilerini çalmak için de dağıtıldı.

Bu kampanya Güney Kore inşaat şirketlerinin, kamu kurumlarının ve yerel yönetimlerin sistemlerini etkiledi.

Kaynak: NCSC

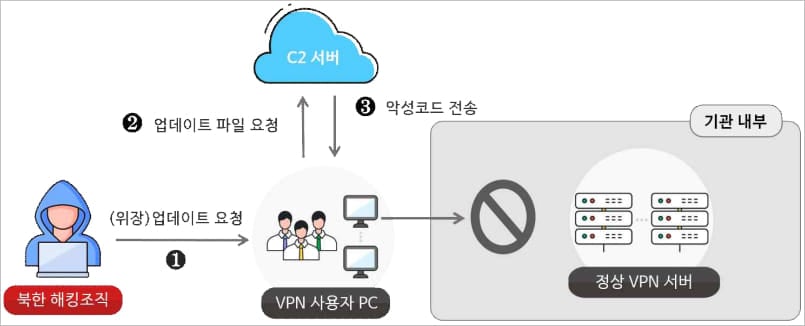

İkinci vaka ise NCSC’nin, Andariel tehdit aktörlerinin, DoraRAT kötü amaçlı yazılımını yükleyen sahte yazılım güncellemeleri göndermek için yerel bir VPN yazılımının iletişim protokolündeki bir güvenlik açığını istismar ettiğini söylediği Nisan 2024’te meydana geldi.

NCSC duyurusunun makine çevirisiyle hazırlanmış bir versiyonunda, “Nisan 2024’te Andariel bilgisayar korsanlığı grubu, güncelleme dosyalarını kötü amaçlı yazılımlarla değiştirmek için yerel güvenlik yazılımlarındaki (VPN ve sunucu güvenliği) güvenlik açıklarından yararlandı ve inşaat ve makine şirketlerine “DoraRAT” adlı uzaktan kumandalı kötü amaçlı yazılım dağıttı” açıklaması yapıldı.

NCSC, bu güvenlik açığının tehdit aktörlerinin kullanıcıların bilgisayarlarına sahte paketler göndermesine olanak tanıdığını, bu sayede paketlerin meşru sunucu güncellemeleri olarak yanlış tanımlandığını ve kötü amaçlı sürümlerin kurulmasına olanak sağladığını söylüyor.

DoraRAT, daha gizli bir şekilde çalışmasına olanak tanıyan, minimal işlevselliğe sahip hafif bir uzaktan erişim trojanıdır (RAT).

Söz konusu saldırıda gözlemlenen varyant, makine ve ekipman tasarım belgeleri gibi büyük dosyaları çalmak ve bunları saldırganın komuta ve kontrol sunucusuna sızdırmak üzere yapılandırılmıştı.

Kaynak: NCSC

NCSC, devlet destekli bilgisayar korsanlarının hedefi olma riski altında olan web sitesi operatörlerinin, Kore İnternet ve Güvenlik Ajansı’ndan (KISA) güvenlik denetimleri talep etmeleri gerektiğini söylüyor.

Ayrıca, sıkı yazılım dağıtım onay politikalarının uygulanması ve son dağıtım aşaması için yönetici kimlik doğrulamasının zorunlu kılınması önerilir.

Diğer genel tavsiyeler arasında zamanında yazılım ve işletim sistemi güncellemeleri, sürekli çalışan güvenlik eğitimleri ve ortaya çıkan tehditleri hızla tespit edip durdurmak için hükümetin siber güvenlik uyarılarının izlenmesi yer alıyor.