Tehdit analistleri, Kuzey Koreli bir hacker grubu olan APT37’ye atfedilen ve Çek Cumhuriyeti, Polonya ve diğer Avrupa ülkelerindeki yüksek değerli kuruluşları hedef alan yeni bir kampanya ortaya çıkardı.

Bu kampanyada, bilgisayar korsanları, ana bilgisayarda kalıcılık oluşturabilen ve ayrıcalık yükseltme gerçekleştirebilen bir uzaktan erişim truva atı (RAT) olan Konni olarak bilinen kötü amaçlı yazılımı kullanır.

Konni, 2014’ten beri Kuzey Kore siber saldırılarıyla ilişkilendiriliyor ve en son olarak Rusya Dışişleri Bakanlığı’nı hedef alan bir hedef odaklı kimlik avı kampanyasında görüldü.

En son ve halen devam etmekte olan kampanya, STIFF#BIZON olarak adlandırılan Securonix’teki araştırmacılar tarafından gözlemlendi ve analiz edildi ve bir APT’nin (gelişmiş kalıcı tehdit) operasyonel karmaşıklığına uyan taktik ve yöntemlere benziyor.

STIFF#BIZON kampanyası

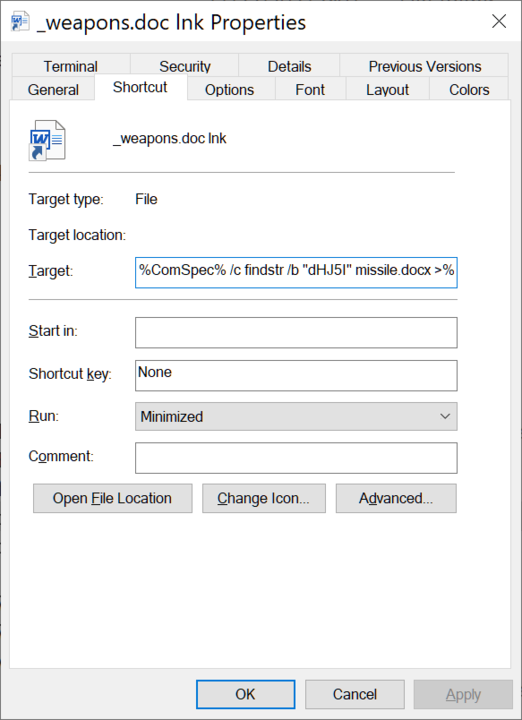

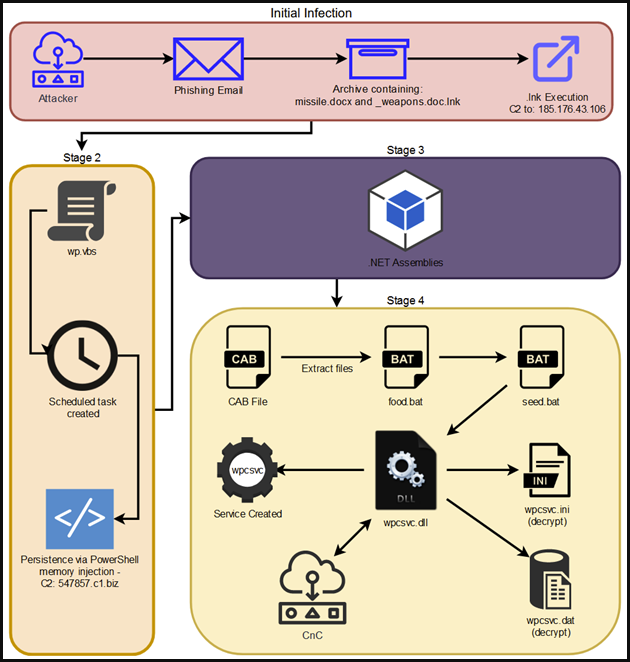

Saldırı, bir Word belgesi (missile.docx) ve bir Windows Kısayol dosyası (_weapons.doc.lnk.lnk) içeren bir arşiv ekine sahip bir kimlik avı e-postasının gelmesiyle başlar.

LNK dosyası açıldığında, C2 iletişimi kurmak ve iki ek dosya, ‘weapons.doc’ ve ‘wp.vbs’ indirmek için DOCX dosyasında base64 ile kodlanmış bir PowerShell betiği bulmak için kod çalışır.

İndirilen belge bir tuzak, sözde Rus savaş muhabiri Olga Bozheva’nın raporu. Aynı zamanda, VBS dosyası, ana bilgisayarda zamanlanmış bir görev oluşturmak için arka planda sessizce çalışır.

.png)

Saldırının bu aşamasında, aktör RAT’ı zaten yüklemiş ve bir veri alışverişi bağlantısı kurmuştur ve aşağıdaki eylemleri gerçekleştirebilir:

- Win32 GDI API’sini kullanarak ekran görüntüleri yakalayın ve bunları GZIP biçiminde sızdırın.

- Tanımlama bilgisi veritabanı şifresinin çözülmesi için Yerel Durum dosyasında saklanan durum anahtarlarını ayıklayın, MFA atlaması için kullanışlıdır.

- Kaydedilen kimlik bilgilerini kurbanın web tarayıcılarından çıkarın.

- Her 10 saniyede bir komutları çalıştırabilen uzaktan etkileşimli bir kabuk başlatın.

Saldırının dördüncü aşamasında, aşağıdaki şemada gösterildiği gibi, bilgisayar korsanları değiştirilmiş Konni örneğinin işlevini destekleyen ek dosyaları indirerek bunları sıkıştırılmış “.cab” arşivleri olarak getirir.

Bunlar, işletim sisteminde komutları daha yüksek kullanıcı ayrıcalıklarıyla yürütmek için kullanılan System32’deki “wpcsvc” gibi meşru Windows hizmet kitaplıklarının yerini alan DLL’leri içerir.

APT28’e olası bağlantılar

Taktikler ve araç seti APT37’ye işaret ederken, Securonix, APT28’in (diğer adıyla FancyBear) STIFF#BIZON kampanyasının arkasında olma olasılığının altını çiziyor.

Rapor, “Bu saldırı ile daha önce FancyBear/APT28’den gördüğümüz geçmiş veriler arasında IP adresleri, barındırma sağlayıcısı ve ana bilgisayar adları arasında doğrudan bir ilişki var gibi görünüyor” diyerek sonlandırıyor.

Devlet destekli tehdit grupları, izlerini gizlemek ve tehdit analistlerini yanlış yönlendirmek için genellikle diğer yetenekli APT’lerin TTP’lerini taklit etmeye çalışır, bu nedenle bu durumda yanlış atıf olasılığı önemlidir.