Siber casusluk tehdidi aktörü şu şekilde izlendi: Dünya Kitsune adlı yeni bir arka kapı konuşlandırdığı gözlemlendi. BıyıkCasus bir sosyal mühendislik kampanyasının parçası olarak.

En az 2019’dan beri aktif olan Earth Kitsune’un, dneSpy ve agfSpy gibi kendi geliştirdiği kötü amaçlı yazılımlarla öncelikle Kuzey Kore ile ilgilenen kişileri hedef aldığı biliniyor. Daha önce belgelenen izinsiz girişler, bulaşma zincirini etkinleştirmek için Google Chrome ve Internet Explorer’daki tarayıcı açıklarından yararlanan sulama deliklerinin kullanılmasını gerektirmiştir.

Trend Micro’nun geçen hafta yayınladığı yeni bir rapora göre, son saldırılardaki ayırt edici faktör, kullanıcıları Kuzey Kore ile ilgili güvenliği ihlal edilmiş web sitelerini ziyaret etmeleri için kandırmak için sosyal mühendisliğe geçiş.

Siber güvenlik şirketi, isimsiz bir Kuzey Kore yanlısı örgütün web sitesinin WhiskerSpy implantını dağıtmak için saldırıya uğradığını ve değiştirildiğini söyledi. Uzlaşma geçen yılın sonunda keşfedildi.

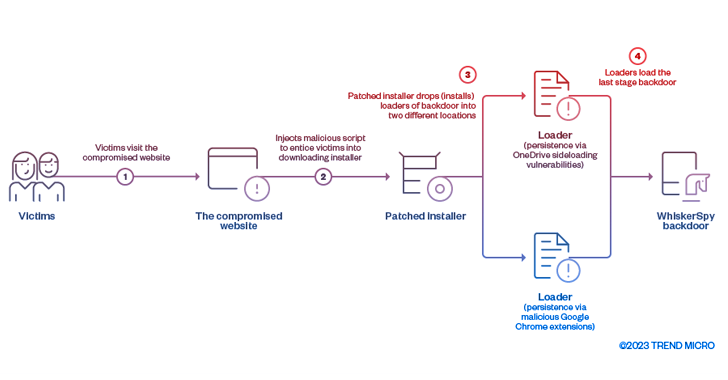

Araştırmacı Joseph C Chen ve “Hedeflenen bir ziyaretçi web sitesindeki videoları izlemeye çalıştığında, saldırgan tarafından enjekte edilen kötü amaçlı bir komut dosyası, kurbanları bir video codec hatasıyla bilgilendiren ve onları truva atına bulaştırılmış bir codec yükleyici indirip yüklemeye ikna eden bir mesaj istemi görüntüler.” dedi Jaromir Horejsi.

Bubi tuzaklı komut dosyasının, daha sonra WhiskerSpy’ı yüklemek için kullanılan yükleyici (“Codec-AVC1.msi”) ile web sitesinin video sayfalarına enjekte edildiği söyleniyor.

Ancak saldırı, tespitten kaçınmak için bazı zekice hileler de sergiliyor. Bu, kötü amaçlı betiğin yalnızca IP adresleri belirli kriterlerle eşleşen ziyaretçilere iletilmesini içerir –

- Shenyang, Çin’de bulunan bir IP adresi alt ağı

- Nagoya, Japonya’da bulunan belirli bir IP adresi ve

- Brezilya’da bulunan bir IP adresi alt ağı

Trend Micro, Brezilya’da hedeflenen IP adreslerinin ticari bir VPN hizmetine ait olduğunu ve tehdit aktörünün “bu VPN hizmetini sulama deliği saldırılarının dağıtımını test etmek için kullanmış olabileceğini” kaydetti.

Kalıcılık, OneDrive’daki bir Dinamik Kitaplık Bağlantısı (DLL) ele geçirme güvenlik açığını kötüye kullanarak veya web tarayıcısı her başlatıldığında yükü yürütmek için yerel mesajlaşma API’lerini kullanan kötü amaçlı bir Google Chrome uzantısı aracılığıyla elde edilir.

WhiskerSpy arka kapısı, türünün diğer kötü amaçlı yazılımları gibi, dosyaları silme, numaralandırma, indirme ve yükleme, ekran görüntüleri alma, kabuk kodu enjekte etme, rastgele yürütülebilir dosyaları yükleme yetenekleriyle birlikte gelir.

Araştırmacılar, “Earth Kitsune teknik yetenekleri konusunda uzmandır ve araçlarını, taktiklerini ve prosedürlerini sürekli olarak geliştirmektedir” dedi.

Earth Yako, Japonya’da Akademik ve Araştırma Sektörlerini Vurdu

Earth Kitsune, Japon hedeflerinin peşine düşen tek tehdit aktörü değil, çünkü siber güvenlik şirketi ayrıca kod adlı başka bir izinsiz giriş setini de ayrıntılı olarak açıkladı. Senin Dünyan ülkedeki çarpıcı araştırma kuruluşları ve düşünce kuruluşları.

En yakın tarihte Ocak 2023’te gözlemlenen etkinlik, RestyLink Operasyonu olarak adlandırılan önceden bilinen bir kampanyanın devamı niteliğindedir. Saldırıların bir alt kümesi de Tayvan’da bulunan varlıkları hedef aldı.

Trend Micro, Earth Yako’nun “hedeflerini ve yöntemlerini aktif olarak değiştirme” yöntemine işaret ederek, “İhlal seti kısa bir süre içinde yeni araçları ve kötü amaçlı yazılımları tanıttı, saldırı hedeflerini sık sık değiştirdi ve genişletti.”

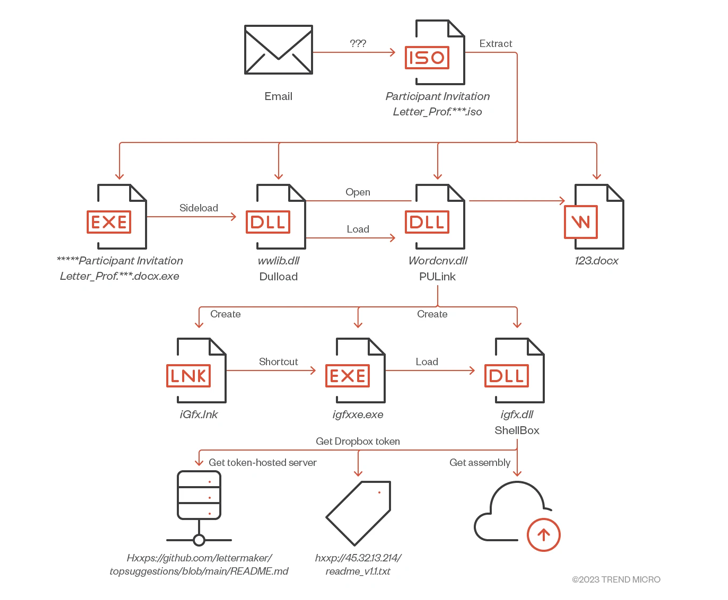

Başlangıç noktası, halka açık etkinliklere davet kılığına giren hedef odaklı bir kimlik avı e-postasıdır. Mesajlar, kötü amaçlı yazılımın sisteme indirilmesinden sorumlu olan bir yüke işaret eden kötü amaçlı bir URL içerir.

Saldırılar ayrıca, damlatıcılar (PULink), yükleyiciler (Dulload, MirrorKey), düzenleyiciler (ShellBox) ve arka kapılar (PlugBox, TransBox) içeren bir dizi özel araçla karakterize edilir.

PlugBox, ShellBox ve TransBox, adlarından da anlaşılacağı gibi, bir GitHub deposunda kodlanmış uzak bir sunucudan sonraki aşama kötü amaçlı yazılımları almak, komutları almak ve verileri toplamak ve sızdırmak için Dropbox API’lerinden yararlanır.

Earth Yako’nun kesin kaynağı bilinmiyor ancak Trend Micro, grup ile Darkhotel, APT10 (namı diğer Stone Panda) ve APT29 (Cozy Bear veya Nobelium olarak da bilinir) gibi diğer tehdit aktörleri arasında kısmi teknik örtüşmeler tespit ettiğini söyledi.

Şirket, “Son hedefli saldırıların özelliklerinden biri, şirketlere ve diğer kuruluşlara kıyasla nispeten zayıf güvenlik önlemlerine sahip olduğu düşünülen kişileri hedef almaya kaymasıdır” dedi.

“Kuruluşlar için değil, kişisel kullanım için kullanıcılar arasında bölgede popüler bir hizmet olarak kabul edildiğinden, işletmeler yerine bireyleri hedeflemeye yönelik bu geçiş, Dropbox’ın hedeflenmesi ve kötüye kullanılması ile vurgulanmaktadır.”