Yazan Chahak Mittal, GRC Müdürü, Universal Logistics

Sürekli değişen teknoloji dünyasında, kullanım ömrü sonu (EOL) ve hizmet dışı (OOS) işletim sistemlerini yönetmek, her büyüklükteki kuruluş için kritik bir endişe haline geldi. Bu eski sistemler önemli bir güvenlik riski oluşturur ve operasyonel verimliliği engelleyebilir.

EOL ve OOS işletim sistemleri nelerdir?

EOL işletim sistemi artık satıcı tarafından desteklenmeyen veya bakımı yapılmayan bir işletim sistemidir. Bu, satıcının artık sistem için güvenlik yamaları veya güncellemeleri yayınlamayacağı ve sistemi bilinen ve ortaya çıkan tehditlere karşı savunmasız bırakacağı anlamına gelir.

OOS işletim sistemi, satıcı tarafından hâlâ desteklenen ancak kuruluş tarafından artık kullanılmayan bir işletim sistemidir. Bu, birleşme veya satın alma ya da iş gereksinimlerindeki değişiklik gibi çeşitli nedenlerden kaynaklanabilir.

EOL ve OOS işletim sistemleri neden bu kadar tehlikeli?

EOL ve OOS işletim sistemleri siber saldırılara karşı savunmasız oldukları için tehlikelidir. Bilgisayar korsanları, bu sistemlerin artık desteklenmediğini ve ağlara ve sistemlere erişim sağlamak için genellikle bilinen güvenlik açıklarından yararlanabildiklerini biliyor.

Güvenlik risklerine ek olarak EOL ve OOS işletim sistemleri de operasyonel verimliliği etkileyebilir. Daha yeni yazılım ve donanımlarla uyumlu olmayabilirler, yavaş olabilirler ve yanıt vermeyebilirler.

EOL ve OOS sistemleri ne kadar yaygındır?

Kaspersky araştırmasına göre tüketicilerin yaklaşık %41'i hâlâ Windows XP veya Windows 7 gibi desteklenmeyen veya desteği sona ermek üzere olan masaüstü işletim sistemlerini (OS) kullanıyor. Benzer şekilde, çok küçük işletmelerin (VSB'ler) %40'ı ve küçük, orta ölçekli işletmelerin %48'i Büyük ölçekli işletmeler (KOBİ'ler) ve kuruluşlar güvenlik ihtiyaçları için hâlâ bu sistemlere güveniyor. Kaspersky'nin 2021 tarihli bir başka raporu, sağlık hizmeti sağlayıcılarının yüzde 73'ünden fazlasının eski bir işletim sistemi üzerinde çalışan tıbbi ekipman kullandığını ortaya çıkardı. Bu durum, pek çok kuruluşun farkında olmadan eski platformlarda faaliyet göstermesi nedeniyle bu sistemlerin her yerde mevcut olduğuna dair endişe verici bir tablo çiziyor. Bu sistemler genellikle hayati önem taşıyan güvenlik yamaları ve güncellemelerinden yoksundur ve bu da onları siber saldırıların ana hedefi haline getirir.

EOL ve OOS işletim sistemlerini nasıl tanımlarsınız?

Kuruluşların EOL ve OOS işletim sistemlerini yönetmek için atabileceği birkaç adım vardır:

Güvenlik Açığı Tarayıcılarının Gücünden Yararlanma

Güvenlik açığı tarayıcılarının, EOL ve OOS işletim sistemlerine karşı cephanelikte etkili silahlar olduğu kanıtlanmıştır. Bazı popüler güvenlik açığı tarayıcıları Tenable Nessus ve OpenVAS'ı içerir. Bu tarayıcılar, EOL ve OOS işletim sistemleri için ağları tarayarak ve tespit edilen yazılım sürümlerini bilinen güvenlik açıklarından oluşan bir veritabanıyla çapraz referanslayarak çalışır. Bir güvenlik açığı bulunursa tarayıcı, güvenlik açığını gidermek için kullanılabilecek ayrıntılı bir rapor oluşturur.

Güvenlik açığı tarayıcıları, hem şirket içi hem de bulut tabanlı ağlardaki EOL ve OOS işletim sistemlerini tanımlamak için kullanılabilir. Ayrıca mobil cihazlarda EOL ve OOS işletim sistemlerini taramak için de kullanılabilirler.

Merkezi Kontrol için Uç Nokta Yönetim Araçları

Uç nokta yönetimi araçları, EOL ve OOS işletim sistemlerine karşı mücadelede temel müttefiklerdir. Bu araçlar kuruluşlara, işletim sistemleri ve yazılım sürümleri de dahil olmak üzere ekosistemlerindeki tüm cihazların merkezi bir görünümünü sağlar. Bu bilgiler, EOL ve OOS sistemlerini tanımlamak, değerlendirmek ve düzeltmek, böylece güvenlik açıklarını önlemek için kullanılabilir.

Bazı popüler uç nokta yönetimi araçları arasında Microsoft Endpoint Manager ve VMware Workspace ONE bulunur.

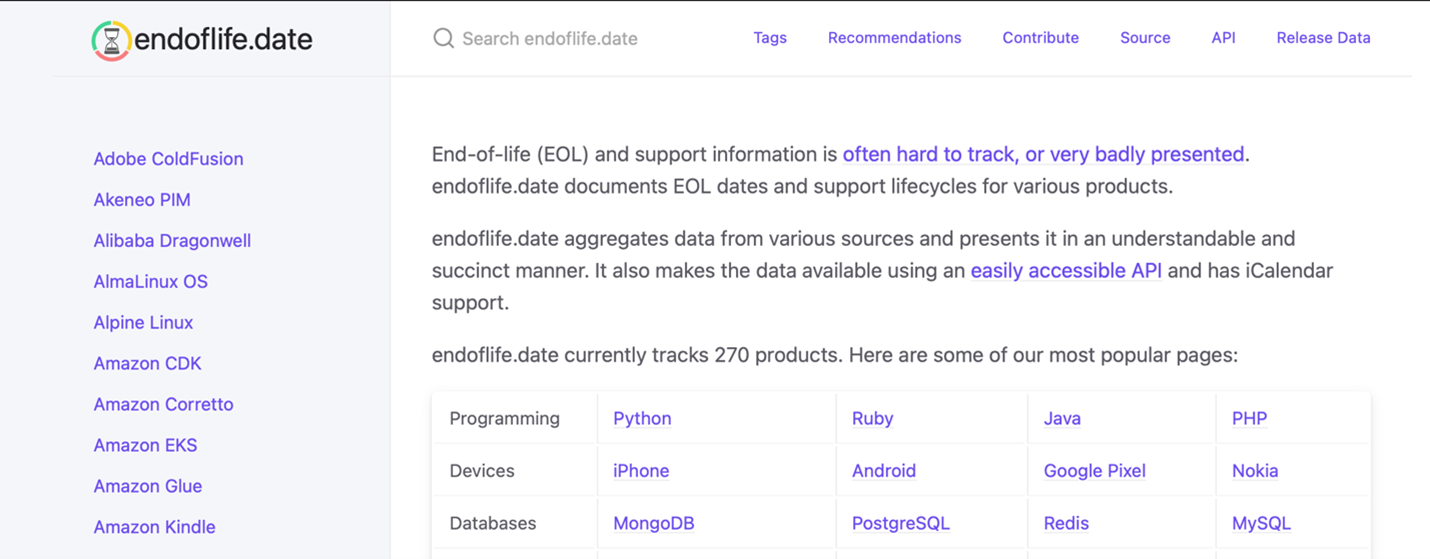

Kamu Veritabanlarının Gücü

Saygın Kullanım Ömrü Sonu Tarihi (EoLD) veritabanı gibi kamuya açık veritabanları, EOL ve OOS işletim sistemlerini tanımlamak için hazır kaynaklar sağlar. EoLD veritabanı, ilgili destek sonu tarihleriyle birlikte işletim sistemlerinin kapsamlı bir listesini sunar. EOL sistemlerini takip etmek için basit bir yöntem arayan kuruluşlar için bu veritabanının bir varlık olduğu kanıtlanmıştır.

Doğru yaklaşımı nasıl oluşturursunuz?

EOL ve OOS sistemlerini tanımlamanın en iyi yolu kuruluşunuzun benzersiz ihtiyaçlarına ve kaynaklarına bağlıdır. Halihazırda güvenlik açığı tarayıcılarınız veya uç nokta yönetimi araçlarınız varsa, bunları yeniden kullanmak en etkili yaklaşımdır. Bu araçlara erişiminiz yoksa EoLD gibi halka açık bir veritabanı kullanmak uygun bir seçenektir.

Hangi yaklaşımı seçerseniz seçin, EOL ve OOS sistemlerini mümkün olan en kısa sürede tespit edip düzeltmek önemlidir. Bu sistemler kuruluşunuz için önemli bir güvenlik riski oluşturur.

Nasıl düzeltilir?

Ortamınızdaki EOL ve OOS sistemlerini belirledikten sonra bunları düzeltmek için hemen harekete geçmeniz önemlidir. Bu, aşağıdakiler de dahil olmak üzere çeşitli şekillerde yapılabilir:

İşletim sistemini yükseltme.

Bu, kuruluşunuza en son güvenlik yamalarını ve güncellemelerini sağlayacağı için EOL ve OOS sistemlerini iyileştirmenin en etkili yoludur. Elbette işletim sisteminizi yükseltmek karmaşık ve zaman alıcı bir süreç olabilir. Yükseltmenizi üretim sistemlerine dağıtmadan önce dikkatlice planlamanız ve test etmeniz önemlidir.

Yamaları uygulama.

İşletim sistemini yükseltmek mümkün değilse EOL veya OOS sistemine yama uygulamayı deneyebilirsiniz. Ancak yamaların tüm EOL ve OOS sistemleri için mevcut olmayabileceğini unutmamak önemlidir.

Yama uygulama, bilinen güvenlik açıklarını düzeltmek için yazılıma güncellemeler yükleme işlemidir. Yamalar genellikle yazılım satıcıları tarafından yayımlanır ve manuel veya otomatik olarak indirilip kurulabilir. Bir EOL veya OOS sistemine yama uygulamak için öncelikle sistem için mevcut olan yamaları tanımlamanız gerekecektir. Bu bilgiyi genellikle yazılım satıcısının web sitesinde bulabilirsiniz. Mevcut yamaları belirledikten sonra bunları indirip sisteme yüklemeniz gerekecektir. Yamaları yüklerken talimatları dikkatlice takip etmek önemlidir. Yamaların yanlış yüklenmesi sistemde sorunlara neden olabilir, hatta sistemi kullanılamaz hale getirebilir.

Desteklenen bir platforma geçiş.

İşletim sistemini yükseltmek veya yama uygulamak mümkün değilse EOL veya OOS sistemini desteklenen bir platforma taşımanız gerekebilir. Bu karmaşık ve zaman alıcı bir süreç olabilir ancak kuruluşunuzu güvenlik tehditlerinden korumak için çok önemlidir. Desteklenen bir platforma geçiş, verilerin ve uygulamaların EOL veya OOS sisteminden yazılım satıcısı tarafından desteklenen yeni bir sisteme aktarılmasını içerir. Bu süreç, geçişin başarılı olduğundan ve yeni sistemin kuruluşunuzun ihtiyaçlarını karşıladığından emin olmak için dikkatli planlama ve test gerektirdiğinden zorlu olabilir.

Bu eylemlerin aciliyeti abartılamaz. EOL ve OOS sistemleri kuruluşunuz için önemli bir güvenlik riski oluşturur. Bunları düzeltmek için hemen harekete geçerek kuruluşunuzun siber saldırılardan ve veri ihlallerinden korunmasına yardımcı olabilirsiniz.

Yukarıda listelenen iyileştirme adımlarına ek olarak, EOL ve OOS sistemlerinin oluşturduğu riski daha da azaltmak için atabileceğiniz çeşitli proaktif adımlar vardır:

Ağınızı bölümlere ayırma. Ağınızı bölümlere ayırma, ağınızı daha küçük, yalıtılmış alt ağlara bölme işlemidir. Bu, EOL ve OOS sistemlerinin tehlikeye atılmasını ve ağınızdaki diğer sistemlere saldırmak için kullanılmasını önleyerek güvenliği artırmaya yardımcı olabilir.

Ağınızı bölümlere ayırdığınızda, EOL ve OOS sistemleri ile ağınızdaki diğer sistemler arasında bir bariyer oluşturursunuz. Bu bariyer, saldırganların bir EOL veya OOS sisteminden ağınızdaki diğer sistemlere yatay olarak geçişini zorlaştırır.

Ağınızı bölümlere ayırmak için güvenlik duvarları, yönlendiriciler ve VLAN'lar gibi çeşitli teknolojileri kullanabilirsiniz. Ağınızı bölümlere ayırmanın en iyi yolu, ağınızın boyutuna ve karmaşıklığına bağlı olarak değişecektir.

Güvenlik kontrollerinin uygulanması.

Bu, ağınızı saldırılara karşı korumak için güvenlik duvarlarının, izinsiz giriş tespit sistemlerinin/izinsiz giriş önleme sistemlerinin (IDS/IPS) ve diğer güvenlik kontrollerinin uygulanmasını içerir. Karşılaştığınız tehdit türlerinin yanı sıra ağınızın boyutuna ve karmaşıklığına uygun bir güvenlik kontrolleri kombinasyonu seçmeli ve uygulamalısınız.

Çalışanlarınızı eğitmek.

Çalışanlarınızı EOL ve OOS sistemlerinin riskleri ve bunlardan nasıl kaçınılacağı konusunda eğitmek, kuruluşunuzu siber saldırılardan korumanın önemli bir parçasıdır. Çalışanlar genellikle siber saldırılara karşı ilk savunma hattıdır, bu nedenle risklerin farkında olmaları ve kendilerini nasıl koruyacaklarını bilmeleri önemlidir.

Bu proaktif adımları atarak EOL ve OOS sistemlerinin oluşturduğu riskin azaltılmasına ve kuruluşunuzun siber saldırılara karşı korunmasına yardımcı olabilirsiniz.

yazar hakkında

Chahak Mittal, Universal Logistics'te Sertifikalı Bilgi Sistemleri Güvenlik Uzmanı (CISSP) ve Siber Güvenlik Yönetişim, Risk ve Uyumluluk Yöneticisidir. Chahak, bilgi paylaşımına ve topluluk katılımına derinden bağlıdır. Major League Hacking (MLH) Hackathon'larında Hakim ve Microsoft TEALS Programında özel Siber Güvenlik Öğretmeni olarak üstlendiği roller aracılığıyla siber güvenlik ekosistemine aktif olarak katkıda bulunmuştur. Chahak'ın Siber Güvenlik İşbirliği Forumu ve SecureWorld'ün Detroit Danışma Kurulu gibi kuruluşlara aktif katılımı, sektör eğilimleri ve zorlukları karşısında ön sıralarda yer alma arayışında etkili olmuştur. Ayrıca içgörülerini SecureWorld'de yayınlanan düşündürücü siber güvenlik makalelerine aktararak alanın entelektüel söylemine anlamlı bir katkıda bulundu. Chahak'ın siber güvenliğe çeşitlilik ve katılım konusundaki kararlılığı sarsılmaz. Siber Güvenlikte Kadınlar (WiCyS) ve Michigan Teknolojide Kadınlar Konseyi (MCWT) gibi kuruluşlara aktif olarak katılmış ve bu alanda cinsiyet çeşitliliği konusunu savunmuştur. Sosyal yardım çabaları, PBS Channel ve Women in Technology podcast'i gibi önde gelen medya platformlarındaki röportajları da kapsıyor; burada genç kızlara siber güvenliği uygulanabilir ve ödüllendirici bir kariyer yolu olarak görme konusunda ilham verecek içgörülerini paylaştı.

Chahak Mittal, Universal Logistics'te Sertifikalı Bilgi Sistemleri Güvenlik Uzmanı (CISSP) ve Siber Güvenlik Yönetişim, Risk ve Uyumluluk Yöneticisidir. Chahak, bilgi paylaşımına ve topluluk katılımına derinden bağlıdır. Major League Hacking (MLH) Hackathon'larında Hakim ve Microsoft TEALS Programında özel Siber Güvenlik Öğretmeni olarak üstlendiği roller aracılığıyla siber güvenlik ekosistemine aktif olarak katkıda bulunmuştur. Chahak'ın Siber Güvenlik İşbirliği Forumu ve SecureWorld'ün Detroit Danışma Kurulu gibi kuruluşlara aktif katılımı, sektör eğilimleri ve zorlukları karşısında ön sıralarda yer alma arayışında etkili olmuştur. Ayrıca içgörülerini SecureWorld'de yayınlanan düşündürücü siber güvenlik makalelerine aktararak alanın entelektüel söylemine anlamlı bir katkıda bulundu. Chahak'ın siber güvenliğe çeşitlilik ve katılım konusundaki kararlılığı sarsılmaz. Siber Güvenlikte Kadınlar (WiCyS) ve Michigan Teknolojide Kadınlar Konseyi (MCWT) gibi kuruluşlara aktif olarak katılmış ve bu alanda cinsiyet çeşitliliği konusunu savunmuştur. Sosyal yardım çabaları, PBS Channel ve Women in Technology podcast'i gibi önde gelen medya platformlarındaki röportajları da kapsıyor; burada genç kızlara siber güvenliği uygulanabilir ve ödüllendirici bir kariyer yolu olarak görme konusunda ilham verecek içgörülerini paylaştı.

Chahak Mittal'a şu adresten çevrimiçi olarak ulaşılabilir: ([email protected]) ve LinkedIn profilinde https://www.linkedin.com/in/chahak-mittal-cissp/