DrayTek’in 29 kadar farklı yönlendirici modelinin, başarılı bir şekilde kullanılması durumunda cihazın tamamen tehlikeye atılmasına ve daha geniş ağa yetkisiz erişime yol açabilecek yeni bir kritik, kimliği doğrulanmamış, uzaktan kod yürütme güvenlik açığından etkilendiği belirlendi.

Trellix araştırmacısı Philippe Laulheret, “Cihazın yönetim arayüzü internete dönük olacak şekilde yapılandırılmışsa saldırı, kullanıcı etkileşimi olmadan gerçekleştirilebilir.” Dedi. “Varsayılan cihaz yapılandırmasında LAN içinden tek tıklamayla saldırı da gerçekleştirilebilir.”

CVE-2022-32548 altında dosyalanan güvenlik açığı, bir saldırganın yönlendiricilerin kontrolünü tamamen ele geçirmesine izin verme yeteneği nedeniyle CVSS puanlama sisteminde maksimum önem derecesi 10.0’dır.

Özünde, eksiklik, web yönetim arayüzündeki (“/cgi-bin/wlogin.cgi”) bir arabellek taşması kusurunun sonucudur ve bu kusur, özel olarak hazırlanmış girdi sağlayarak kötü niyetli bir aktör tarafından silahlandırılabilir.

Laulheret, “Bu saldırının sonucu, yönlendirici işlevlerini uygulayan sözde ‘DrayOS’un ele geçirilmesidir.” Dedi. “Temelde Linux işletim sistemine sahip cihazlarda (Vigor 3910 gibi), daha sonra temel işletim sistemine dönmek ve cihaz ve yerel ağ üzerinde güvenilir bir dayanak oluşturmak mümkündür.”

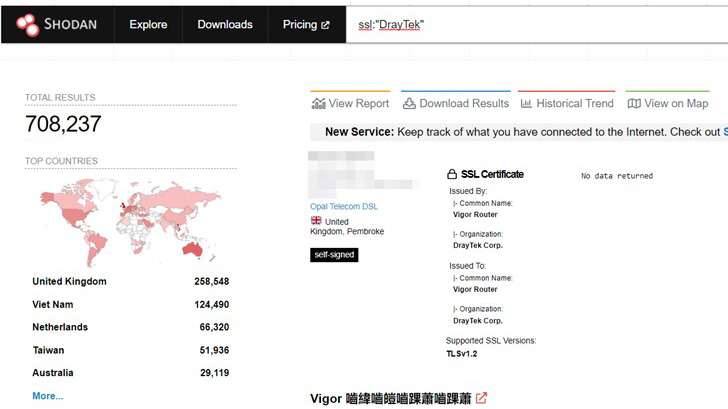

Tayvanlı üreticinin 200.000’den fazla cihazının şu anda internette açıkta kalan savunmasız hizmete sahip olduğu ve herhangi bir kullanıcı etkileşiminin kullanılması gerekmediği söyleniyor.

Vigor 3910 gibi bir ağ cihazının ihlali, bir ağı yalnızca kimlik bilgileri ve fikri mülkiyet hırsızlığı, botnet etkinliği veya fidye yazılımı saldırısı gibi kötü niyetli eylemlere açık bırakmakla kalmaz, aynı zamanda hizmet reddi (DoS) durumuna da neden olur.

Açıklama, ASUS, Cisco, DrayTek ve NETGEAR yönlendiricilerinin Kuzey Amerika ve Avrupa ağlarını hedefleyen ZuoRAT adlı yeni bir kötü amaçlı yazılım tarafından saldırıya uğradığının ortaya çıkmasından bir aydan biraz daha uzun bir süre sonra geldi.

Şu ana kadar güvenlik açığından yararlanıldığına dair herhangi bir işaret bulunmamakla birlikte, olası tehditlere karşı güvenlik sağlamak için ürün yazılımı yamalarının mümkün olan en kısa sürede uygulanması önerilir.

Laulheret, “Vigor 3910 yönlendirici gibi uç cihazlar, dahili ve harici ağlar arasındaki sınırda yaşıyor” dedi. “Bu nedenle, hem siber suçlular hem de tehdit aktörleri için ana hedeftirler. Uç cihazların uzaktan ihlal edilmesi, işletmelerin iç ağının tamamen tehlikeye atılmasına neden olabilir.”