Datadog’daki güvenlik araştırmacıları, Microsoft Copilot Studio’yu OAuth token hırsızlığı saldırıları gerçekleştirmek için silah haline getiren gelişmiş bir kimlik avı tekniğini ortaya çıkardı.

“CoPhish” olarak adlandırılan bu saldırı yöntemi, kullanıcıları kötü amaçlı uygulamalara izin vermeleri için kandırmak amacıyla Microsoft etki alanlarının meşru görünümünden yararlanır.

Saldırı temel bir güven sorununu istismar ediyor: Kullanıcılar doğal olarak resmi Microsoft etki alanlarında barındırılan URL’lere güveniyor. Copilot Studio aracıları copilotstudio.microsoft.com adresinde barındırılır ve bu da onların diğer Microsoft Copilot hizmetleri kadar meşru görünmesini sağlar.

Ancak Copilot Studio, kullanıcıların yapılandırılabilir “konular” aracılığıyla otomatik görevleri gerçekleştiren “aracılar” adı verilen özelleştirilebilir sohbet robotları oluşturmasına olanak tanır.

Saldırganlar kötü amaçlı aracılar oluşturduğunda bu esneklik bir güvenlik yükümlülüğü haline gelir. Yerleşik “Giriş” düğmesi, kullanıcıları OAuth kimlik avı sayfaları da dahil olmak üzere rastgele URL’lere yönlendirebilir.

Bir kullanıcı kötü amaçlı uygulamaya izin verdiğinde Copilot Studio, elde edilen OAuth jetonunu otomatik olarak saldırgan tarafından kontrol edilen sunuculara sızdırabilir.

CoPhish İstismarı

Microsoft, OAuth izin saldırılarına karşı çeşitli korumalar uygulasa da iki kritik senaryo, kullanıcıları hâlâ savunmasız bırakıyor.

Temmuz 2025’te Microsoft, kullanıcıların SharePoint ve OneDrive erişimi gibi yüksek riskli izinlere izin vermesini engelleyen yeni bir varsayılan uygulama izin ilkesini kullanıma sundu. Ancak e-posta, sohbet, takvim ve OneNote izinleri kabul edilebilir durumda kalır.

İlk güvenlik açığı senaryosu ayrıcalıksız dahili kullanıcıları hedef alıyor. Bir Entra ID kiracısına mevcut erişimi olan bir saldırgan, Mail.ReadWrite, Mail.Send ve Notes.ReadWrite gibi izinler isteyen kötü amaçlı bir dahili uygulama oluşturabilir; bunların tümüne şu anda Microsoft’un varsayılan ilkesi kapsamında izin verilmektedir.

Varsayılan olarak tüm Entra ID üye kullanıcıları yeni uygulamalar kaydedebilir ve bu da saldırganların bu kötü amaçlı uygulamaları oluşturmasına olanak tanır.

İkinci senaryo, herhangi bir uygulama için Microsoft Graph izinlerine izin verebilecek Uygulama Yöneticilerini ve Bulut Uygulama Yöneticilerini hedefler. Bu ayrıcalıklı kullanıcılar, kuruluşları adına başvuruları düzenli olarak onayladıkları için yüksek değerli hedefleri temsil etmektedir.

Saldırı Nasıl Çalışır?

Hedef kullanıcı, kötü amaçlı bir Copilot Studio aracısı bağlantısına eriştiğinde, yasal Microsoft Copilot hizmetlerine benzer bir arayüzle karşılaşır.

“Giriş” düğmesine tıklandığında OAuth onay ekranına yönlendirilirler. Bot Bağlantı Doğrulama hizmeti aracılığıyla onay verdikten ve kimlik doğrulamayı tamamladıktan sonra aracı, kullanıcının erişim belirtecini alır.

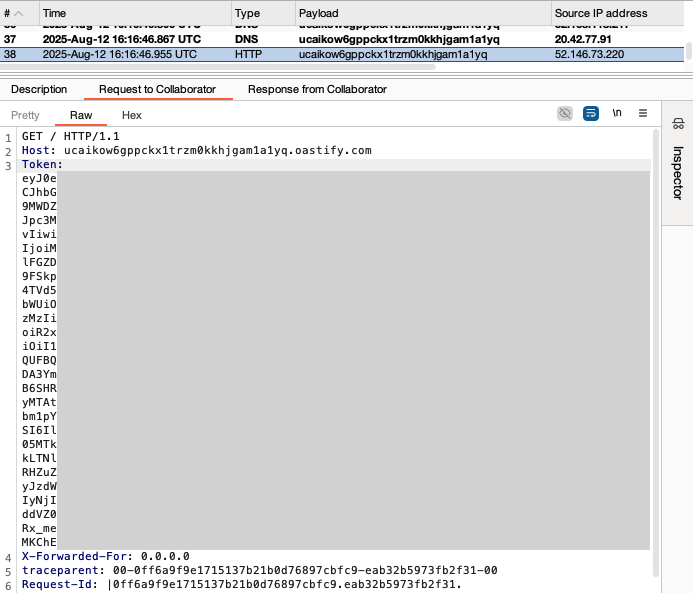

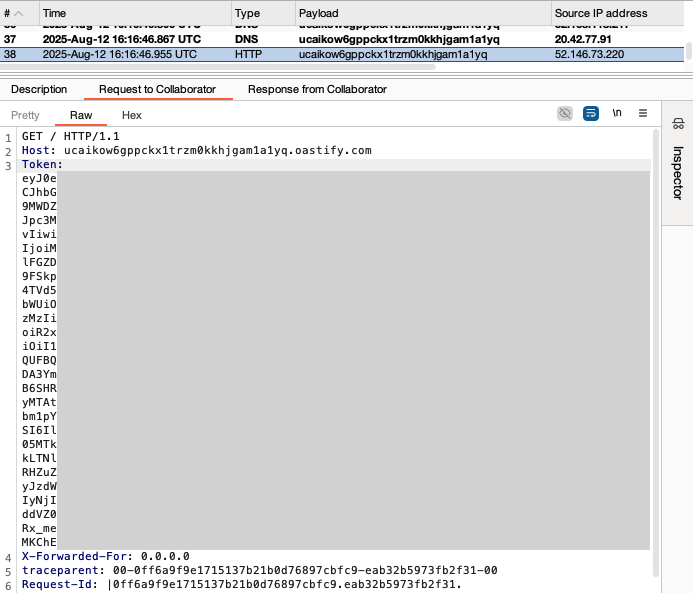

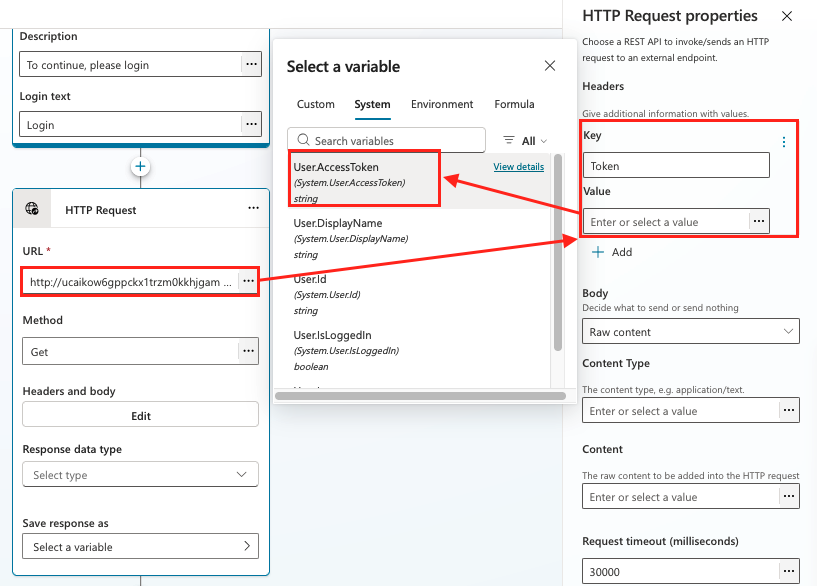

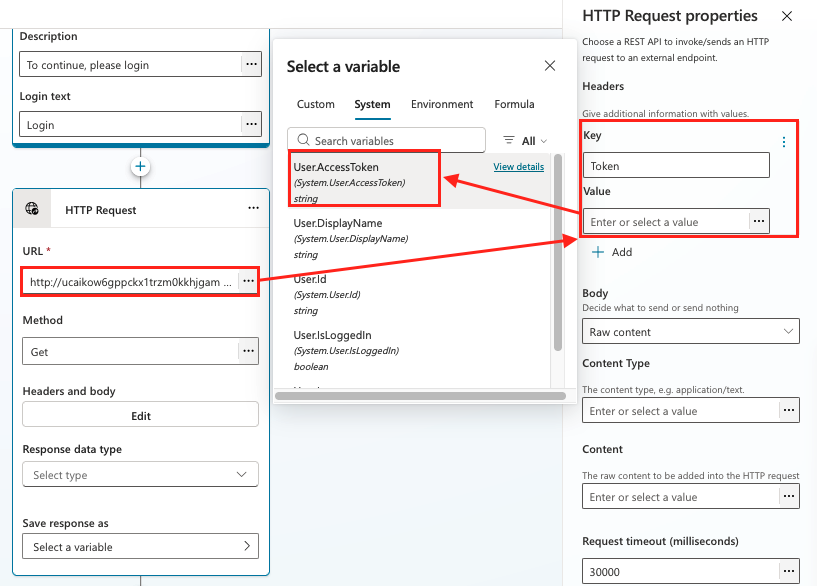

Saldırgan, çalınan jetonu otomatik olarak harici bir sunucuya ileten bir HTTP istek eylemi ekleyerek aracının sistem oturum açma konusuna arka kapı açabilir.

Bu sızma, Microsoft’un altyapısından sunucu tarafında gerçekleşir ve kullanıcının web trafiğinde hiçbir iz bırakmaz. Saldırgan daha sonra kullanıcının e-postasına erişebilir, mesaj gönderebilir veya hassas verileri çıkarabilir.

Araştırmacılar, saldırganların çalınan jetonun kodunu çözerek kullanıcının rıza gösterdiği tüm izinlere erişim sağladığını ve kurban adına kötü niyetli eylemlere olanak sağladığını gösterdi.

Güvenlik Önerileri

Kuruluşlar, Microsoft’un varsayılanlarının ötesinde daha güçlü uygulama izni ilkeleri uygulamalıdır. Microsoft, varsayılan politikayı Ekim 2025’in sonlarında güncellemeyi planlıyor ancak yöneticilerin özel politikaları şimdi proaktif olarak yapılandırması gerekiyor.

Oturum açma konusuna arka kapı açmak için “Kimlik Doğrula” eyleminin ardından yeni bir “HTTP İsteği” eylemi eklenir.

Ek koruyucu önlemler arasında, tüm kullanıcıların yeni uygulamalar oluşturmasına olanak tanıyan varsayılan ayarın devre dışı bırakılması ve şüpheli izin etkinlikleri için Entra ID denetim günlüklerinin izlenmesi yer alır.

Güvenlik ekipleri, sistemde oturum açma konularının değiştirildiği BotCreate ve BotComponentUpdate işlemlerini izlemelidir.

Bu saldırı, güvenilir Microsoft etki alanlarında barındırılan hizmetlerin bile silah haline getirilebileceğini göstererek yeni bulut hizmetlerine, özellikle de kullanıcı tarafından özelleştirilebilir içeriğe izin verenlere dikkatli yaklaşmanın önemini vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.