Siber güvenlik ve tehdit istihbarat şirketi Cyble tarafından yapılan araştırma, kritik altyapı sektörlerinde başka bir makineyi uzaktan kontrol etmek için Uzak Çerçeve Arabelleği (RFB) protokolünü kullanan bir grafik masaüstü paylaşım sistemi olan sanal ağ bilgi işlemi (VNC) hedef alan saldırılarda ani bir artış tespit ediyor.

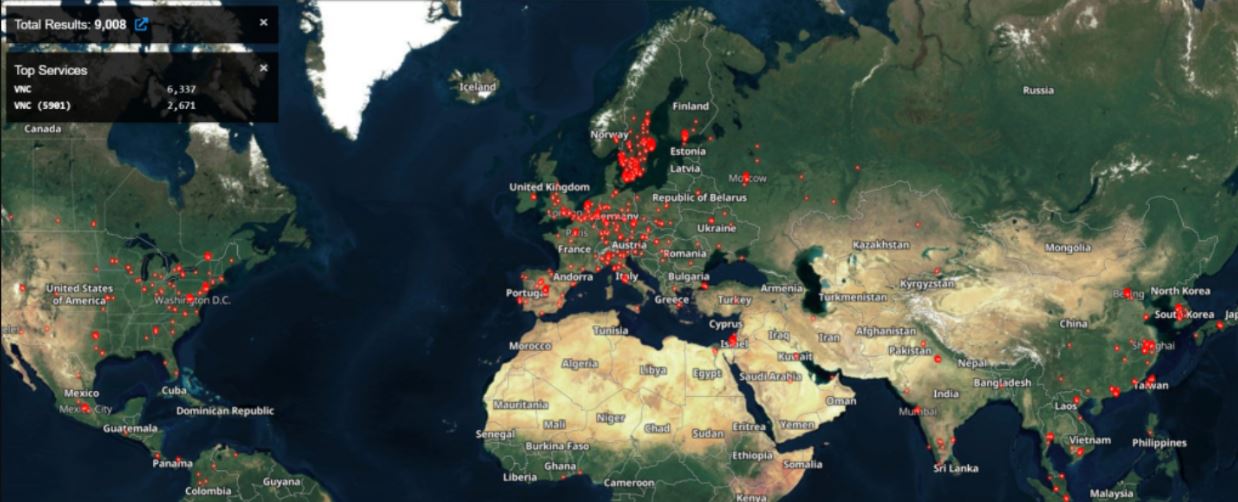

Küresel Sensör İstihbaratı (CGSI) verilerini analiz eden araştırmacılar, 9 Temmuz ile 9 Ağustos arasında 5900 numaralı bağlantı noktasına (VNC için varsayılan bağlantı noktası) saldırılarda ani bir artış gözlemlediler. Şirkete göre saldırıların çoğu Hollanda, Rusya ve Ukrayna’dan kaynaklandı. ve kritik altyapıda açığa çıkan VNC risklerini vurgulayın.

Maruz kalan VNC’ler Endüstriyel Kontrol Sistemlerini Riske Atıyor

Bir blog gönderisine göre, VNC’leri İnternet üzerinden ifşa eden kuruluşlar, kimlik doğrulamayı etkinleştirmeyerek saldırganların erişimini genişletiyor ve siber olay olasılığını artırıyor. Kimlik doğrulama devre dışı bırakılmış olarak 8.000’den fazla açıkta kalan VNC örneği tespit edildi. Ayrıca, VNC aracılığıyla bağlanan açıkta kalan varlıkların siber suç forumlarında ve pazarda sıklıkla satıldığını, satın alındığını ve dağıtıldığını keşfettiler.

“Örtülü VNC’lerin sayısı önceki yıllara göre düşük olsa da, analiz sırasında bulunanların su arıtma tesisleri, üretim tesisleri, araştırma tesisleri gibi kritik altyapıya giren çeşitli kuruluşlara ait olduğu belirtilmelidir.” firma. Araştırmacılar, VNC aracılığıyla bağlanan ve internette açığa çıkan birkaç insan-makine arayüzü (HMI) sistemini, denetleyici kontrol ve veri toplama (SCADA) sistemlerini ve iş istasyonlarını küçültmeyi başardılar.

Bir gösterge panosuna erişen bir saldırgan, operatörün varsayılan ayarlarını değiştirebilir ve ekipman üzerindeki stresi artırabilecek, siteye ve potansiyel olarak yakındaki operatörlere fiziksel zarar verebilecek sıcaklık, akış, basınç vb. için değerleri değiştirebilir. Açıkta kalan SCADA sistemleri, tüm ICS ortamını tehlikeye atmak için kullanılabilecek gizli ve hassas bilgileri daha fazla elde edebilen bir saldırgan tarafından da çalıştırılabilir. Sistemleri bu şekilde açığa çıkarmak, saldırganların ortamdaki belirli bir bileşeni hedef almasına ve hedeflenen kurulumda yer alan çeşitli süreçleri manipüle ederek bir olaylar zinciri başlatmasına olanak tanır.

Savunmasız VNC, saldırganlar için kolay bir hedeftir

VNC, hedeflenen bir makineye erişime izin verir ve parola kullanırken bile bu makineleri korumak için ne yazık ki yetersiz araçlara sahiptir. Oluşabilecek hasar, VNC’nin çalıştığı kuruluşa ve kullanıcı izinlerine bağlıdır. Bir örnekte, bir Sağlık Bakanlığı sistemi ifşa edildi, bu da özel sağlık bilgilerinin ifşa olduğu anlamına geliyor.

VNC gibi uzak masaüstü hizmetleri, iyi bilinen varsayılan bağlantı noktalarında çalıştıkları için bilgisayar korsanlarının tanımlaması en kolay hedeflerinden biridir ve bu hizmetleri aramak ve parolaları kaba kuvvetle zorlamak için birçok araç vardır. Kimlik doğrulaması yapılandırılmamış olarak halka açık uzaktan erişim hizmetlerini çalıştıran herhangi bir kuruluş, temelde düşmanlara bir ‘hoş geldiniz’ işareti koyuyor. Bu tür açık hizmetleri bulmak önemsizdir, bu nedenle senaryocu çocuklardan en karmaşıklara kadar herhangi bir aktör, çevreye ilk erişim elde etmek için bu yanlış yapılandırmalardan yararlanabilir. Kritik altyapı ortamlarını korumanın zorluklarından biri, birçok savunucunun geleneksel BT ağlarını ICS ağlarından ayıran bir hava boşluğu olduğunu varsaymasıdır. Bölümlere ayrılmış ağlar her zaman mevcut değildir ve savunmadan sorumlu kişilerin halka açık hizmetlerde gerçek zamanlı görünürlüğe sahip olması gerekir. Bu hizmetlerin, temel tabanlı kimlik doğrulama da dahil olmak üzere güçlü kimlik doğrulamanın etkinleştirildiği sınırlı ağ erişimine sahip olması gerekir.” sertifikalarda.

İşletmeler, VNC kullanarak İnternet’e maruz kalmalarını sınırlamalı ve VPN’ler aracılığıyla veya doğrudan RDP, VNC veya SSH gibi protokolleri kullanarak bir ağa herhangi bir uzaktan bağlantı için çok faktörlü kimlik doğrulama (MFA) kullanmalıdır.

Siber Güvenlik Araştırmacısı. Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

18 yılı aşkın deneyime sahip bir siber güvenlik araştırmacısıdır. İstihbarat Teşkilatında Kıdemli İstihbarat Subayı olarak görev yaptı. Ayrıca Citrix ve Google’ın siber güvenlik çözümlerinin dağıtımına yönelik projelerinde çalıştı. Birçok siber suçun önlenmesinde hükümete ve birçok federal kuruma yardım etti. Son 5 yıldan beri boş zamanlarında bizim için yazıyor.