Corona Mirai tabanlı kötü amaçlı yazılım botneti, yıllardır üretimi durdurulan ve yama almayacak olan AVTECH IP kameralarında 5 yıldır var olan uzaktan kod yürütme (RCE) sıfır günlük açığı aracılığıyla yayılıyor.

Akamai’den Aline Eliovich tarafından keşfedilen kusur, CVE-2024-7029 olarak izleniyor ve kameraların “parlaklık” işlevindeki yüksek öneme sahip (CVSS v4 puanı: 8,7) bir sorun olup, kimliği doğrulanmamış saldırganların özel olarak hazırlanmış istekler kullanarak ağ üzerinden komut enjekte etmesine olanak tanıyor.

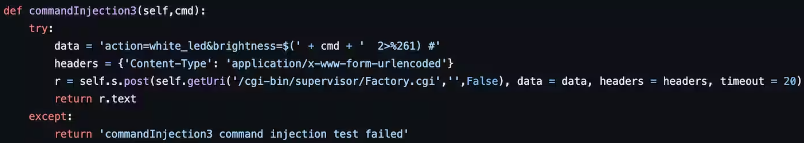

Özellikle, kolayca istismar edilebilen bu kusur, AVTECH kameraların donanım yazılımının “action=” parametresindeki “parlaklık” argümanında yatıyor. Bu argüman, kameranın parlaklığının uzaktan ayarlanmasına olanak sağlamak için tasarlanmış.

Bu kusur, Fullmg-1023-1007-1011-1009’a kadar olan yazılım sürümlerini çalıştıran tüm AVTECH AVM1203 IP kameraları etkiliyor.

Etkilenen modellerin Tayvanlı satıcı tarafından artık desteklenmemesi ve 2019 yılında kullanım ömürlerinin sonuna (EoL) ulaşmaları nedeniyle, CVE-2024-7029’u ele alan bir yama mevcut değildir ve herhangi bir düzeltmenin yayınlanması beklenmemektedir.

ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı, ay başında CVE-2024-7029 ve kamuya açık istismarların varlığı konusunda uyarıda bulunmak üzere bir duyuru yayınladı ve kameraların ticari tesislerde, finansal hizmetlerde, sağlık ve halk sağlığı ile ulaşım sistemlerinde hâlâ kullanıldığı konusunda uyardı.

Söz konusu kusur için kavram kanıtı (PoC) istismarları en az 2019’dan beri mevcuttu, ancak bir CVE ancak bu ay atandı ve daha önce aktif bir istismar gözlemlenmemişti.

Kaynak: Akamai

Sömürü devam ediyor

Corona, en az 2020’den beri var olan, IoT cihazlarındaki çeşitli güvenlik açıklarını kullanarak yayılmaya çalışan Mirai tabanlı bir varyanttır.

Akamai’nin SIRT ekibi, Corona’nın 18 Mart 2024’ten itibaren vahşi doğada saldırılarda CVE-2024-7029’u kullanmaya başladığını ve beş yıl önce EoL’ye ulaşmalarına rağmen hala hizmette olan AVM1203 kameraları hedef aldığını bildirdi.

Gözlemlediğimiz ilk aktif kampanya 18 Mart 2024’te başladı, ancak analiz bu varyant için aktivitenin Aralık 2023 kadar erken olduğunu gösterdi. CVE-2024-7029 için kavram kanıtı (PoC) en azından Şubat 2019’dan beri kamuya açıktı, ancak Ağustos 2024’e kadar hiçbir zaman uygun bir CVE ataması olmadı.

Akamai’nin bal tuzaklarında yakalanan Corona saldırıları, CVE-2024-7029’u kullanarak bir JavaScript dosyasını indirip çalıştırıyor ve bu da birincil botnet yükünü cihaza yüklüyor.

Cihaza yerleşen kötü amaçlı yazılım, komuta ve kontrol (C2) sunucularına bağlanıyor ve dağıtılmış hizmet reddi (DDoS) saldırılarını yürütme talimatlarını bekliyor.

Akamai’nin analizine göre Corona’nın hedef aldığı diğer kusurlar ise şunlar:

- CVE-2017-17215: Huawei yönlendiricilerinde, UPnP servisindeki uygunsuz doğrulamayı suistimal ederek uzaktaki saldırganların etkilenen cihazlarda keyfi komutlar yürütmesine olanak tanıyan bir güvenlik açığı.

- CVE-2014-8361: Genellikle tüketici yönlendiricilerinde bulunan Realtek SDK’daki uzaktan kod yürütme (RCE) güvenlik açığı. Bu kusur, bu yönlendiricilerde çalışan HTTP hizmeti aracılığıyla istismar edilebilir.

- Hadoop YARN RCE: Hadoop kümelerinde uzaktan kod yürütülmesine izin vermek için istismar edilebilen Hadoop YARN (Yet Another Resource Negotiator) kaynak yönetim sistemindeki güvenlik açıkları.

AVTECH AVM1203 IP kamera kullanıcılarının kameralarını derhal devre dışı bırakmaları ve daha yeni ve aktif olarak desteklenen modellerle değiştirmeleri önerilir.

IP kameralar genellikle internete maruz kaldıklarından ve tehdit aktörleri için çekici hedefler haline geldiklerinden, bilinen hataların düzeltildiğinden emin olmak için her zaman en son aygıt yazılımı sürümünü çalıştırmalıdırlar. Bir cihaz kullanımdan kaldırılırsa, güvenlik güncellemelerini almaya devam etmek için daha yeni modellerle değiştirilmelidir.

Ayrıca varsayılan kimlik bilgileri güçlü ve benzersiz parolalarla değiştirilmeli ve kritik veya üretim ağlarından ayrılmalıdır.