Acronis Tehdit Araştırma Birimi (TRU), Leet Stealer, Modifiye Varyant RMC Stealer ve Sniffer Stealer gibi Infostealers’ı kullanan, oyun hype’a odaklanan sosyal mühendislik taktiklerini kullanan sniffer stealer’ı kullanan sofistike bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Bu tehditler, hileli web siteleri ve sahte YouTube kanalları aracılığıyla tanıtılan ve öncelikle anlaşmazlık yoluyla dağıtılan Baruda Quest, Warstorm Fire ve Dire Talon gibi bağımsız oyun montajcıları gibi maskeleniyor.

Saldırganlar, Club COOEE, Crossfire: Sierra Squad ve Project Feline gibi meşru başlıklardan çalınan markalamayı kullanıcıları, kullanıcıları tarayıcı kimlik bilgilerini, uyumsuzluk tokenlerini ve diğer hassas verileri hasat eden yürütülebilir dosyaları indirmeye indiriyor.

Bağımsız Oyun Takliti

Kampanyanın etkisi derindir ve saldırganların kurbanları daha fazla kötü amaçlı yazılım yayılımı, gasp veya finansal dolandırıcılık için taklit etmelerini sağlar, bu da genellikle hesap devralmaları, parasal kayıplar ve duygusal sıkıntı ile sonuçlanır.

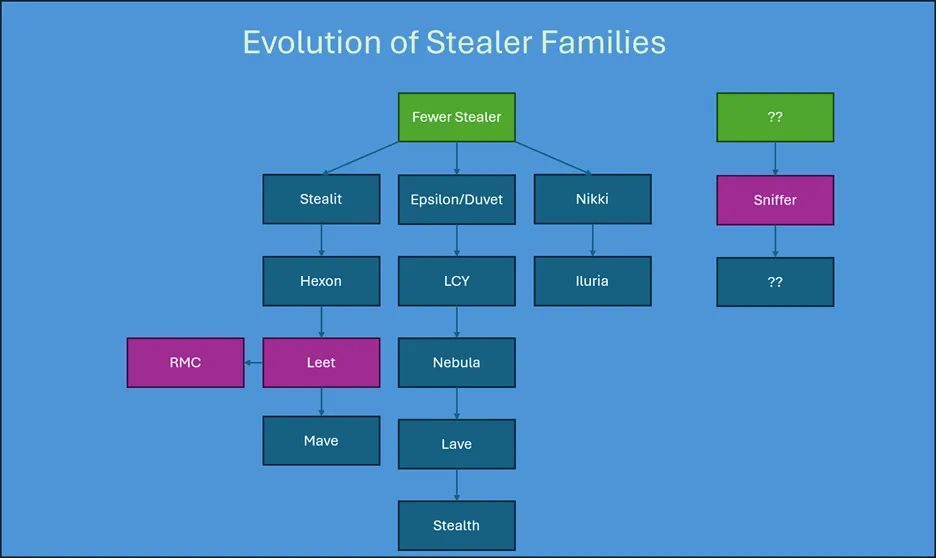

Bu stealer’ların birçoğu, JavaScript, HTML, CSS, Node.js ve Chromium kullanarak platformlar arası masaüstü uygulamalarını kolaylaştıran temel elektron çerçeve tabanlı bir araç olan daha az Stealer’a kadar soylarını izler.

2024’ün sonlarında, aylık 30 $ ‘dan başlayan abonelik katmanlarına sahip bir hizmet olarak kötü amaçlı yazılım (MAAS) olarak tanıtılan Leet Stealer, kimlik bilgisi eksfiltrasyonu ve jeton kapma gibi özelliklere sahiptir.

Kaynak kodu Nisan 2025’te Hexon Stealer ile birlikte satıldı ve RMC Stealer ve potansiyel olarak Mave Stealer gibi türevlere yol açarken, Sniffer Stealer, Clear Forks olmadan bağımsız olarak geliştirildi.

Kampanya operatörleri, YouTube videoları ve çok dilli web siteleri (genellikle Portekizce temerrüde düşen, olası Brezilya kökenlerini gösteren), Discord CDN veya Dropbox’ta barındırılan kötü amaçlı yazılım yüklü dosyalara yönlendirerek özel promosyon varlıklarını hazırlayarak güvenilirliği artırır.

Derinlemesine teknik analiz

Örneğin, Baruda Quest’in sitesi Windows, Android ve macOS indirmeleri sundu, ancak yalnızca Windows Yürütülebilir RMC Stealer’ı dağıttı, diğerleri ise benign oyunlarla bağlantılı.

Warstorm Fire ve Dire Talon varyantları, gerçek oyun içeriği olmadan, sniffer stealer içeren şifre korumalı RAR arşivlerini kullandı, bunun yerine kurulum başarısızlıklarını donanım uyumsuzlukları olarak reddetmek için sahte hata mesajlarına dayanıyordu.

Virustotal telemetri, Brezilya ve ABD’den gelen ağır başvuruları göstermektedir ve Discord’un oyun toplulukları arasında küresel yayılmadaki rolünü vurgulamaktadır.

Teknik olarak, genellikle Nullsoft Scriptable Kurulum Sistemi (NSIS) aracılığıyla paketlenmiş olan bu elektron paketlenmiş numuneler, 7-ZIP ve Node.js’in ASAR yardımcı programı gibi araçlar kullanılarak çıkarılabilen App.asar Arşivlerine kötü amaçlı JavaScript’i yerleştirin.

Rapora göre, bir Baruda Quest örneğinde dikkate değer bir operasyonel gaf, RMC Stealer’ın Sandbox kaçırma taktiklerini açığa çıkardı: WMIC sorguları yoluyla kara liste IPS, ana bilgisayar adları, kullanıcı adları, GPU’lar ve süreçler, sanal ortamları tespit etmek için 2GB’nin altındaki RAM kontrolleri.

Kaçma başarısızlığı üzerine aldatıcı VBScript hata açılır pencereleri görüntüler. Başarılı yürütme, tarayıcıları (krom, kenar vb.) Çerezler, şifreler ve form verileri çıkarmak için hata ayıklama modunda çalıştırarak, GoFile.io veya alternatifler gibi hizmetler aracılığıyla sıkıştırma ve eksfiltrasyon hedefler.

Ayrıca, Steam, Growtopia, Minecraft, Epic Games, WhatsApp, Telegram ve BetterDiscord’dan alınan verilerin yanı sıra ek yükler indirme özelliklerine sahip, hesap kaçırma için anlaşmazlık belirteçlerini de hasat eder.

Çok dilli kod yorumları (Portekizce, Türk ve İngilizce) işbirlikçi değişiklikler önermektedir. Acronis Siber Protect Bulut, bu tehditleri tespit eder ve engeller, modern stealerlerde teknik sofistike ve psikolojik manipülasyonun karışımını vurgular.

Bu kampanya, kötü yazılımların saf kod istismarlarından entegre sosyal mühendisliğe evrimini örneklendirir, Discord ve YouTube gibi platformlardan oyuncuları hedeflemek ve ölçekte kimlik bilgilerini hasat etmek için kullanır.

Uzlaşma Göstergeleri (IOC)

| Dosya adı | Stealer ailesi | SHA256 |

|---|---|---|

| Babacan32 Kurulumu 1.0.0.exe | Sıyrık | 5C7C70AB973483879500A91F08F1AF9E3CB479CAF20BD344428A8A455EA7 |

| Barudaquest.exe | RMC | 813E5923E6D4DF56055F5B5200DB2E074E89F64DEA3099E61FBDE78C0FC23597 |

| Damnedbetter.exe | Sniffer | 150F7B4615A2E0E7D21A32E12E796FC009C1FE25F2efff89ACF84924Fef39E4 |

| Damnedbetter.exe | Sniffer | 321C7C99ECC5670207394F2F3CF4712B15F1F87C1B0EC05ED2367D92F1DC |

| Denemeamacimiz Setup 1.0.0.exe | Sıyrık | 82421012c689dfe36965d5c89bbeb4af3efb65556eb8df4bf5b863e261e28e8b |

| Depthcan.exe | Sıyrık | 798EE15A3E93E0D261501DF979DC3B61A9E5992188EDAAD5BEABA0B3B8DF |

| Diretalogasetup.exe | Sniffer | 35AD1623694496EC91BC853B391C8BEBDFA1AEAE2C4DCF74516E2CD13AB4F4 |

| Heel.exe söyle | Sniffer | 58D8A8502E7E525795CD402C7D240B50EFCDE449EAB9E382F132F690A1989C |

| Edengameinstall.exe | Sniffer | 8294f79f9ecf81a65cdc049db51a09cd352536d7993abd0cfa241bbceefafa6e3 |

| Emeraltfates.exe | Sniffer | B127202d13bd170c15c373391d790bc5464e3d7965e9cf59172c7cf38881738 |

| Jorosa Kurulumu 1.0.0.exe | Sıyrık | A07462AF74CDCCC1BA698AA5175923437D400C87E0B86601414630F7E08F97 |

| Butful.exe | Sniffer | 1ca60801bed5f8a607Afb7054536bdd7d56670c04d3836cdf0cd4e07d8f2edff |

| Salonca Kurulumu 1.0.0.exe | Sıyrık | 9411b71653f83190a139296d58737f3935bdd58c13142381e59a8d106184e15e |

| slenderthreads.exe | Sniffer | D33dbba2f4e25148e2d9a59b1157d71d29ab5a30beeb5f0992b0d3f2859a90c2 |

| Çokkcan.exe | Sıyrık | A3636B09302A77A7A6C75C5E679BA9ED0DBE112892F5FE94975AB3EF6BE7ade8 |

| Terrnua Kurulumu 1.0.0.exe | Sıyrık | 767f57d30deb6624b29bafae51111fdb869ba26d1df902e3f839bdbb64725f9 |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now