Birden fazla bilgi çalan kötü amaçlı yazılım ailesi, süresi dolmuş kimlik doğrulama çerezlerini geri yüklemek ve bir hesabın şifresi sıfırlanmış olsa bile kullanıcıların hesaplarına giriş yapmak için “MultiLogin” adlı belgelenmemiş bir Google OAuth uç noktasını kötüye kullanıyor.

Oturum çerezleri, kimlik doğrulama bilgilerini içeren, kişinin web sitelerinde ve hizmetlerde kimlik bilgilerini girmeden otomatik olarak oturum açmasına olanak tanıyan özel bir tarayıcı çerezi türüdür.

Bu tür çerezlerin sınırlı bir kullanım ömrüne sahip olması gerekir; bu nedenle, çalınmaları durumunda tehdit aktörleri tarafından hesaplara giriş yapmak için süresiz olarak kullanılamazlar.

Kasım 2023’ün sonlarında BleepingComputer, Lumma ve Rhadamanthys adlı iki bilgi hırsızının, saldırılarda çalınan süresi dolmuş Google kimlik doğrulama çerezlerini geri yükleyebileceklerini iddia ettiğini bildirdi.

Bu çerezler, meşru hesap sahipleri çıkış yaptıktan, şifrelerini sıfırladıktan veya oturumlarının süresi dolduktan sonra bile siber suçluların Google hesaplarına yetkisiz erişim elde etmesine olanak tanır.

BleepingComputer, bu iddialarla ve sorunu nasıl hafifletmeyi planladıklarıyla ilgili sorular sormak için bir ay boyunca Google ile birçok kez iletişime geçti, ancak hiçbir yanıt alamadık.

Google OAuth uç noktasından yararlanma

CloudSEK araştırmacıları tarafından bugün yayınlanan bir rapor, bu sıfır gün istismarının nasıl çalıştığına daha fazla ışık tutuyor ve istismarın ölçeğine ilişkin korkunç bir tablo çiziyor.

Bu istismar ilk olarak 20 Ekim 2023’te PRISMA adlı bir tehdit aktörü tarafından ortaya çıkarıldı ve bu aktör, süresi dolmuş Google kimlik doğrulama çerezlerini geri yüklemenin bir yolunu keşfettiklerini Telegram’da paylaştı.

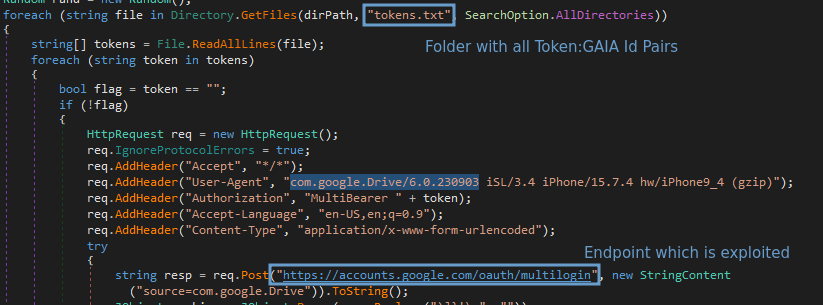

İstismarın tersine mühendislik işleminden sonra CloudSEK, hesap kimlikleri ve kimlik doğrulama jetonlarından oluşan bir vektörü kabul ederek farklı Google hizmetlerindeki hesapları senkronize etmeyi amaçlayan “MultiLogin” adlı belgelenmemiş bir Google OAuth uç noktası kullandığını keşfetti.

Google Chrome kaynak kodundaki API uç noktasının açıklaması “Bu istek, çeşitli Google web siteleri (örn. youtube) için Google kimlik doğrulama çerezlerindeki tarayıcıda Chrome hesaplarını ayarlamak için kullanılır” diye açıklıyor.

Kaynak kodundaki bir değişken, “Bu istek, Gaia Auth API’nin bir parçasıdır ve çerezlerdeki hesaplar tarayıcıdaki hesaplarla tutarlı olmadığında tetiklenir” diye açıklıyor.

CloudSEK, bu uç noktayı kötüye kullanan, bilgi çalan kötü amaçlı yazılımların, bir Google hesabına giriş yapmış Chrome profillerinin jetonlarını ve hesap kimliklerini çıkardığını söylüyor. Çalınan bu bilgiler iki önemli veri parçasını içerir: hizmet (GAIA Kimliği) ve şifrelenmiş_token.

Şifrelenmiş belirteçlerin şifresi, Chrome’un ‘Yerel Durum’ dosyasında depolanan bir şifreleme kullanılarak çözülür. Aynı şifreleme anahtarı, tarayıcıda kayıtlı şifrelerin şifresini çözmek için de kullanılır.

Tehdit aktörleri, çalınan token:GAIA çiftini MultiLogin uç noktasıyla eşleştirerek süresi dolmuş Google Hizmeti çerezlerini yeniden oluşturabilir ve güvenliği ihlal edilmiş hesaplara kalıcı erişim sağlayabilir.

Kaynak: CloudSEK

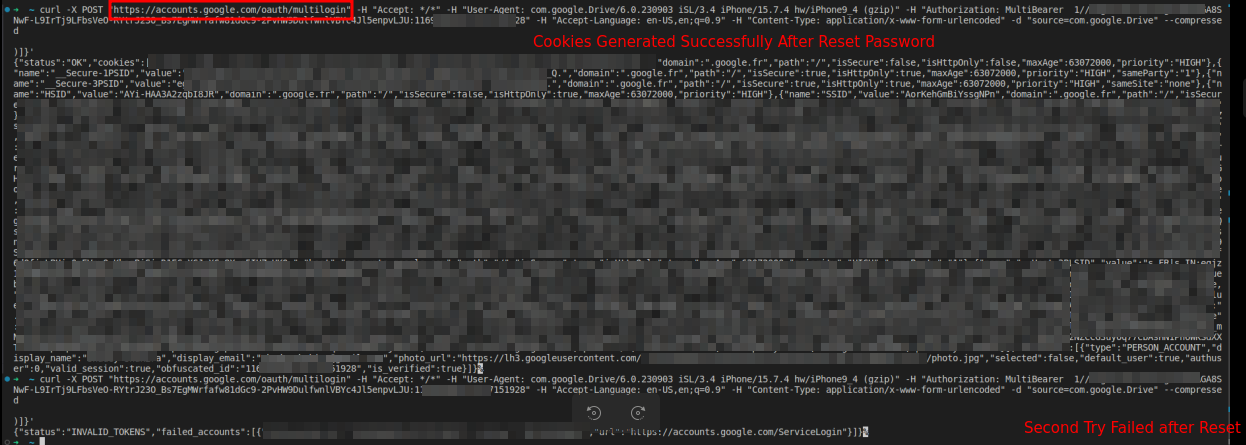

CloudSek araştırmacısı Pavan Karthick ile yapılan bir tartışmada BleepingComputer’a, bu istismarın tersine mühendisliğini yaptıkları ve aşağıda gösterildiği gibi süresi dolmuş Google kimlik doğrulama çerezlerini yeniden oluşturmak için kullanabilecekleri söylendi.

Kaynak: CloudSEK

Ancak Karthick, kimlik doğrulama çerezinin yalnızca bir kullanıcının Google şifresini sıfırlaması durumunda yeniden oluşturulabileceğini açıkladı. Aksi takdirde, hesaba kalıcı erişim sağlayarak birden çok kez yeniden oluşturulabilir.

Kötü amaçlı yazılım geliştiricileri istismar eklemek için acele ediyor

Lumma hırsızı bu istismarı ilk olarak 14 Kasım’da benimsedi ve geliştiricileri, mekanizmayı rakiplerden gizlemek ve özelliğin kopyalanmasını önlemek için token:GAIA çiftini özel anahtarlarla şifrelemek gibi kara kutu teknikleri uyguladı.

Yine de başkaları bu özelliği kopyalayabildi veya PRISMA’nın istismarını kendi hırsızlarına dahil edebildi; bunu 17 Kasım’da ilk takip eden Rhadamanthys oldu.

O tarihten bu yana, 1 Aralık’ta Stealc, 11 Aralık’ta Medusa, 12 Aralık’ta RisePro ve 26 Aralık’ta Whitesnake dahil olmak üzere çok sayıda başka bilgi hırsızı bu istismarı benimsedi.

Dolayısıyla, en az altı bilgi hırsızı şu anda bu API uç noktasını kullanarak Google çerezlerini yeniden oluşturabildiğini iddia ediyor.

Tehdit istihbaratı firması Hudson Rock, bir siber suçlunun çerez restorasyon istismarının nasıl çalıştığını gösterdiği aşağıdaki videoyu da YouTube’da yayınladı.

Lumma’nın daha sonraki bir sürümü, Google’ın hafifletici önlemlerine karşı koymak için istismarı güncelledi ve teknoloji devinin aktif olarak istismar edilen sıfır gün kusurunu bildiğini öne sürdü.

Özellikle Lumma, Google’ın kötüye kullanım tespit önlemlerinden kaçınmak için SOCKS proxy’lerini kullanmaya yöneldi ve kötü amaçlı yazılım ile MultiLogin uç noktası arasında şifreli iletişim uyguladı.

Ancak Google, MultiLogin uç noktasının kötüye kullanıldığını doğrulamadığından, bu istismarın durumu ve azaltma çabaları şu anda belirsizliğini koruyor.