Kasım 2025’in sonlarında, Visual Studio Code uzantı ekosisteminden yararlanan karmaşık bir tedarik zinciri saldırısı gün ışığına çıktı ve tehdit aktörlerinin yüksek değerli sistemlere kalıcı erişim elde etmek için geliştirici araçlarını nasıl giderek daha fazla hedeflediğini gösterdi.

21 Kasım’da, popüler Prettier kod biçimlendiricisi gibi görünen kötü amaçlı bir uzantı, dört saat içinde kaldırılmadan önce resmi VSCode Marketplace’te kısa süreliğine göründü.

Kısa ömrüne rağmen, güvenlik araştırmacıları operasyonun izini çok aşamalı bir kötü amaçlı yazılım zinciri içeren GitHub deposuna kadar takip edene kadar uzantı en az üç sistemi tehlikeye attı.

Saldırı, geliştiricinin güveninin kasıtlı olarak istismar edilmesini temsil ediyor. “publishingsofficial” hesabı altında yayınlanan sahte “prettier-vscode-plus” uzantısı, dünya çapında milyonlarca geliştiricinin güvendiği meşru Prettier aracından ayırt edilemez görünecek şekilde tasarlandı.

Kurulduktan sonra, Anivia yükleyicisini teslim ederek dikkatlice düzenlenmiş bir enfeksiyon dizisini başlattı ve daha sonra OctoRAT’ı, tam sistem güvenliği için 70’in üzerinde komut modülü içeren tam özellikli bir uzaktan erişim araç setini devreye aldı.

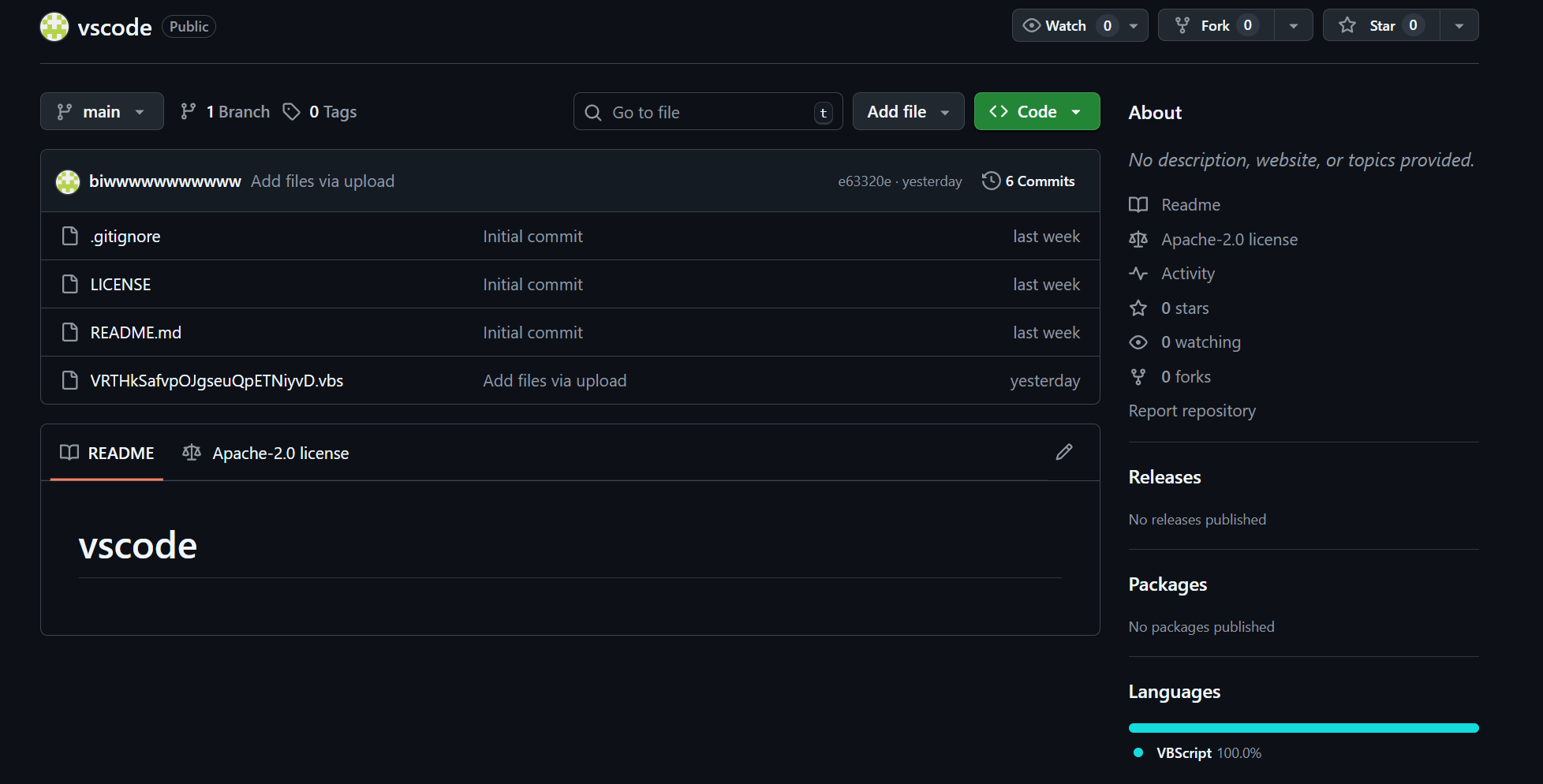

Operasyondan sorumlu tehdit aktörü, gizlenmiş VBScript yüklerini ve dağıtım materyallerini barındırmak için kasıtlı olarak “vscode” olarak adlandırılan bir GitHub deposunu kullandı.

Bu adlandırma seçimi stratejikti; “vscode” adı verilen bir depo, yasal geliştirici iş akışlarına sorunsuz bir şekilde uyum sağlar ve ağ günlüklerinde veya otomatik güvenlik uyarılarında şüphe uyandırması pek olası değildir.

Veri deposunun taahhüt geçmişinin analizi, 20-27 Kasım arasındaki aktif operasyonları ortaya koyuyor; bu operasyonlar sırasında tehdit aktörü, imza tabanlı tespitten kaçınmak için yük döndürme tekniklerini kullandı.

Dosyalar hızlı bir şekilde art arda yüklendi ve silindi; bu, operasyonel güvenlik farkındalığının ve devam eden kampanya iyileştirmelerinin açık bir göstergesidir.

Çok Aşamalı Enfeksiyon Zinciri

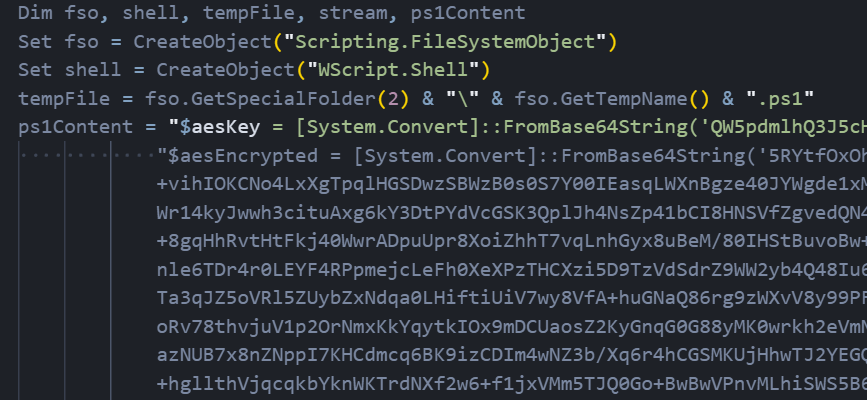

Enfeksiyon zinciri üç farklı aşamada ortaya çıkar. İlk vektör, Base64 kodlu, AES şifreli kötü amaçlı yazılım içeren bir PowerShell yükünü çıkaran ve yürüten bir VBScript damlalığını kullanıyor.

Komut dosyası geçici bir dosya oluşturur, şifresi çözülmüş veriyi güvenlik atlama işaretleriyle yürütür ve adli kanıtları saniyeler içinde kaldırmak için kendi kendini silme işlemini gerçekleştirir.

Damlalık, dosya işlemleri ve komut yürütme için iki Windows COM nesnesini başlatır ve kurbanı uyarmadan yürütmenin sessizce ilerlemesine olanak tanır.

İkinci aşama olan Anivia yükleyicisi, sabit kodlanmış 228.384 baytlık şifrelenmiş veri yükünü içeren bir C# yürütülebilir dosyasıdır.

Yükleyici, AES-256 anahtarını “AniviaCryptKey2024!32ByteKey!!XX” kullanarak, son veriyi yasal vbc.exe (Visual Basic Compiler) ikili dosyasına enjekte etmek için işlem boşluğunu kullanmadan önce, bellekteki gömülü ikili dosyanın şifresini tamamen çözer.

Bu teknik, kötü amaçlı yazılımın Microsoft imzalı güvenilir bir süreç içinde gizlenmesine, itibar temelli saldırılardan kaçmasına ve güvenlik kontrollerine izin vermesine olanak tanır.

Üçüncü aşama olan OctoRAT, enjeksiyonun hemen ardından başlatılır. Kötü amaçlı yazılım, “WindowsUpdate” adı altında Windows Görev Zamanlayıcı aracılığıyla kalıcılık sağlıyor ve süreçlerin sonlandırılması durumunda hızlı kurtarmayı garantileyen agresif bir stratejiyi her dakika uygulayacak şekilde planlanıyor.

OctoRAT, komuta ve kontrol iletişimi kurmadan önce Chrome, Firefox ve Edge’den tarayıcı kimlik bilgilerini hemen toplayarak şifreleri, otomatik doldurma verilerini, çerezleri ve göz atma geçmişini saldırganın sunucusuna sızdırır.

Operasyonel Kapsam ve Keşif

İnternet çapında yapılan taramada en az yedi aktif OctoRAT kontrol paneli tespit edildi; bu panellerin tümü, güvenliği ihlal edilmiş sistemlerin yönetimini kolaylaştıran ayırt edici “OctoRAT Merkezi – Giriş” arayüzünü barındırıyor.

![OctoRAT Center giriş paneli 51.178.245'te keşfedildi[.]127:8000.](https://public-hunt-static-blog-assets.s3.us-east-1.amazonaws.com/12-2025/Malicious+VSCode+Extension+Launches+Multi-Stage+Attack+Chain+with+Anivia+Loader+and+OctoRAT+-+figure+11.png)

Altyapı analizi, tehdit aktörlerinin düzinelerce sunucuda aynı TLS sertifikalarını yeniden kullandığı Railnet LLC’nin birden fazla ülkede barındırıldığı bağlantıları ortaya çıkardı.

Sertifika pivotlama yoluyla keşfedilen bu altyapı kümelenmesi, ya iyi organize edilmiş bir suç operasyonunu ya da birden fazla tehdit aktörüne satılan bir hizmet olarak kötü amaçlı yazılım teklifini akla getiriyor.

Bunun sonuçları oldukça önemlidir: OctoRAT’ın uzak masaüstü kontrolünü, kripto para birimi cüzdan hırsızlığını, Wi-Fi kimlik bilgilerinin çıkarılmasını, Windows Güvenlik Duvarı’nın devre dışı bırakılmasını ve kullanıcı hesabı kontrolünün atlanmasını kapsayan kapsamlı komut seti, finansal açıdan motive olmuş, teknik gelişmişliğe sahip saldırganlar için tasarlanmış bir araç takımına işaret etmektedir.

Ekran döndürme, giriş engelleme ve görev çubuğunu gizleme gibi “taciz fonksiyonlarının” varlığı, korkutma yetenekleri arayan daha az vasıflı operatörlere ikincil pazar satışı yapılmasını akla getiriyor.

Çeşitli göstergelerle saldırı yapın: günlük iş akışlarının dışındaki şüpheli VSCode uzantı kurulumları, Base64 ve AES modellerine sahip VBS’den PowerShell’e yürütme zincirleri, ağ bağlantılarıyla olağandışı vbc.exe işlem etkinliği ve 8000 ve 7777 bağlantı noktalarında tanımlanan OctoRAT altyapısına giden trafik.

Geliştiriciler katı uzantı yönetimi politikaları uygulamalı ve uzantı yayıncılarını resmi kanallar aracılığıyla doğrulamalıdır.

Bu kampanya, geliştirici ekosistemlerini hedef alan gelişen tehdit ortamının altını çiziyor. Tedarik zincirinin tehlikeye atılması, gelişmiş kötü amaçlı yazılım mühendisliği ve geniş komuta ve kontrol yeteneklerinin birleşimi, olgun bir tehdit aktörünü veya iyi işleyen bir suç hizmetini yansıtıyor.

Geliştirici popülasyonuna sahip kuruluşlar, daha fazla dikkat ve gelişmiş uç nokta algılama yeteneklerine ihtiyaç duyar.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.