Popüler yazılım arayan kullanıcıları hayali açılış sayfalarına yönlendirmek ve sonraki aşamadaki verileri dağıtmak için Google Ads’ten yararlanan bir kötü amaçlı reklamcılık kampanyasıyla ilgili ayrıntılar ortaya çıktı.

Etkinliği keşfeden Malwarebytes, bunun “kullanıcıların parmak izini alma ve zamana duyarlı yükleri dağıtma açısından benzersiz” olduğunu söyledi.

Saldırı, Google arama sonuçları sayfasında, tıklandığında sahte bir site göstererek botları ve diğer istenmeyen IP adreslerini filtreleyen sahte reklamlar sunmak için Notepad++ ve PDF dönüştürücüler arayan kullanıcıları hedef alıyor.

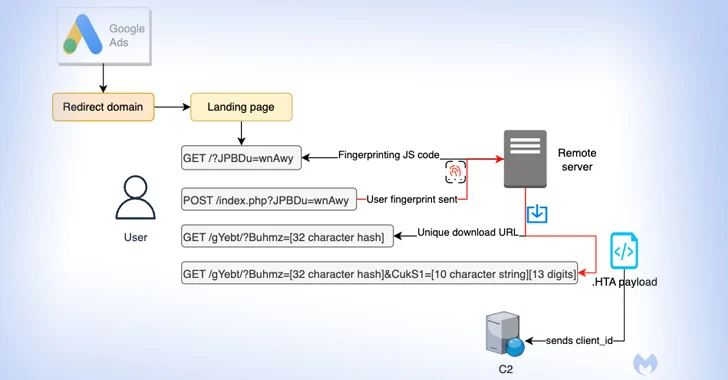

Ziyaretçinin tehdit aktörünün ilgisini çektiği düşünülürse kurban, yazılımın reklamını yapan kopya bir web sitesine yönlendirilir ve bu sırada isteğin sanal makineden kaynaklanıp kaynaklanmadığını belirlemek için sistem üzerinde sessizce parmak izi alınır.

Kontrolü geçemeyen kullanıcılar meşru Notepad++ web sitesine yönlendirilirken, potansiyel bir hedefe “izleme amacıyla ve aynı zamanda her indirmeyi benzersiz ve zamana duyarlı hale getirmek için” benzersiz bir kimlik atanır.

Son aşamadaki kötü amaçlı yazılım, uzak bir etki alanına (“mybigeye) bağlantı kuran bir HTA yüküdür.[.]icu”) özel bir bağlantı noktasında bulunur ve devam eden kötü amaçlı yazılımlara hizmet eder.

Tehdit istihbaratı direktörü Jérôme Segura, “Tehdit aktörleri, reklam doğrulama kontrollerini atlayan ve belirli türdeki kurbanları hedeflemelerine olanak tanıyan kaçırma tekniklerini başarıyla uyguluyor” dedi.

“Güvenilir bir kötü amaçlı yazılım dağıtım zincirine sahip olan kötü niyetli kişiler, sahte sayfalarını geliştirmeye ve özel kötü amaçlı yazılım yükleri oluşturmaya odaklanabilir.”

Açıklama, kurbanları Punycode (keepass) kullanan bir alana yönlendiren kötü amaçlı reklamlarla KeePass şifre yöneticisini arayan kullanıcıları hedefleyen benzer bir kampanyayla örtüşüyor.[.]bilgi vs ķeepass[.]info), Unicode karakterlerini ASCII’ye dönüştürmek için kullanılan özel bir kodlama.

Segura, “Reklamı tıklayan kişiler, sanal alanları, botları ve gerçek kurban olarak kabul edilmeyen herkesi filtrelemeyi amaçlayan bir gizleme hizmeti aracılığıyla yönlendirilecek” dedi. “Tehdit aktörleri, keepasstacking’de geçici bir alan oluşturdu[.]Nihai hedefe koşullu yönlendirmeyi gerçekleştiren site.”

Tuzak siteye giren kullanıcılar, kötü amaçlı bir yükleyici indirmeleri için kandırılıyor ve bu da sonuçta diğer kötü amaçlı kodları indirmek üzere tasarlanmış bir yükleyici olan FakeBat’ın (diğer adıyla EugenLoader) çalıştırılmasına yol açıyor.

Punycode’un kötüye kullanılması tümüyle yeni bir durum olmasa da, bunun hileli Google Ads ile birleştirilmesi, arama motorları aracılığıyla yapılan kötü amaçlı reklamcılığın giderek daha karmaşık hale geldiğinin bir işaretidir. Benzer alan adlarını meşru site olarak kaydetmek için Punycode’u kullanmanın amacı, bir homograf saldırısı gerçekleştirmek ve kurbanları kötü amaçlı yazılım yüklemeye teşvik etmektir.

Segura, “Uluslararası alan adlarına sahip Punycode, tehdit aktörleri tarafından kurbanları kimlik avına çıkarmak için yıllardır kullanılıyor olsa da, bu, kötü amaçlı reklam yoluyla marka kimliğine bürünme bağlamında ne kadar etkili kaldığını gösteriyor” dedi.

Görsel hileden bahsetmişken, çok sayıda tehdit aktörünün (TA569 (aka SocGholish), RogueRaticate (FakeSG), ZPHP (SmartApeSG), ClearFake ve EtherHiding) Cobalt Strike’ı, yükleyicileri ve hırsızları yaymak için sahte tarayıcı güncellemeleriyle ilgili temalardan yararlandığı gözlemlendi. ve uzaktan erişim truva atları, bu saldırıların sürekli ve gelişen bir tehdit olduğunun işaretidir.

Proofpoint araştırmacısı Dusty Miller, bu hafta yayınlanan bir analizde, “Sahte tarayıcı güncellemeleri, tehlikeye atılmış web siteleri ve güncellemeyi meşrulaştırmak ve kullanıcıları tıklamaya ikna etmek için kullanıcının tarayıcısına göre özelleştirilmiş bir cazibe ile son kullanıcının güvenini kötüye kullanıyor.” dedi.

“Tehdit yalnızca tarayıcıdadır ve yasal ve beklenen bir e-postadan, sosyal medya sitesinden, arama motoru sorgusundan yapılan bir tıklamayla, hatta yalnızca güvenliği ihlal edilmiş siteye gidilerek başlatılabilir.”