Node Package Manager (npm) kayıt defterinde yayınlanan yedi paket, araştırmacıları potansiyel kurbanlardan ayırmak ve onları kötü amaçlı konumlara yönlendirmek için Adspect bulut tabanlı hizmetini kullanıyor.

Uygulama güvenlik şirketi Socket’deki araştırmacıların yaptığı bir analize göre, saldırının amacı kurbanları kripto para dolandırıcılığı sitelerine yönlendirmek.

Tüm kötü amaçlı paketler ‘dino_reborn’ (geneboo@proton) geliştirici adı altında yayınlandı[.]ben) Eylül ve Kasım ayları arasında. Ancak bunların altısı kötü amaçlı kod içeriyor, yedincisi ise kötü amaçlı bir web sayfası oluşturmak için kullanılıyor:

- sinyal yerleştirme

- dsidospsodlks

- uygulamaooks21

- uygulama-phskck

- entegratör-filescrypt2025

- entegratör-2829

- entegratör-2830

Araştırmacılar şunu söylüyor sinyal yerleştirme doğası gereği kötü amaçlı değildir ve yalnızca beyaz bir tuzak web sayfası oluşturmaya yönelik kodu içerir. Diğer altısında ise trafiğin bir araştırmacıdan mı yoksa potansiyel bir kurbandan mı geldiğini belirlemek için ziyaretçiler hakkında veri toplayan kod bulunuyor.

Bu, tarayıcı tanımlayıcıları, sayfa ve URL verileri, geçerli sayfanın ana bilgisayar ve ana bilgisayar adı gibi tarayıcı ortamından bilgi toplayarak ve bunları Adspect’in API’sine gönderilmek üzere hazırlayarak gerçekleştirilir.

Adspect gizleme

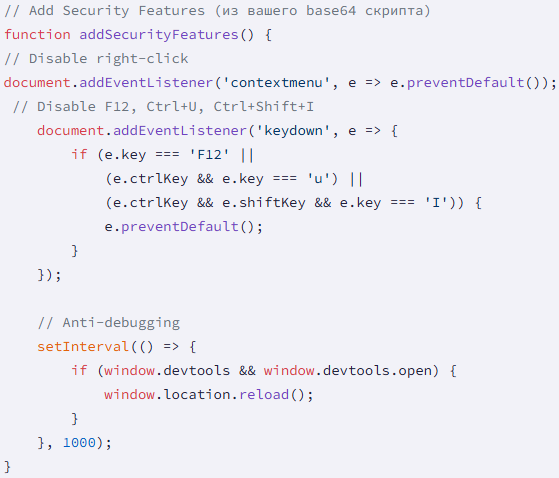

Altı kötü amaçlı paket, gizleme mekanizmasını içeren 39kB’lik bir kod içeriyor. Kod, Anında Çağrılan İşlev İfadesi (IIFE) sarmalaması sayesinde, ekstra kullanıcı eylemi gerektirmeden sayfa yüklendiğinde otomatik olarak yürütülür.

Saldırı, güvenliği ihlal edilen geliştiricinin web uygulaması kötü amaçlı JavaScript’i tarayıcıya yüklediğinde gerçekleştirilir.

Enjekte edilen kod, sağ tıklamayı, F12, Ctrl+U, Ctrl+Shift+I’yi engelleme ve DevTools algılanırsa sayfayı yeniden yükleme gibi anti-analiz özelliklerine sahiptir. Bu, güvenlik araştırmacılarının web sayfasını incelemesini zorlaştırır.

Kaynak: Soket

Komut dosyası, ziyaretçinin kullanıcı aracısını, ana bilgisayarı, yönlendireni, URI’yi, sorgu dizesini, protokolü, dili, kodlamayı, zaman damgasını ve kabul edilen içerik türlerini toplar ve parmak izi verilerini bir tehdit aktörü proxy’sine gönderir.

Gerçek kurbanın IP adresi alınır ve Adspect API’sine iletilir; bu API daha sonra ziyaretçiyi sınıflandırmak için verileri değerlendirir.

Hedef olarak nitelendirilen ziyaretçiler, sahte bir kripto para birimi markalı (Ethereum, Solana) CAPTCHA sayfasına yönlendirilir ve bu, Adspect tarafından tanımlanan bir URL’yi yeni sekmede açarken kullanıcı tarafından başlatılan bir eylem olarak maskeleyen aldatıcı bir diziyi tetikler.

Ziyaretçiler potansiyel araştırmacı olarak işaretlenirse şüpheyi azaltmak için sahte ama iyi niyetli bir Offlido şirket sayfası yüklenir.

Kaynak: Soket

Adspect, bir web sayfasına yetkisiz erişimi filtreleyen, botları ve kötü niyetli aktörleri engelleyen ve meşru kullanıcılara izin veren bulut tabanlı bir hizmet olarak pazarlanmaktadır.

BleepingComputer, kötüye kullanımdan haberdar olup olmadıklarını ve bunu önlemek için hangi mekanizmaların yürürlükte olduğunu belirlemek için firmayla iletişime geçti, ancak yayınlanma tarihine kadar bir yanıt alamadık.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.