Araştırmacılar, “Sliver and Cobalt Strike’ın Çinli kardeşi” olarak adlandırdıkları Manjusaka adlı yeni bir saldırgan çerçeve ortaya çıkardılar.

“Basitleştirilmiş Çince bir Kullanıcı Arayüzü ile GoLang’da yazılmış komuta ve kontrolün (C2) tamamen işlevsel bir versiyonu ücretsiz olarak mevcuttur ve özel konfigürasyonlarla kolaylıkla yeni implantlar üretebilir, bu çerçevenin daha geniş çapta benimsenme olasılığını artırır. kötü niyetli aktörler tarafından,” dedi Cisco Talos yeni bir raporda.

Sliver ve Cobalt Strike, tehdit aktörleri tarafından ağ keşfi, yanal hareket gibi sömürü sonrası faaliyetleri yürütmek ve takip eden yüklerin dağıtımını kolaylaştırmak için kullanılan meşru düşman öykünme çerçeveleridir.

Rust dilinde yazılan Manjusaka – “inek çiçeği” anlamına gelir – hem Windows hem de Linux işletim sistemlerini hedefleme yetenekleri olan Cobalt Strike çerçevesine eşdeğer olarak tanıtılır. Geliştiricisinin Çin’in GuangDong bölgesinde bulunduğuna inanılıyor.

Araştırmacılar, “İmplant, bazı standart işlevleri ve özel bir dosya yönetim modülünü içeren çok sayıda uzaktan erişim truva atı (RAT) özelliğinden oluşuyor” dedi.

Desteklenen özelliklerden bazıları, rastgele komutların yürütülmesini, Google Chrome, Microsoft Edge, Qihoo 360, Tencent QQ Tarayıcı, Opera, Brave ve Vivaldi’den tarayıcı kimlik bilgilerinin toplanması, Wi-Fi şifrelerinin toplanması, ekran görüntülerinin alınması ve kapsamlı sistem bilgilerinin alınmasını içerir.

Ayrıca, dosyaları numaralandırma ve güvenliği ihlal edilmiş sistemdeki dosya ve dizinleri yönetme gibi çok çeşitli etkinlikleri gerçekleştirmek için dosya yönetimi modülünü başlatmak üzere tasarlanmıştır.

Öte yandan, arka kapının ELF varyantı, işlevlerin çoğunu Windows muadili olarak içerirken, Chromium tabanlı tarayıcılardan kimlik bilgilerini toplama ve Wi-Fi oturum açma şifrelerini toplama özelliğini içermez.

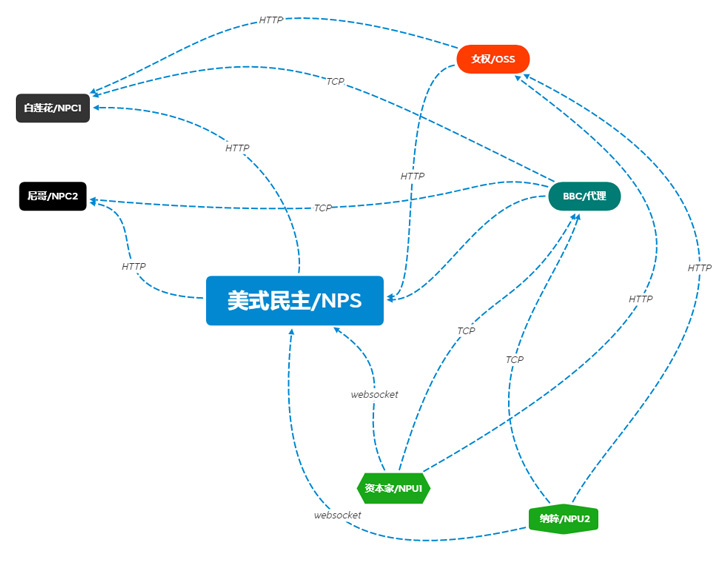

Ayrıca, Çince dil çerçevesinin bir parçası, Golang’da kodlanmış ve GitHub’da “hxxps://github adresinde bulunan yürütülebilir bir C2 sunucusudur.[.]com/YDHCUI/manjusaka.” Üçüncü bir bileşen, bir operatörün Rust implantını oluşturmasını sağlayan Gin web çerçevesi üzerine kurulmuş bir yönetici panelidir.

Sunucu ikili programı, işletim sistemine bağlı olarak uygun Rust implantları oluşturmanın ve gerekli komutları vermenin yanı sıra, virüslü bir uç noktayı izlemek ve yönetmek için tasarlanmıştır.

Bununla birlikte, kanıt zinciri ya aktif olarak geliştirildiğini ya da bileşenlerinin diğer aktörlere bir hizmet olarak sunulduğunu gösteriyor.

Talos, bu keşfi, virüslü sistemlere Kobalt Saldırısı işaretleri göndermek için Çin’deki COVID-19 temalı yemlerden yararlanan bir maldoc enfeksiyon zinciri araştırması sırasında yaptığını ve aynı tehdit aktörünün vahşi doğada Manjusaka çerçevesindeki implantları kullandığını da sözlerine ekledi.

Bulgular, kötü niyetli aktörlerin, radarın altında kalmak ve tespitten kaçınmak amacıyla saldırılarında Brute Ratel (BRc4) adlı başka bir meşru düşman simülasyon yazılımını kötüye kullandıklarının ortaya çıkmasından haftalar sonra geldi.

Araştırmacılar, “Manjusaka saldırı çerçevesinin mevcudiyeti, hem suç yazılımı hem de APT operatörleri ile yaygın olarak bulunan saldırı teknolojilerinin popülaritesinin bir göstergesidir” dedi.

“Bu yeni saldırı çerçevesi, bir implanttan beklenebilecek tüm özellikleri içeriyor, ancak en modern ve taşınabilir programlama dillerinde yazılmış. Çerçevenin geliştiricisi, MacOSX veya Linux’un daha egzotik tatları gibi yeni hedef platformları kolayca entegre edebilir. gömülü cihazlarda çalışanlar gibi.”