Kissuky olarak bilinen Kuzey Kore hack grubu, son saldırılarda, enfekte edilmiş makinelere doğrudan erişmek için özel olarak inşa edilmiş bir RDP sargısı ve proxy araçları kullanılarak gözlendi.

Kampanyayı keşfeden Ahnlab Güvenlik İstihbarat Merkezi’ne (ASEC) göre bu, Kimuky için değişen taktiklerin bir işaretidir.

ASEC, Kuzey Koreli bilgisayar korsanlarının artık sadece hala kullanılan Pebbledash gibi gürültülü backrodlara güvenmek yerine çeşitli özelleştirilmiş uzaktan erişim araçları kullandıklarını söylüyor.

Kimuky’nin son saldırı zinciri

En son enfeksiyon zinciri, PDF veya Word belgesi olarak gizlenmiş kötü amaçlı bir kısayol (.lnk) dosya ekini içeren bir mızrak aktı e-postasıyla başlar.

E -postalar, alıcının adını ve doğru şirket adlarını içerir, bu da Kimuky’nin saldırıdan önce keşif yaptığını öne sürer.

.Lnk dosyasını açmak, harici bir sunucudan ek yükler almak için PowerShell veya MSHTA’yı tetikler:

- İlk sistem kontrolünü sağlayan bilinen bir Kimuky arka kapı olan Pebbledash.

- Kalıcı RDP erişimi ve güvenlik ölçümleri baypas sağlayan açık kaynaklı RDP sarma aracının değiştirilmiş bir sürümü.

- Özel ağ kısıtlamalarını atlamak için proxy araçları, doğrudan RDP bağlantıları engellendiğinde bile saldırganların sisteme erişmesine izin verir.

Özel RDP sargısı

RDP Wrapper, Windows Home gibi doğal olarak desteklemeyen Windows sürümlerinde uzak masaüstü protokolü (RDP) işlevselliğini etkinleştirmek için tasarlanmış meşru bir açık kaynaklı araçtır.

Orta katman görevi görür ve kullanıcıların sistem dosyalarını değiştirmeden uzak masaüstü bağlantılarını etkinleştirmesine izin verir.

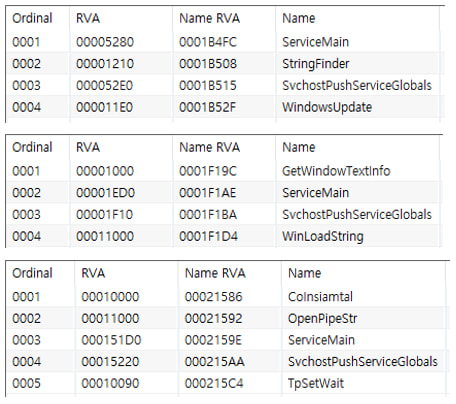

Kimuky’nin versiyonu, antivirüs tespitini atlamak için dışa aktarma işlevlerini değiştirdi ve muhtemelen davranışını imza tabanlı tespitten kaçınacak kadar farklılaştırıyor.

Kaynak: ASEC

Özel bir RDP sargısı kullanmanın ana avantajı, RDP bağlantıları genellikle meşru olarak ele alındığından, Kimuky’nin daha uzun süre radarın altında kalmasına izin verdiğinden, tespit kaçakçılığıdır.

Ayrıca, kötü amaçlı yazılım yoluyla kabuk erişimine kıyasla daha rahat bir GUI tabanlı uzaktan kumanda sağlar ve röleler yoluyla güvenlik duvarlarını veya NAT kısıtlamalarını atlayarak dışarıdan RDP erişimine izin verir.

ASEC, Kimuky’nin tabanlarını tempolu bir şekilde temin ettikten sonra ikincil yükleri bıraktıklarını bildiriyor.

Bunlar arasında tuş vuruşlarını yakalayan ve sistem dizinlerindeki metin dosyalarında saklayan bir keylogger, web tarayıcılarına kaydedilen kimlik bilgilerini çıkaran bir infostealer (forCeCopy) ve bellek içi yük yürütmesini sağlayan bir powerShell tabanlı yansıtıcı bulunur.

Genel olarak, Kissuky kalıcı ve gelişen bir tehdit ve Kuzey Kore’nin en üretken siber-ihale tehdit gruplarından biri istihbarat toplamaya adanmıştır.

ASEC’in son bulguları, tehdit aktörlerinin uzlaşmış ağlarda uzun süreli konut süreleri için daha gizli uzaktan erişim yöntemlerine geçtiğini göstermektedir.