Kuzey Kore devlet destekli tehdit aktörleri, ele geçirilen sistemlere kalıcı arka kapı erişimi sağlamak üzere tasarlanmış gelişmiş yeni kötü amaçlı yazılım türlerinin konuşlandırılmasıyla siber operasyonlarını artırdı.

Tehdit istihbaratı araştırmacıları tarafından yapılan son araştırmalar, KDHC ile uyumlu önde gelen bilgisayar korsanlığı gruplarından iki farklı araç setini ortaya çıkardı: Kimsuky’nin yeni tanımlanan HttpTroy arka kapısı ve Lazarus’un BLINDINGCAN uzaktan erişim aracının yükseltilmiş bir versiyonu.

Her iki kampanya da Kuzey Kore’nin siber yeteneklerinin sürekli gelişimini ve birden fazla ülkedeki stratejik kurbanları hedef alan casusluk operasyonlarına olan bağlılıklarını gösteriyor.

Keşifler, gelişmiş kalıcı tehdit aktörü davranışında, yerleşik grupların operasyonel etkinliğini korurken tespitten kaçınmak için sürekli olarak ticari becerilerini geliştirdikleri rahatsız edici bir eğilimin altını çiziyor.

Güvenlik araştırmacıları, bu araçların Kuzey Kore siber cephaneliğindeki önemli gelişmeleri temsil ettiğini, geleneksel savunma önlemlerine meydan okuyan çok sayıda gizleme katmanını ve gelişmiş kalıcılık mekanizmalarını bir araya getirdiğini vurguluyor.

Kimsuky operasyonu, meşru ticari yazışmalar gibi görünmek üzere tasarlanmış bir sosyal mühendislik yaklaşımı kullanarak Güney Kore’deki tek bir kurbanı hedef aldı.

Saldırı zinciri, özellikle Koreli bir şirkete ve SSL VPN yönetim hizmetlerine referans olarak adlandırılan, VPN hizmet faturası gibi görünen bir ZIP arşiviyle başladı.

Kötü amaçlı veri, yürütüldükten sonra çok aşamalı bir bulaşma sürecini başlattı ve sonuçta HttpTroy arka kapısını tehlikeye atılan sisteme teslim etti.

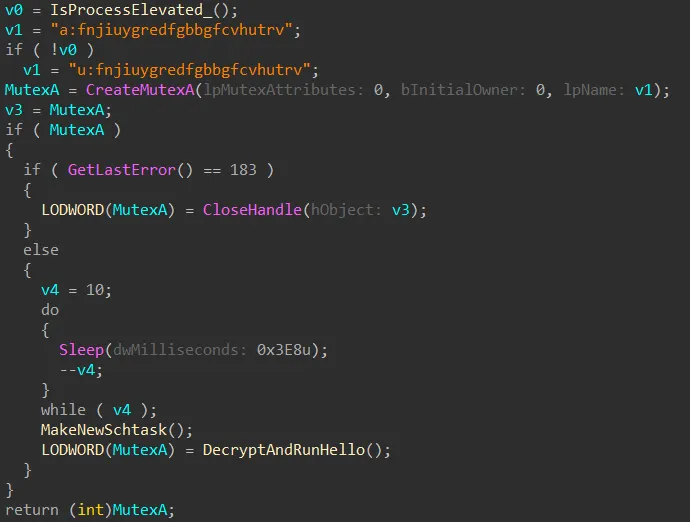

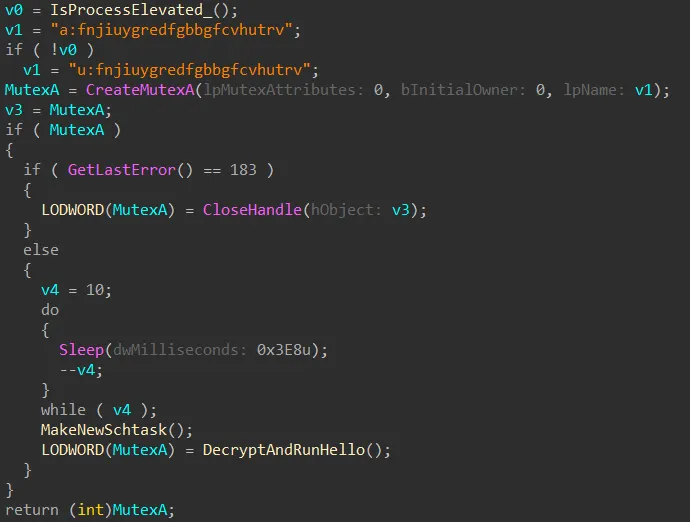

Enfeksiyon dizisi, kalıcı erişim sağlamak için uyum içinde çalışan üç farklı bileşenden oluşur. İlk olarak, üç gömülü dosya içeren hafif Go tabanlı bir damlalık, meşruiyet yanılsamasını sürdürmek için sahte bir PDF belgesini görüntülerken, ilk sistem uzlaşmasını gerçekleştirir.

Bu damlalık, gömülü veri yüklerini diske yazmadan önce şifresini çözmek için 0x39 anahtarıyla basit XOR şifrelemesini kullanır. Saldırı zinciri daha sonra AhnLab antivirüs güncelleme işlevini taklit eden zamanlanmış bir görev aracılığıyla kalıcılığın sağlanmasından sorumlu birinci aşama arka kapı olan MemLoad_V3’e doğru ilerliyor.

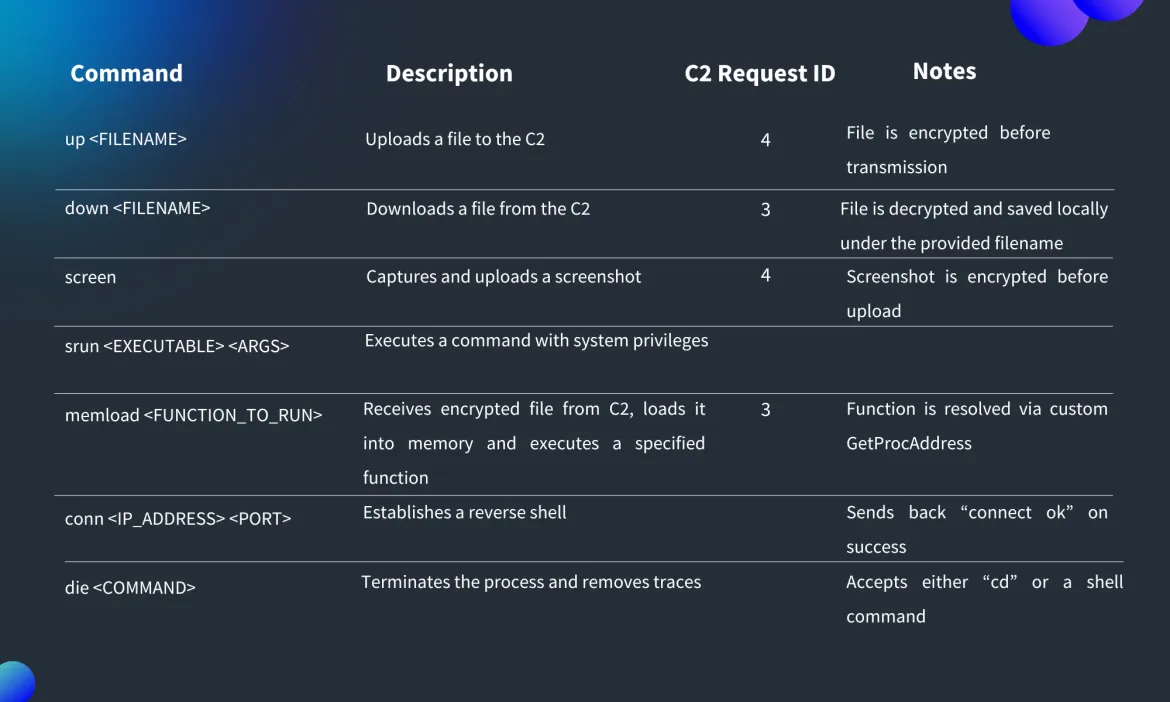

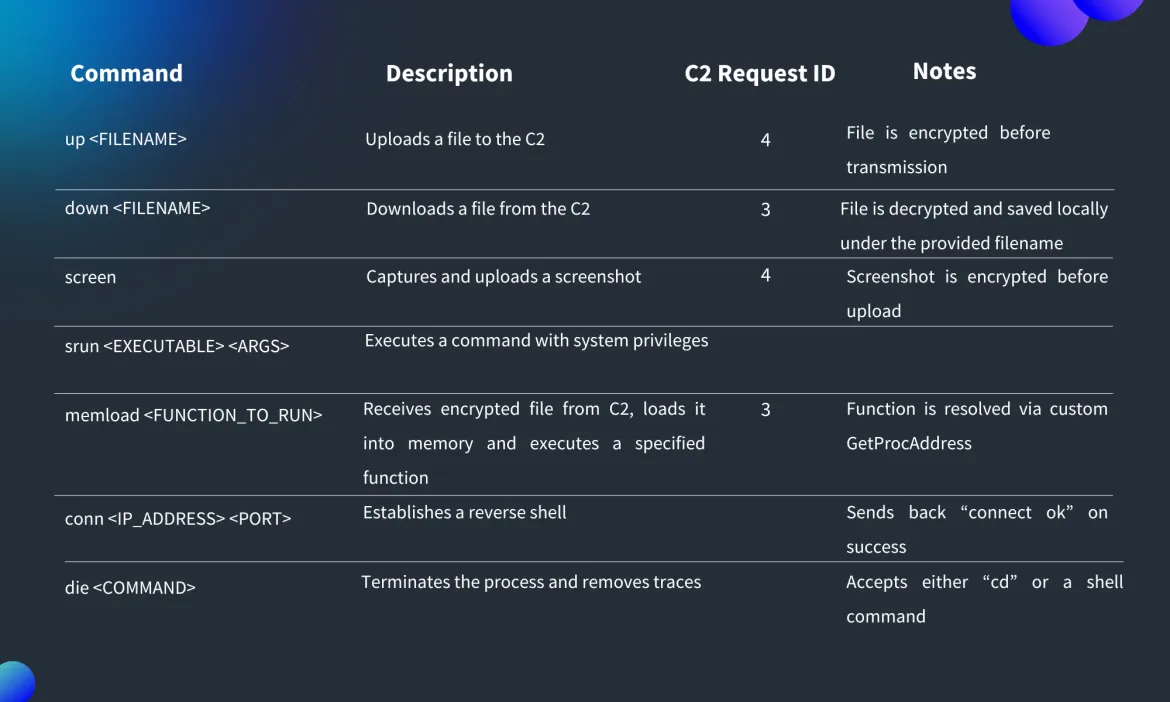

Son HttpTroy yükü, saldırganlara virüslü sistemler üzerinde kapsamlı kontrol sağlayan oldukça yetenekli bir arka kapıyı temsil ediyor.

İşlevselliği arasında dosya yükleme ve indirme yetenekleri, ekran görüntüsü yakalama ve dışarı çıkarma, yükseltilmiş ayrıcalıklarla komut yürütme, bellek içi yürütülebilir yükleme, ters kabuk oluşturma ve iz kaldırma için işlem sonlandırma yer alır.

Komuta ve kontrol altyapısıyla iletişim, yalnızca HTTP POST istekleri aracılığıyla gerçekleşir ve tüm veriler XOR şifrelemesi ve Base64 kodlaması kullanılarak gizlenir.

BLINDINGCAN Uzaktan Erişim Özellikleri

Kimsuky kampanyasına paralel olarak Lazarus Group, yerleşik BLINDINGCAN uzaktan erişim aracının güncellenmiş bir versiyonuyla Kanada’daki iki kurbanı hedef aldı.

Araştırmacılar, Comebacker kötü amaçlı yazılımının geliştirilmiş BLINDINGCAN varyantının dağıtımını kolaylaştıran yeni bir sürümünü gözlemleyerek bu saldırıyı zincirin ortasında yakaladılar.

Bu özel kampanyanın teknik ayrıntıları araştırılmaya devam ederken, operasyon Lazarus’un mevcut kötü amaçlı yazılım çerçevelerini koruma ve iyileştirme konusunda devam eden kararlılığını gösteriyor.

Her iki kampanya da, analizi karmaşık hale getirmek ve güvenlik çözümlerinden kaçınmak için gizleme tekniklerinin yoğun kullanımı da dahil olmak üzere Kuzey Kore siber operasyonlarına özgü ortak özellikleri paylaşıyor.

HttpTroy, hem statik hem de dinamik analiz girişimlerine direnmek için özel olarak özel API karması, çalışma zamanı sırasında dinamik dize yeniden yapılandırması ve SIMD talimatı tabanlı gizleme kullanır.

İletilen tüm veriler (hem komutlar hem de yanıtlar) iki adımlı bir işlem kullanılarak gizlenir: 0x56 anahtarıyla XOR şifrelemesi ve ardından Base64 kodlaması.

Güvenlik uzmanları, kuruluşların gelişmiş devlet destekli aktörlerden kaynaklanan tehditleri azaltmak için birden fazla savunma katmanı uygulamasını öneriyor.

Kritik önlemler arasında beklenmedik e-posta eklerine son derece dikkatli davranılması, .scr gibi uzantılara sahip dosyaların belgeler yerine yürütülebilir programlar olduğunun kabul edilmesi, güncel tehdit istihbaratına sahip güncellenmiş güvenlik yazılımının sürdürülmesi ve güvenlik ihlali sonrası şüpheli etkinlikleri tanımlayabilen davranışsal tespit yeteneklerinin uygulanması yer alır.

Bu yeni araçların ortaya çıkışı, Kuzey Kore siber tehdit aktörlerinin kalıcı ve uyarlanabilir doğasını güçlendiriyor ve potansiyel hedef kuruluşların sürekli tetikte olmasını ve güncellenmiş savunma stratejilerini gerektiriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.