Tehdit aktörleri, kimlik avı formlarını görüntülemek veya tespit edilmekten kaçarken kötü amaçlı yazılım dağıtmak için Ölçeklenebilir Vektör Grafikleri (SVG) eklerini giderek daha fazla kullanıyor.

Web’deki görsellerin çoğu, piksel adı verilen küçük karelerden oluşan ızgaralardan oluşan JPG veya PNG dosyalarıdır. Her pikselin belirli bir renk değeri vardır ve bu pikseller birlikte görüntünün tamamını oluşturur.

SVG veya Ölçeklenebilir Vektör Grafikleri, görüntüleri piksel kullanmak yerine çizgiler, şekiller ve koddaki metinsel matematik formüllerinde açıklanan metinler aracılığıyla oluşturulduğundan farklı şekilde görüntüler.

Örneğin, aşağıdaki metin bir dikdörtgen, bir daire, bir bağlantı ve bazı metinler oluşturacaktır:

Dosya bir tarayıcıda açıldığında yukarıdaki metinde açıklanan grafikleri oluşturacaktır.

Kaynak: BleepingComputer

Bunlar vektör görselleri olduğundan, görüntü kalitesinde veya şeklinde herhangi bir kayıp olmadan otomatik olarak yeniden boyutlandırılırlar; bu da onları farklı çözünürlüklere sahip olabilecek tarayıcı uygulamalarında kullanım için ideal kılar.

Tespitten kaçınmak için SVG eklerini kullanma

Kimlik avı kampanyalarında SVG eklerinin kullanılması yeni bir şey değil; BleepingComputer bunların önceki Qbot kötü amaçlı yazılım kampanyalarında ve kötü amaçlı komut dosyalarını gizlemenin bir yolu olarak kullanıldığını bildiriyor.

Ancak son örnekleri paylaşan güvenlik araştırmacısı MalwareHunterTeam’e göre, tehdit aktörleri kimlik avı kampanyalarında SVG dosyalarını giderek daha fazla kullanıyor [1, 2] BleepingComputer ile.

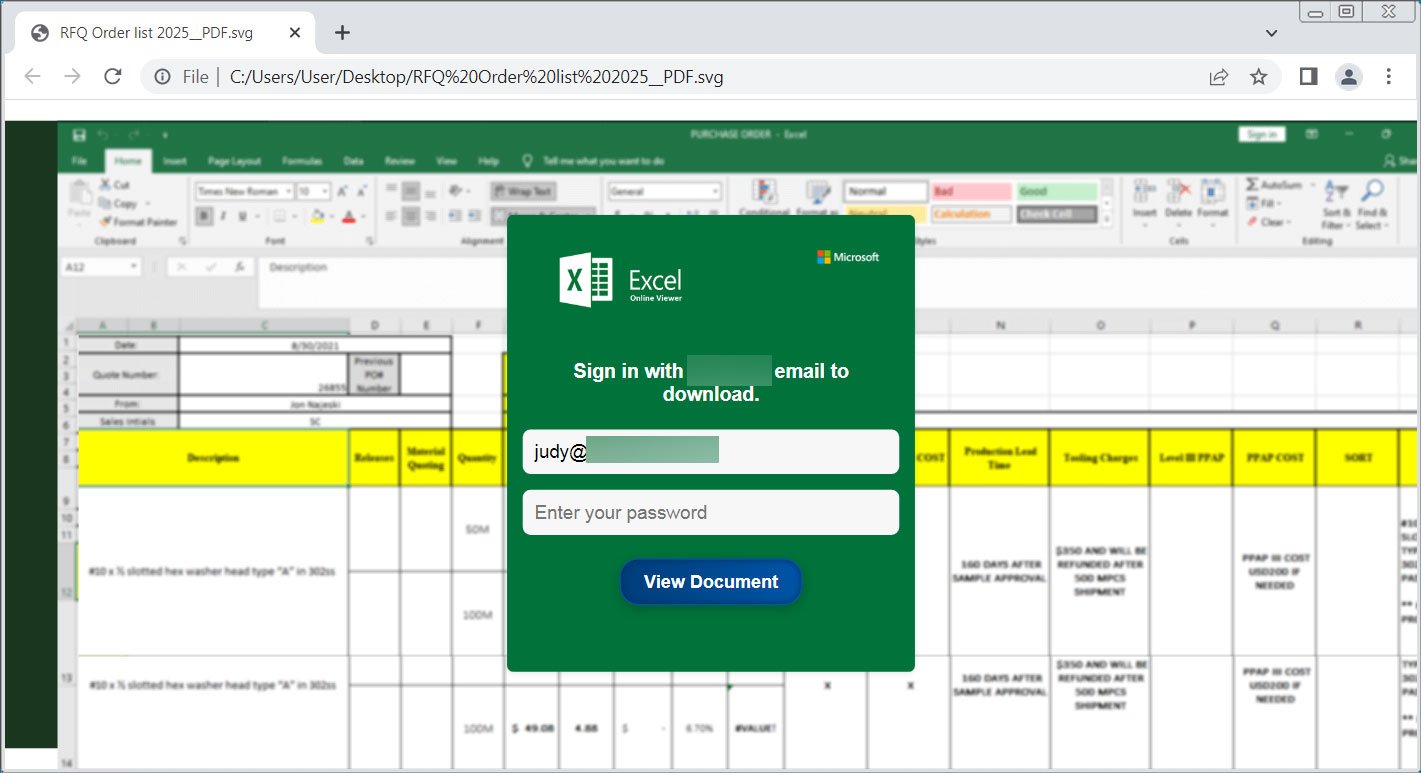

Bu örnekler ve BleepingComputer tarafından görülen diğerleri, SVG eklerinin ne kadar çok yönlü olabileceğini göstermektedir; çünkü bunlar yalnızca grafikleri görüntülemenize izin vermekle kalmaz, aynı zamanda HTML’yi görüntülemek için de kullanılabilir.

Bu, tehdit aktörlerinin yalnızca görüntüleri görüntülemekle kalmayıp aynı zamanda kimlik bilgilerini çalmak için kimlik avı formları da oluşturan SVG ekleri oluşturmasına olanak tanır.

Aşağıda gösterildiği gibi, yeni bir SVG eki [VirusTotal] Yerleşik bir giriş formu içeren sahte bir Excel elektronik tablosu görüntülüyor ve bu elektronik tablo gönderildiğinde verileri tehdit aktörlerine gönderiyor.

Kaynak: BleepingComputer

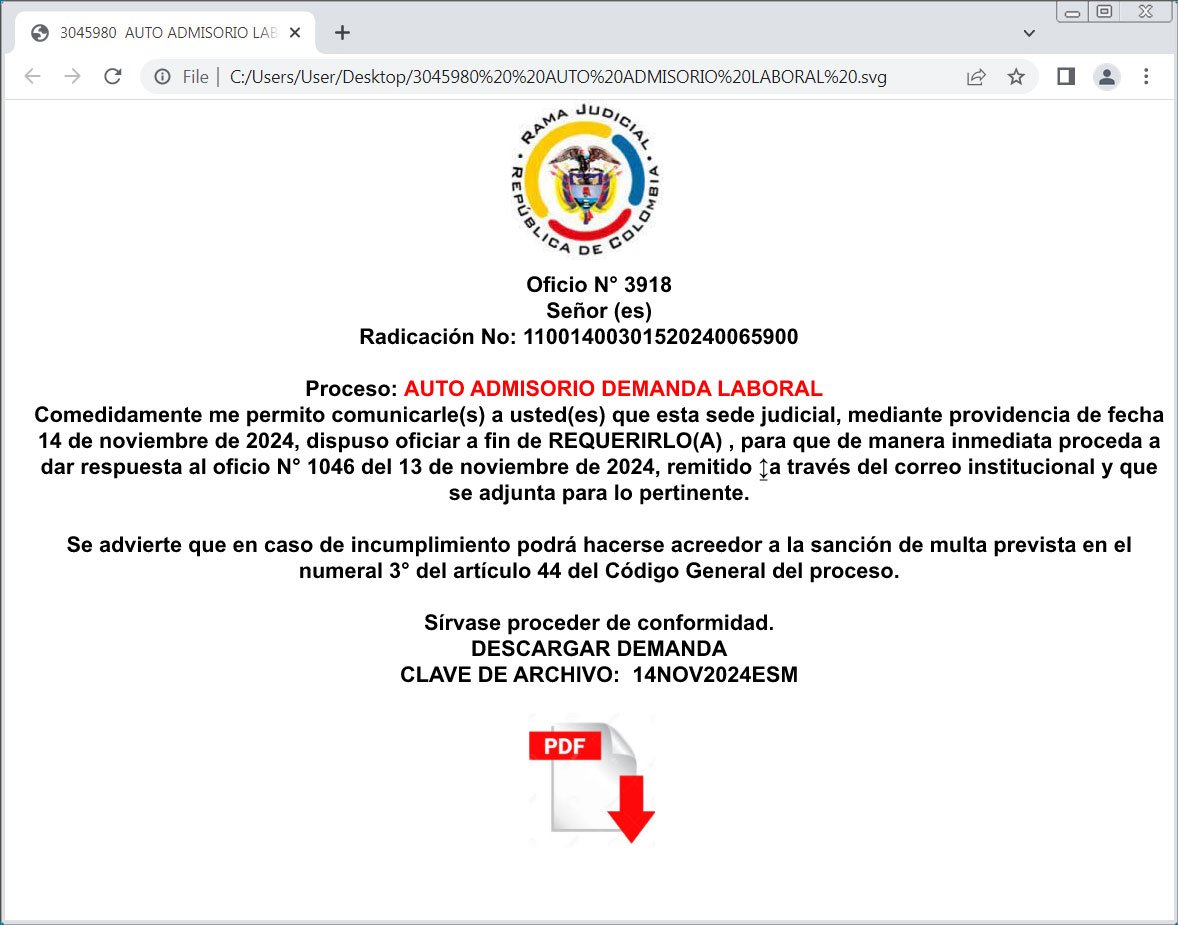

Yakın zamanda gerçekleşen bir kampanyada kullanılan diğer SVG ekleri [VirusTotal] resmi belgelermiş gibi davranarak veya daha fazla bilgi isteyen, sizden indirme düğmesine tıklamanızı isteyen ve daha sonra uzak bir siteden kötü amaçlı yazılım indiren.

Kaynak: BleepingComputer

Diğer kampanyalar, resim açıldığında tarayıcıları otomatik olarak kimlik avı formları barındıran sitelere yönlendirmek için SVG eklerini ve yerleşik JavaScript’i kullanır.

Sorun şu ki, bu dosyalar çoğunlukla görüntülerin yalnızca metinsel temsilleri olduğundan, güvenlik yazılımları tarafından sıklıkla tespit edilememektedir. BleepingComputer tarafından görülen ve VirusTotal’a yüklenen örneklerde güvenlik yazılımı tarafından en fazla bir veya iki tespit bulunmaktadır.

Bununla birlikte, meşru e-postalar için SVG eki almak yaygın bir durum değildir ve derhal şüpheyle yaklaşılmalıdır.

Bir geliştirici değilseniz ve bu tür ekler almayı beklemiyorsanız, bunları içeren tüm e-postaları silmek daha güvenlidir.