Ünite 42, Javaghost’un gelişen AWS saldırılarını ortaya çıkarır. Bu tehdit oyuncusunun kimlik avı, IAM istismarı ve ileri kaçış tekniklerini nasıl kullandığını öğrenin ve nasıl tespit edileceğini ve yanıtlanacağını öğrenin.

Palo Alto Networks ‘Unit 42’deki araştırmacılar, JavaGhost olarak bilinen gruba güvenle atfedildikleri TGR-ink-0011 olarak adlandırılan kalıcı bir tehdit oyuncusu izliyorlar. Hackread.com ile paylaşılan soruşturmalarına göre, bu grup yarım on yılı aşkın bir süredir aktiftir ve son zamanlarda web sitesi defansından odaklanmasını finansal olarak motive edilmiş kimlik avı kampanyaları yürütmeye, özellikle bulut ortamlarını hedeflemeye kaydırmıştır.

Başlangıçta, Javaghost’un web sitesi defans kayıtlarında belgelenen faaliyetleri, öncelikle web sitelerinin içeriğini değiştirme konusunda dönüyordu. Bununla birlikte, 2022 ve 2024 yılları arasında yapılan birim 42 araştırmaları, saldırganların kimlik avı saldırıları başlatmak için kuruluşların Amazon Web Hizmetleri (AWS) ortamlarındaki yanlış yapılandırmaları aktif olarak kullandıklarını ortaya koydu.

Bu saldırıların AWS’deki güvenlik açıklarından değil, hedeflenen kuruluşlardaki yapılandırma hataları nedeniyle uzun vadeli erişim anahtarlarının maruz kalmasından kaynaklandığını belirtmek gerekir.

Grubun metodolojisi, komut satırı arabirimi (CLI) aracılığıyla başlangıç erişimini elde etmek için tehlikeye atılmış AWS kimlik bilgilerinden yararlanmayı içerir. Tespitten kaçınmak için, yaygın olarak kullanılan “getCalleridentity” API çağrısından kaçınırlar ve bunun yerine normal AWS aktivitesiyle karışarak yaygın algılama tetikleyicilerinden kaçınmak için “getServicequota”, “getSendQuota” ve “getAccount” kullanırlar.

Araştırmacılar, araç setlerinin Getignintoken olayları sırasında Python urllib3 kullanılarak da tanımlanabileceğini gözlemlediler. İçeri girdikten sonra, “herkese izin ver” politikasıyla “getFederationToken” kullanarak geçici kimlik bilgileri ve konsol erişimi oluştururlar ve bunlara maksimum kontrol sağlarlar.

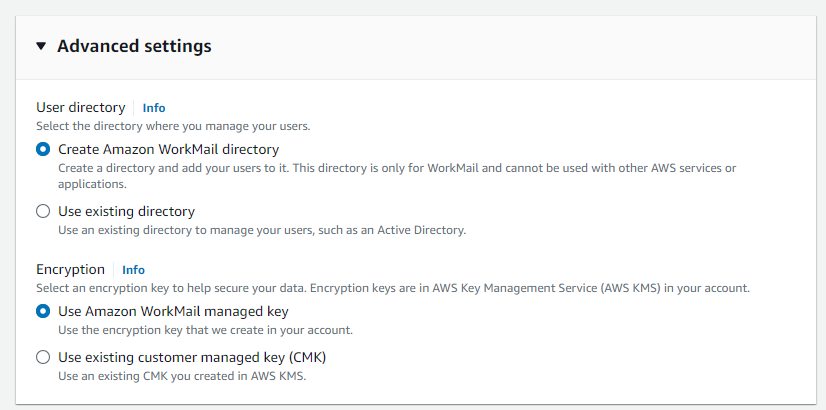

Kimlik avı altyapılarını kurmak için JavaGhost, Amazon Basit E -posta Hizmetini (SES) ve Workmail’i manipüle eder. Birden fazla SES e-posta kimliği oluştururlar, DKIM ayarlarını değiştirir ve Sanal Dağıtım Yöneticisi (VDM) ve Posta-From özniteliklerini ayarlarlar. Ayrıca, CloudTrail günlüklerinde çeşitli SES ve AWS Dizin Hizmeti (DS) etkinlikleri oluşturarak AWS Workmail organizasyonlarını yapılandırır ve kullanıcı hesapları oluştururlar.

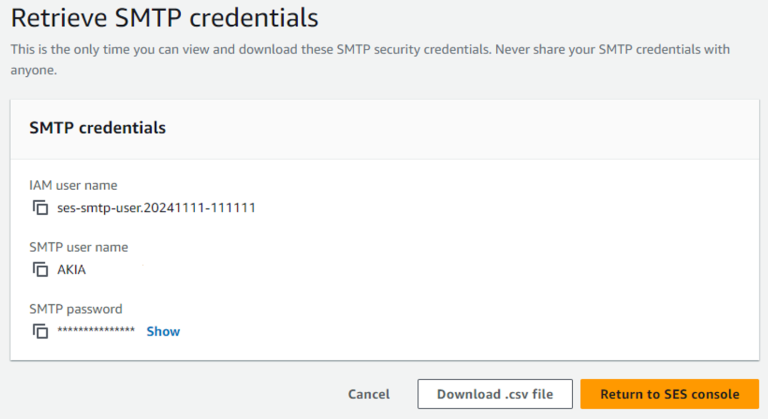

JavaGhost, e -postalar göndermek için yeni kimlik ve erişim yönetimi (IAM) kullanıcıları ve gruplarının oluşturulmasına yol açan yeni SMTP kimlik bilgileri oluşturur. Ayrıca IAM kullanıcılarını genellikle yönetici ayrıcalıklarıyla uzun vadeli kalıcılık için kurarlar ve daha yeni saldırılarda, saldırgan kontrollü AWS hesaplarından erişime izin veren güven politikalarına sahip IAM rolleri oluştururlar.

Grubun benzersiz bir arama kartı, “Java_ghost” adlı EC2 güvenlik gruplarının oluşturulmasıdır. “Biz oradayız ama görünür değil”. Ayrıca AWS organizasyonlarını terk etmeye ve tüm AWS bölgelerini etkinleştirmeye çalışırlar, bu da güvenlik kısıtlamalarını kaldırma arzusunu gösterir.

“Bu metodoloji aracılığıyla konsola erişmek kimliklerini gizler ve bir AWS hesabındaki kaynaklara daha kolay görünürlük sağlar. Saldırganlar AWS konsolu URL’sine erişmek için nadiren geçici kimlik bilgileri oluşturduğundan, bu yöntemler genellikle algılamayı atlıyorlar ”dedi.

Javaghost’un taktiklerinin, basit erişim anahtarı kullanımından sofistike kaçırma tekniklerine kadar evrimi, grubun artan karmaşıklığını vurgulamaktadır. Bununla birlikte, eylemleri, özellikle Python urllib3 kütüphanesinin kullanımını gösteren kullanıcı aracısı dizelerini inceleyerek CloudTrail günlükleri (tarihsel olarak dağınık örümcek tarafından kullanılan bir taktik) ile izlenebilir. Ayrıca, AWS ortamlarını hedefleyen benzer saldırılardan korunmak için kuruluşlar çok katmanlı bir güvenlik yaklaşımı uygulamalıdır. Uzun vadeli anahtarlardan kaçının, döndürün, politikaları gözden geçirin ve olağandışı API çağrıları ve IAM etkinliği için izleyin.

Knowbe4’teki veri odaklı savunma evangelisti Roger Grimes, “Bu, temelleri daha iyi yapmanın sizi nasıl incitmediğinin başka bir örneğidir. Bulutlar on yıl önce aldığında, “uzmanlar ‘buluta özgü yeni saldırılardan endişe ediyor ve alışacağımız ve alışmış olacağım. Ancak zaman içinde doğru olan şey, bizi 2-3 yılı aşkın bir süredir şirket içi ortamlarda rahatsız eden şeylerin hala bulut ortamlarında bizi rahatsız eden şey olmasıdır. Bu durumda, aşırı izin veren izinler ve sosyal mühendislik. Sosyal mühendislik, başarılı saldırıların% 70 -% 90’ından sorumludur. Aşırı izin veren izinler de en iyi tehdittir (ancak güvenlik açığı istismarları ve çalınan kimlik bilgileri tarafından da aşıldı) ”dedi.

Ayrıca, “Hacker’ları ve kötü amaçlı yazılım yaratımlarını uzak tutmak istiyorsanız, sadece yaptığınız her şeyin bir parçası olarak değil, öncelikle yaptığınız şeylere odaklanın. Sosyal mühendisliği durdurmuyorsanız, dövülmemiş güvenlik açıklarına, kimlik doğrulama (sosyal mühendislik yoluyla zamanın% 79’u) ve aşırı izin veren izinleri bir tür olan yanlış yapılandırmalara karşı sömürüyorsanız, o zaman bilgisayar korsanlarını durdurmayacaksınız. Şimdi tek fark, hem şirket içi hem de bulut ortamlarında nasıl yapılacağını öğrenmeniz gerektiğidir. Ancak tehditler aynı. ”

İlgili Konular

- Shinyhunters, Nemesis AWS S3 sızıntısından sonra maruz kaldı

- Bilgisayar korsanları AWS tuşlarını çalmak için GitHub’da sahte POC kullanıyor

- Tünel kusurları VPN’leri, CDN’leri, yönlendiricileri küresel olarak riske atıyor

- Funnull Masked: AWS, küresel siber suç için istismar edildi

- CodeFinger fidye yazılımı S3 kovalarını şifrelemek için AWS’den istismar

Pixabay/ThedigitalArtist aracılığıyla üst/öne çıkan görüntü