olarak bilinen İran ulus-devlet hack grubu Sondaj kulesi verileri sızdırmak için yeni bir arka kapıdan yararlanan bir siber casusluk kampanyasının parçası olarak Orta Doğu’daki devlet kurumlarını hedef almaya devam etti.

Trend Micro araştırmacıları Mohamed Fahmy, Sherif Magdy ve Mahmoud Zohdy, “Kampanya, çalınan verileri saldırganlar tarafından kontrol edilen harici posta hesaplarına göndermek için meşru ancak gizliliği ihlal edilmiş e-posta hesaplarını kötüye kullanıyor.” dedi.

Tekniğin kendisi duyulmamış olmasa da, geliştirme, OilRig’in bunu oyun kitabında ilk kez benimsemesine işaret ediyor ve bu da, güvenlik korumalarını atlamak için yöntemlerinin sürekli gelişimini gösteriyor.

APT34, Cobalt Gypsy, Europium ve Helix Kitten olarak da adlandırılan gelişmiş kalıcı tehdit (APT) grubunun, en az 2014’ten bu yana Orta Doğu’daki hedefli kimlik avı saldırıları için belgelendi.

İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı olan grubun, bilgi hırsızlığı için Karkoff, Shark, Marlin ve Saitama gibi arka kapıları kullanan 2021 ve 2022’deki son saldırılarla operasyonlarında çeşitli araçlar kullandığı biliniyor.

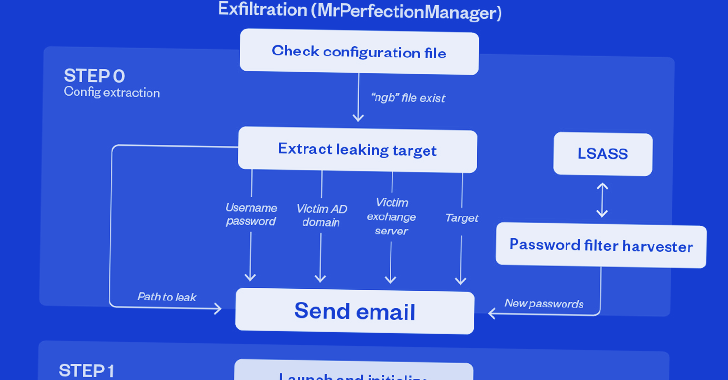

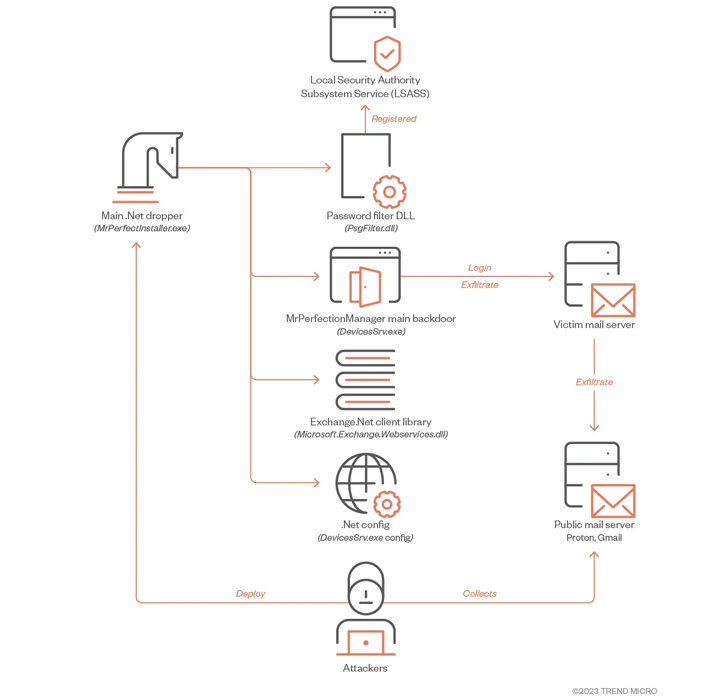

En son etkinliğin başlangıç noktası, ilgilenilen belirli dosyaları dışarı sızdırmaktan sorumlu ana implant (“DevicesSrv.exe”) dahil olmak üzere dört farklı dosyayı teslim etmekle görevli .NET tabanlı bir damlalıktır.

Ayrıca, ikinci aşamada, etki alanı kullanıcılarından ve yerel hesaplardan kimlik bilgilerini toplayabilen bir dinamik bağlantı kitaplığı (DLL) dosyası da kullanılmaya başlandı.

.NET arka kapısının en dikkate değer yönü, çalınan kimlik bilgilerinin aktör tarafından kontrol edilen e-posta Gmail ve Proton Mail adreslerine elektronik mektuplar göndermek için kullanılmasını içeren veri hırsızlığı rutinidir.

Araştırmacılar, “Tehdit aktörleri, bu e-postaları, çalıntı parolalara sahip geçerli hesaplar kullanarak devlet Exchange Sunucuları aracılığıyla aktarıyor.”

Kampanyanın APT34 ile olan bağlantıları, birinci aşama dropper ile Saitama arasındaki benzerliklerden, mağduriyet kalıplarından ve Karkoff örneğinde gözlemlendiği gibi bir iletişim yöntemi olarak internete bakan değişim sunucularının kullanımından kaynaklanmaktadır.

OilRig ile ilişkili artan sayıda kötü amaçlı araç, tehdit aktörünün hedeflenen ortamlara ve saldırının belirli bir aşamasında sahip olunan ayrıcalıklara dayalı olarak yeni kötü amaçlı yazılımlar bulma “esnekliğini” gösterir.

Araştırmacılar, “Rutinin basitliğine rağmen, ikinci ve son aşamaların yeniliği, tüm bu rutinin hükümetleri hedef alan daha büyük bir kampanyanın sadece küçük bir parçası olabileceğini gösteriyor” dedi.