Temmuz 2022’nin ortalarında Arnavut hükümet hizmetlerine yönelik bir dizi yıkıcı siber saldırının arkasında İran hedeflerine yönelik çalışan bir tehdit aktörünün olduğu söyleniyor.

Siber güvenlik firması Mandiant, bir NATO devletine yönelik kötü niyetli faaliyetlerin “İran’ın yıkıcı siber operasyonlarının coğrafi genişlemesini” temsil ettiğini söyledi.

Arnavutluk Ulusal Bilgi Toplumu Ajansı’na göre, 17 Temmuz saldırıları, hükümeti “Arnavutluk dışından gelen senkronize ve karmaşık bir siber suç saldırısı” nedeniyle “çevrimiçi kamu hizmetlerine ve diğer hükümet web sitelerine erişimi geçici olarak kapatmaya” zorladı.

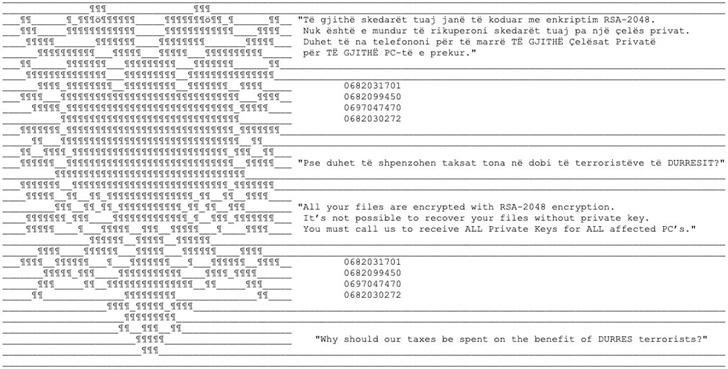

Mandiant’a göre siyasi güdümlü yıkıcı operasyon, ROADSWEEP adlı yeni bir fidye yazılımı ailesinin konuşlandırılmasını gerektirdi.

HomeLand Justice adlı bir cephe, o zamandan beri siber saldırının sorumluluğunu üstlendi ve grubun da saldırılarda kötü amaçlı bir kötü amaçlı yazılım kullandığını iddia ettiği iddia ediliyor. Sileceklerin tam olarak ne olduğu henüz belli olmasa da Mandiant, Arnavut bir kullanıcının, saldırılarla aynı zamana denk gelen 19 Temmuz’da ZeroCleare adlı şey için bir örnek gönderdiğini söyledi.

İlk olarak IBM tarafından Orta Doğu’daki sanayi ve enerji sektörlerini hedefleyen bir kampanyanın parçası olarak Aralık 2019’da belgelenen ZeroCleare, Windows tabanlı makinelerde ana önyükleme kaydını (MBR) ve disk bölümlerini silmek için tasarlanmıştır. OilRig (aka APT34, ITG13 veya Helix Kitten) dahil olmak üzere farklı İran ulus devlet aktörleri arasında ortak bir çaba olduğuna inanılıyor.

Arnavut saldırılarında ayrıca, ekran görüntüsü alma, dosyaları listeleme ve toplama, ters bir kabuk oluşturma ve tuş kaydetme işlevini destekleme yeteneğine sahip, CHIMNEYSWEEP adlı önceden bilinmeyen bir arka kapı kullanıldı.

İmplant, ROADSWEEP ile çok sayıda kod çakışmasını paylaşmanın yanı sıra, İran Halkın Mücahitleri Örgütü’nün (MEK) eski lideri Mesud Rajavi’nin resimlerini içeren sahte Microsoft Word belgelerinin yanı sıra kendi kendine açılan bir arşiv aracılığıyla sisteme teslim edilir.

CHIMNEYSWEEP’in en eski yinelemeleri 2012’ye kadar uzanıyor ve belirtiler, kötü amaçlı yazılımın Farsça ve Arapça konuşanları hedef alan saldırılarda kullanılmış olabileceği yönünde.

Bu yılın başlarında Google tarafından satın alınan siber güvenlik firması, izinsiz girişleri adlandırılmış bir muhalif topluluğa bağlayan yeterli kanıta sahip olmadığını söyledi, ancak İran’ın hedeflerini desteklemek için faaliyet gösteren bir veya daha fazla kötü aktörün dahil olduğuna ılımlı bir güvenle dikkat çekti.

İran’la bağlantılar, saldırıların, 23-24 Temmuz’da liman kenti Durres yakınlarında, İran hükümetine karşı çıkan kuruluşlar, özellikle de MEK üyeleri tarafından Özgür İran Dünya Zirvesi konferansından bir haftadan kısa bir süre önce gerçekleştirilmiş olmasından kaynaklanıyor. .

“Bir İranlı muhalif grupların konferansının yapılacağı aynı hafta içinde bir NATO üye devletinin hükümet web sitelerine ve vatandaş hizmetlerine karşı siyasi güdümlü yıkıcı bir operasyon yürütmek için fidye yazılımının kullanılması, İran-bağ tehdidi tarafından özellikle küstah bir operasyon olacaktır. aktörler,” dedi araştırmacılar.

Bulgular ayrıca, Charming Kitten (diğer adıyla Phosphorus) olarak izlenen İranlı gelişmiş kalıcı tehdit (APT) grubunun ABD’nin güneyindeki isimsiz bir inşaat şirketine yönelik bir saldırıyla bağlantılı olmasından iki ay sonra geldi.