Python paketleri geliştiricilerden ve şirketlerden veri çalmak için kullanılıyor. Iraklı bir siber suç örgütünün dahil olduğu kapsamlı siber suç operasyonunu ve kendinizi kurban olmaktan nasıl koruyacağınızı öğrenin.

Kötü amaçlı Python paketleriyle geliştiricileri hedef alan yakın zamanda ortaya çıkarılan bir siber suç operasyonu teknoloji camiasında şok dalgaları yarattı. Uygulama güvenliği test (AST) çözümlerinde küresel bir lider olan Checkmarx’ın bir raporunda ayrıntılı olarak açıklanan karmaşık düzen, üçüncü taraf Python yazılımlarının resmi deposu olan Python Paket Endeksi’ni (PyPI) kullanarak sistemlere sızan ve hassas verileri çalan karmaşık bir saldırgan ağını açığa çıkarıyor.

Araştırmacılara göre, kötü amaçlı Python paketleri, “dsfsdfds” adlı bir kullanıcı tarafından popüler bir Python deposu olan PyPI’ye yüklendi ve saldırganların Telegram botuna veri sızdırmak için tasarlanmış gizli kodlar içeriyor. Bu bot, onların C2 merkezi olarak hizmet veriyor ve potansiyel olarak Irak’ta bulunan ve operasyonları birden fazla ülkeyi kapsayan daha geniş bir suç şebekesine bağlı. Paketlerin adları şöyle:

- testbrojct2

- vekalethttp

- proxyfullscraper

- proxyfullscrapers

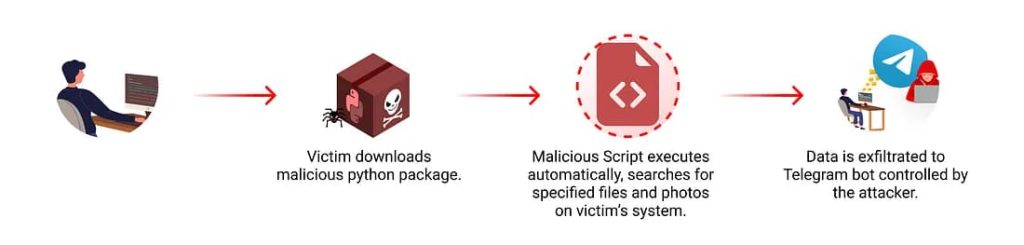

Kötü amaçlı betik, kurbanın sistemini tehlikeye atmak ve hassas verileri çıkarmak için sistematik bir yaklaşım kullanır. Kullanıcının dosya sistemini tarar, kök klasöre ve DCIM klasörüne odaklanır ve .py, .php, ve .zip gibi uzantılara sahip dosyaları ve .png, .jpg, ve .jpeg gibi fotoğraflara sahip dosyaları arar. Verileri kullanıcının bilgisi veya izni olmadan saldırganların Telegram botuna gönderir. Daha fazla araştırma, kötü amaçlı paketlerin saldırganın Telegram botuna doğrudan erişim sağlayan sabit kodlu “chat_id” ve “bot_token” içerdiğini ortaya çıkardı.

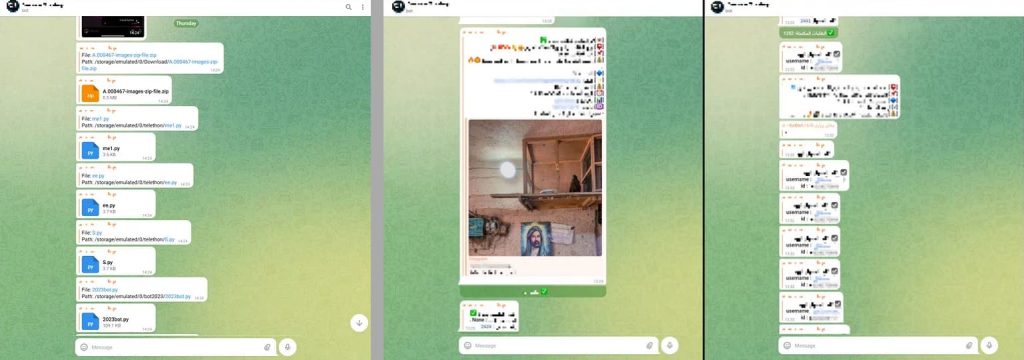

Botun 2022’ye dayanan bir geçmişi vardı ve çoğunluğu Arapça ve Irak’tan gelen 90.000’den fazla mesaj içeriyordu. Raporda, “Telegram ve Instagram görüntülemeleri, takipçiler, spam hizmetleri ve indirimli Netflix üyelikleri satın alma” gibi yasadışı hizmetler sunan bir yeraltı pazar yeri olarak işlev gördüğü açıklandı.

Araştırmacılar raporlarında, botun mesaj geçmişinin, tehlikeye atılmış sistemlerden finansal hırsızlık yapıldığına dair kanıtlar ortaya koyduğunu ve “kötü amaçlı Python paketleri kampanyasının başarısına dair kanıtlar gösterdiğini” belirttiler.

Araştırmacılar, fikri mülkiyeti ve değerli varlıkları çalmak, dünya çapında milyonlarca kişi tarafından kullanılan yazılımlara tehlikeye atılmış kodları entegre etmek amacıyla tasarlanan bu kampanyanın başlıca hedeflerinin geliştiriciler ve onlara bağlı şirketler olduğuna inanıyor.

Tehlikeye atılan paketler, yazılım projelerinde güvenlik açıklarına yol açabilir, potansiyel olarak bireysel geliştiricileri ve işletmeleri etkileyebilir ve kapsamlı güvenlik önlemlerine olan ihtiyacı ortaya çıkarır.

PyPI, tedarik zinciri saldırılarında sıklıkla kötüye kullanılır. Mart 2024’te PyPI, kötü amaçlı paketler nedeniyle yeni projeleri ve kullanıcı kayıtlarını askıya aldı. Ocak 2024’te FortiGuard Labs, Windows ve Linux kullanıcılarını hedef alan bir kripto hırsızı PyPI kötü amaçlı yazılımını ifşa etti.

Son keşif, paket depolarında gelişmiş güvenlik önlemlerine duyulan ihtiyacı vurgulayarak, kuruluşları kod imzalama, güvenlik açığı taraması ve yazılım kaynak kimliğini doğrulama gibi katı uygulamaları uygulamaya teşvik ediyor.

İLGİLİ KONULAR

- Veri Biliminde Python öğrenmek neden önemlidir?

- OpenSSF Kötü Amaçlı Paketler Deposunu Başlattı

- Kripto madenciliği kötü amaçlı yazılımlarıyla dolu 6 resmi Python deposu

- VMCONNECT: Kötü Amaçlı PyPI Paketi Yaygın Python Araçlarını Taklit Ediyor

- Tehdit İstihbaratında Python: Siber Tehditlerin Analizi ve Azaltılması