Arctic Wolf Labs’deki BT güvenlik araştırmacıları, saldırganların bir işletmenin kurumsal ağına ilk erişim elde etmek için yaygın olarak kullanılan bir VoIP yazılımındaki bir kusurdan yararlanabileceği konusunda bir uyarı yayınladı.

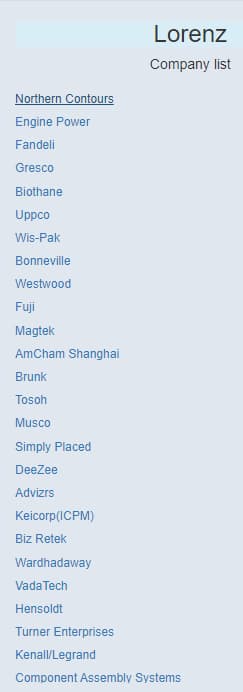

Araştırmalarına göre, Lorenz fidye yazılımı varyantı, MiVoice Connect’in Mitel Service Appliance bileşeninden yararlanarak adsız bir kuruluşu hedef aldı. Saldırganların bir ters kabuk elde etmek için bir uzaktan kod yürütme hatası (CVE-2022-29499) kullandığı bildirildi.

Aynı sıfır gün hatası daha önce CrowdStrike tarafından blog gönderilerinde bildirilmişti ve bu hatanın Mitel güvenlik açığı ile birlikte kullanıldığını ve bunun bir fidye yazılımı saldırı girişimine yol açtığını açıklamıştı.

Mitel daha sonra güvenlik açığını düzeltti. Bununla birlikte, müşteriler muhtemelen şirketin düzeltmeyi uygulama dürtülerini dikkate almadılar.

Arctic Wolf’un raporunda, ilk kötü amaçlı etkinliğin ağ çevresine kurulu bir Mitel cihazından kaynaklandığı yazıyor. Fidye yazılımı operatörleri, yukarıda bahsedilen hatadan yararlandı ve bir ters kabuk elde ettikten sonra, ağa sızmak için Chisel tünel aracını kullandılar.

Araştırmacılara göre, saldırganlar ilk erişim sağladıktan sonra bir ay bekledi ve ardından yanal hareket gerçekleştirdi. Veri hırsızlığı için FileZilla’yı kullandılar ve BitLocker aracılığıyla şifreleme gerçekleştirdiler. Son olarak, ESXi sistemlerinde Lorenz fidye yazılımını başlattılar.

Bu, tehdit aktörlerinin tespitten kaçınmak için daha az bilinen/izlenen varlıkları giderek daha fazla hedeflediğini gösteriyor. Bu nedenle, bu senaryoda kritik varlıkları izlemek yeterli değildir ve güvenlik ekipleri, kötü amaçlı faaliyetleri önlemek için internete maruz kalan tüm cihazların düzgün bir şekilde güvence altına alındığından emin olmalıdır.

Daha Fazla VoIP Güvenlik Haberi

- Auerswald VoIP sisteminde iki arka kapı tespit edildi

- Para kazanma için VoIP telefon sisteminden aktif olarak ödün veren bilgisayar korsanları

- Kanadalı firma VoIP.ms, kesintisiz gasp tabanlı DDoS saldırılarına çarptı

- CDRThief kötü amaçlı yazılımı, arama kayıtlarını çalmak için Linux VoIP yazılım anahtarlarını hedefliyor

- REvil fidye yazılımı çetesi, İngiltere ITSP’lerini gasp tabanlı DDoS saldırılarıyla vurdu

Arctic Wolf’un araştırmacıları blog yazılarında şu uyarıda bulundu:

“Mevcut ortamda, birçok kuruluş, etki alanı denetleyicileri ve web sunucuları gibi kritik varlıkları yoğun bir şekilde izliyor, ancak VoIP cihazlarını ve IoT cihazlarını uygun izleme olmadan bırakma eğiliminde, bu da tehdit aktörlerinin tespit edilmeden bir ortama ayak basmasını sağlıyor.”

Ayrıca, kuruluşların MiVoice Connect Sürüm R19.3’e yükseltme yapmaları, kritik varlıkları doğrudan internete maruz bırakmaktan kaçınmaları, web uygulamalarını taramaları ve PowerShell günlüğünü yapılandırmaları gerekir. Zorunlu olarak yedeklemeleri ayarlamalı, saha dışı günlük kaydını yapılandırmalı ve olası tehditlerin patlama yarıçapını sınırlamalıdırlar.

Daha Fazla Fidye Yazılım Haberi

- Kutsal Ruh Fidye Yazılımı Saldırılarından Dersler

- LockBit fidye yazılımı çetesi, web sitesinde DDoS saldırısı için kurbanı suçladı

- ABD’deki Fidye Yazılım Saldırılarının Arkasındaki İran’ın COBALT MIRAGE Tehdit Grubu

- GoodWill Ransomware, yoksulların kilitli dosyaların şifresini çözmesi için yiyecek talep ediyor

- PoC, OT Ağlarına Fidye Yazılımı Yüklemek İçin IoT Cihazlarının Hacklenebileceğini Gösterdi